Un firewall es un sistema de seguridad de red que monitorea y toma acciones sobre los paquetes entrantes o salientes según las reglas definidas. Puede ser un dispositivo de hardware o software.

Una organización que no puede permitirse un dispositivo de firewall de hardware utiliza una alternativa, es decir, implementar funciones de firewall en el enrutador Cisco IOS mediante el uso de CBAC o un firewall basado en zonas. CBAC es un predecesor de un firewall basado en zonas.

Cortafuegos basado en

zonas: un cortafuegos basado en zonas es un método avanzado del cortafuegos con estado. En un firewall con estado, se mantiene una base de datos con estado en la que se registra la dirección IP de origen, la dirección IP de destino, el número de puerto de origen y el número de puerto de destino. Debido a esto, solo se permiten las respuestas, es decir, si el tráfico se genera desde el interior de la red, solo se permiten las respuestas (del tráfico interno de la red) provenientes del exterior de la red.

El enrutador Cisco IOS se puede convertir en un firewall a través de dos métodos:

- Mediante el uso de CBAC: cree una lista de acceso y aplíquela a las interfaces teniendo en cuenta qué tráfico se debe permitir o denegar y en qué dirección. Esto tiene una sobrecarga adicional para el administrador.

- Uso de un firewall basado en zonas.

Términos:

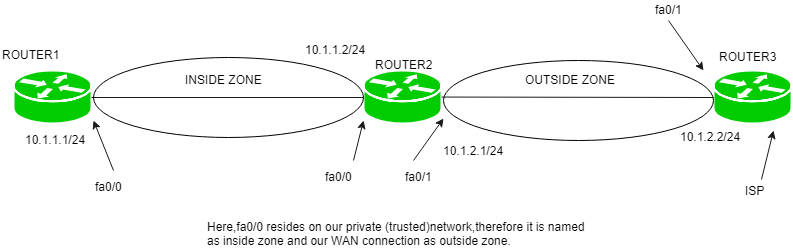

1. Zona: una zona es un área lógica en la que residen los dispositivos que tienen los mismos niveles de confianza. Después de crear una zona, se asigna una interfaz a una zona. De forma predeterminada, no se permite el tráfico de una zona a otra.

Por ejemplo, primero, creamos una zona llamada interna, luego, si la interfaz del enrutador fa0/0 reside en la red más confiable que llamamos interna, entonces fa0/0 se asigna a la zona interna.

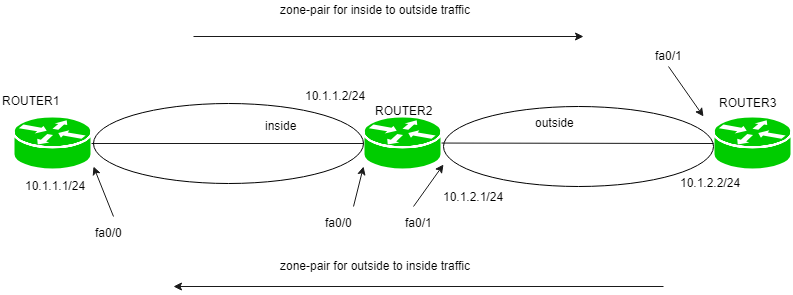

2. Par de zonas: se definen políticas en las que se identifica el tráfico (qué tipo de tráfico) y luego qué acción se debe tomar (Inspeccionar denegado, permitir). Entonces tenemos que aplicar estas políticas a un par de zonas. Un par de zonas siempre es unidireccional. Si queremos hacerlo bidireccional, entonces tenemos que crear otro par de zonas.

Por ejemplo, si queremos permitir el tráfico desde el interior hacia el exterior de la red, debemos crear un par de zonas. Si hemos elegido la acción de inspeccionar entonces se permite la respuesta desde fuera de la red si el tráfico se genera desde la red interior (filtrado de estado).

Ahora, si queremos permitir que el tráfico externo pueda llegar a la red interna, debemos crear un par de zonas separado. Este par de zonas permitirá que el tráfico llegue a la red interna si el tráfico se genera desde la red externa.

3. Zona propia: el tráfico destinado al propio enrutador, independientemente del dispositivo que lo haya enviado, se conoce como zona propia. El tráfico generado desde el enrutador se conoce como tráfico proveniente de la zona propia. El tráfico que va al enrutador se considera tráfico que va a la zona propia. De forma predeterminada, el tráfico hacia o desde la zona propia está permitido; sin embargo, se puede cambiar de acuerdo con las políticas aplicadas.

Trabajo:

Primero, se definen y nombran las zonas. Aunque podemos dar cualquier nombre por convención de nomenclatura que tenga sentido, nombra las zonas como interior, exterior y DMZ.

- inside: La red (privada) más confiable.

- exterior: La red (pública) menos fiable.

- DMZ: (zona pública) contiene dispositivos como servidores.

Ahora, a medida que se han nombrado las zonas, se crean políticas que incluirán qué tipo de tráfico se permite generar y pasar desde la red interna a la red externa y qué acciones (como inspeccionar [inspección con estado]) se deben realizar. el tráfico.

Las acciones pueden ser:

- inspeccionar: se realizará una entrada en una base de datos con estado para los protocolos (para los que se han aplicado las políticas) para que las respuestas (para la red interna) puedan regresar.

- drop: acción predeterminada si el tráfico no coincide con las políticas.

- pass: se permitirá el tráfico de una zona a otra pero no se mantiene ninguna sesión.

El tráfico que no coincida con las políticas se eliminará debido a la política predeterminada. Estas políticas se definirán para una dirección (como de adentro hacia afuera) en un par de zonas.

Si las condiciones requieren que se genere tráfico inicial en ambas direcciones (dentro de la red exterior y fuera de la red interior), entonces se crearán dos pares de zonas separadas y se aplicarán políticas separadas.

Ventajas – Algunas de las ventajas son:

- De forma predeterminada, el tráfico está bloqueado a diferencia de CBAC. En el firewall basado en zonas, no se permite el tráfico de una zona a otra, mientras que en CBAC, se permite todo el tráfico si no se aplica una ACL explícita.

- A diferencia de CBAC, el firewall basado en zonas no depende en gran medida de ACL.

- Es fácil agregar otra interfaz, ya que solo se debe declarar la zona a la que pertenece la interfaz, ya que todas las políticas serán las mismas que se aplicaron explícitamente antes para esa zona.

Publicación traducida automáticamente

Artículo escrito por saurabhsharma56 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA