Internet es el medio de comunicación de más rápido crecimiento y parte esencial de la infraestructura, hoy en día. Para hacer frente al crecimiento de Internet, se ha convertido en una lucha constante mantener el secreto de la información y, cuando se trata de ganancias, proteger los derechos de autor de los datos. Para garantizar el secreto y los derechos de autor de los datos, se han desarrollado muchas de las técnicas esteganográficas. Pero cada una de las técnicas tiene sus respectivos pros y contras. Cuando una técnica carece de capacidad de carga útil, la otra carece de robustez. Entonces, el énfasis principal de la criptografía es superar estas deficiencias.

¿Qué es la criptografía?

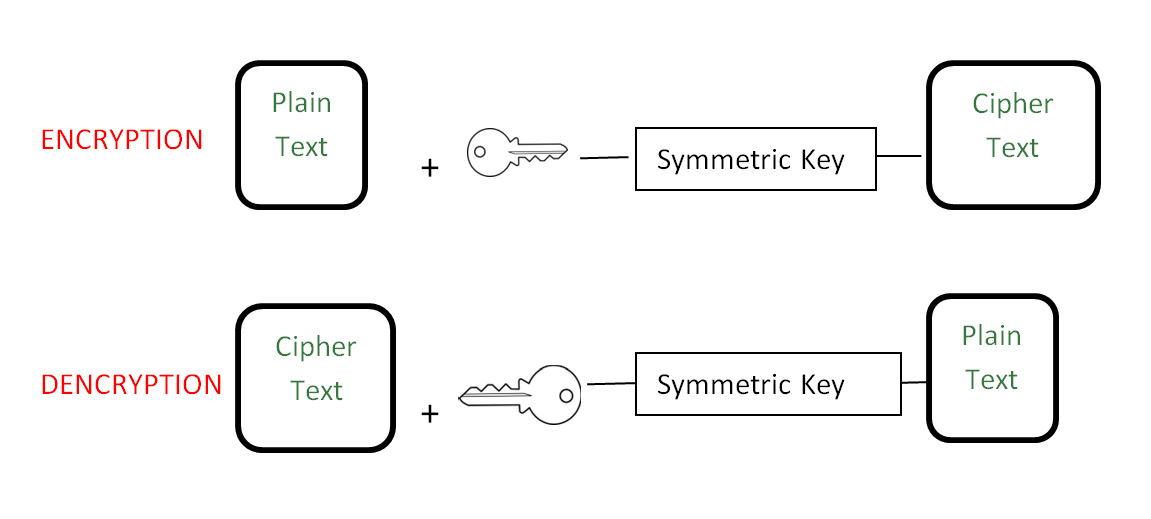

La palabra criptografía se deriva de dos palabras griegas que significan “escritura secreta” . La criptografía es el proceso de codificar el texto original reorganizando y sustituyendo el texto original, disponiéndolo en un formato aparentemente ilegible para otros.

La criptografía es una forma efectiva de proteger la información que se transmite a través de la ruta de comunicación de la red.

¿Qué es la criptografía visual?

La criptografía visual es una técnica criptográfica que permite cifrar la información visual (imágenes, texto, etc.) de tal manera que el descifrado se puede realizar simplemente leyendo a primera vista. La criptografía visual, la tecnología de criptografía en ascenso asociada con el grado, utiliza las características de la visión humana para reescribir imágenes encriptadas. La criptografía visual proporciona una transmisión digital segura que se usa solo una vez.

Numerosas guías, como mapas militares e identificaciones comerciales, se transmiten a través de Internet. Mientras que las fotos secretas de patrones, los problemas de seguridad deben tenerse en cuenta porque los piratas informáticos pueden utilizar un enlace débil a través de la red de comunicación para robar la información que necesitan. se desarrollan esquemas. cualquiera lo usará para codificar sin información científica ni cálculos.

Metodología propuesta:

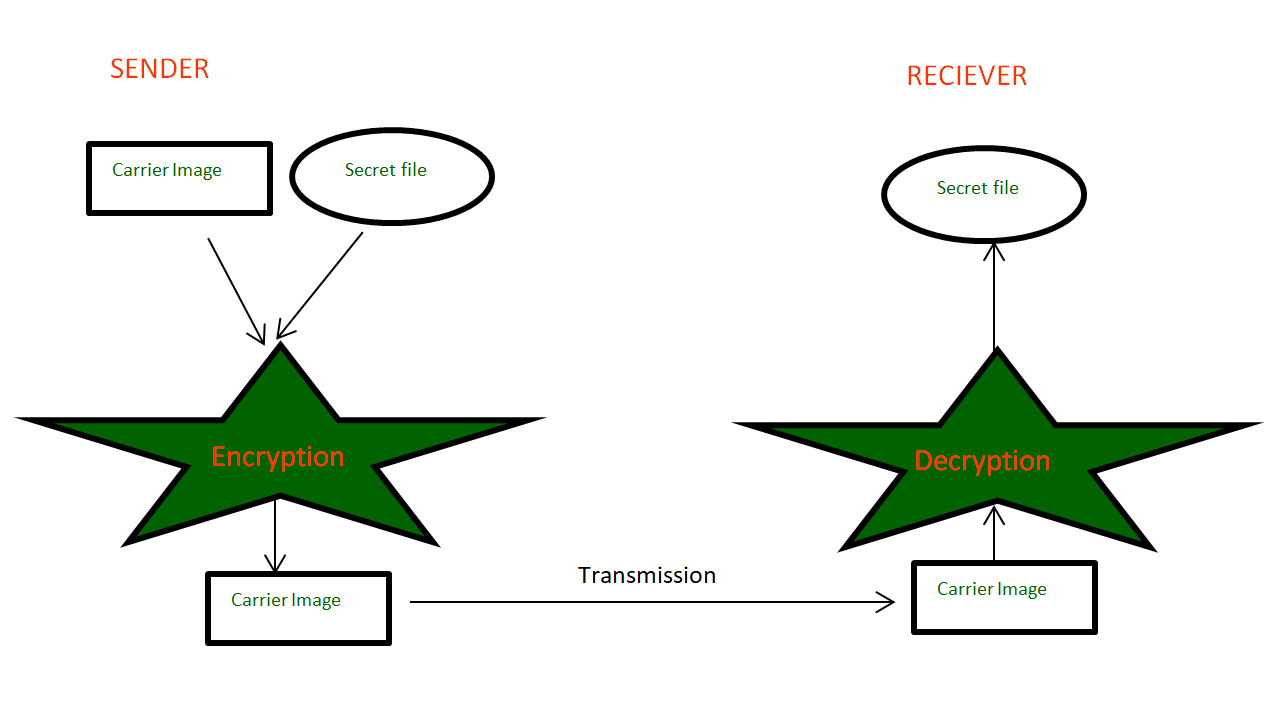

El trabajo propuesto es básicamente un diseño de framework con dos módulos:

1. Ocultación de datos usando un esquema de reemplazo de múltiples bits y

2. Criptografía visual usando el método Multi-capa Multi-shares. Se acepta una imagen de entrada como imagen de portada para ocultar la imagen secreta.

1. Ocultación de datos

Algoritmo: Entrada de algoritmo de ocultación de datos : Cualquier imagen.

Salida: otra imagen oculta por imagen de entrada.

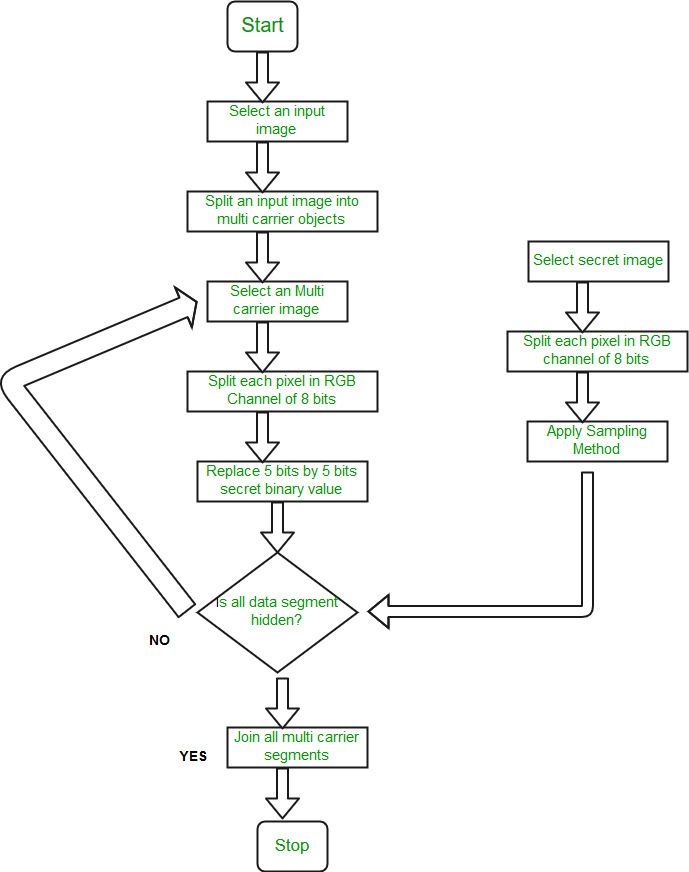

- Paso 1: Se seleccionará una imagen portadora de entrada.

- Paso 2: una imagen de entrada se divide en 4 objetos multiportadora. Se selecciona un objeto de imagen multiportadora de los 4 objetos de imagen.

- Paso 3: La imagen secreta que se ocultará se divide en canales RGB, cada uno de 8 bits. Divida cada píxel en canales RGB de 8 bits cada uno y separe cada componente de 8 bits de 3 colores en 3 bits y 5 bits.

- Paso 4: Como la imagen se compone de la contribución de píxeles de los componentes rojo, verde y azul, cada píxel tiene números de los componentes de color (para una imagen de mapa de bits de 24 bits, cada píxel rojo, verde y azul tiene 8 bits). Divida cada píxel en RGB canal de 8 bits cada uno y separe cada componente de 8 bits de 3 colores en 3 bits y 5 bits y luego reemplace 5 bits del componente de color por un valor secreto binario de 5 bits.

- Paso 5: nuestro sistema visual no puede detectar cambios en los píxeles y, por lo tanto, es posible reemplazar los bits de imágenes secretas con bits de píxeles de imágenes. Por último, comprobará si todos los objetos de datos están ocultos. Y todos los pasos anteriores se repiten para otros objetos portadores restantes. Finalmente, al unir todos los objetos de imagen multiportadora, obtenemos una imagen oculta.

2. Criptografía visual 2.1 Algoritmo

del método de cifrado de imágenes propuesto : Cifrado de imágenes. Entrada: Imagen Oculta. Salida: imagen cifrada.

- Paso 1: Se seleccionará una imagen de entrada. Debe ser una imagen RGB.

- Paso 2: Los canales rojo, verde y azul se separan de una imagen de entrada.

- Paso 3: cada canal se cifra aún más en 8 recursos compartidos. Este cifrado dependerá de la clave utilizada.

- Paso 4: Desde el Paso 3, obtenemos 24 compartidos, lo que significa que cada canal tiene 8 compartidos cada uno. Estas 8 acciones de cada canal luego se comprimen aún más a 3 acciones. Así obtenemos un o/p de 9 acciones en el paso 4.

- Paso 5: Comprima 3 recursos compartidos del paso 4 a una imagen cifrada final.

2.2 Algoritmo del método de descifrado de imágenes propuesto : descifrado de imágenes.

Entrada: imagen cifrada final.

Salida: imagen descifrada.

- Paso 1: seleccione una imagen cifrada. Debe ser una imagen RGB.

- Paso 2: Separe los canales rojo, verde y azul de una imagen cifrada.

- Paso 3: crea 3 recursos compartidos de cada canal. Entonces, en el paso 3, 9 imágenes cifradas serán la salida.

- Paso 4: crea 8 canales de cada canal.

- Paso 5: De 8 recursos compartidos cada uno del paso 4, cree 3 recursos compartidos (es decir, rojo, verde y azul cada uno).

- Paso 6: Comprima las imágenes del paso 5 en una imagen normal (imagen descifrada).

Aplicaciones:

Hay muchas aplicaciones de criptografía visual, algunas de ellas son las siguientes:

1. Comunicación secreta

2. Protección de derechos de autor

3. Autenticación de documentos

4. Almacenamiento de datos secretos

Este artículo es una contribución de Meghshyam Sonar . Si le gusta GeeksforGeeks y le gustaría contribuir, también puede escribir un artículo usando contribuya.geeksforgeeks.org o envíe su artículo por correo a contribuya@geeksforgeeks.org. Vea su artículo que aparece en la página principal de GeeksforGeeks y ayude a otros Geeks.

Escriba comentarios si encuentra algo incorrecto o si desea compartir más información sobre el tema tratado anteriormente.

Publicación traducida automáticamente

Artículo escrito por GeeksforGeeks-1 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA