La inyección CRLF es una vulnerabilidad de codificación de aplicaciones de software que se produce cuando un atacante inyecta una secuencia de caracteres CRLF donde no se esperaba. Verificar la vulnerabilidad CRLF manualmente en el dominio de destino se vuelve muy complicado. Por lo tanto, debería haber un enfoque automatizado para estudiar la vulnerabilidad. CRLFuzz es una herramienta computarizada diseñada en el idioma Golang que escanea el objetivo de vulnerabilidad CRLF con un solo clic. La herramienta CRLFuzz es de código abierto y de uso gratuito.

Nota : Como CRLFuzz es una herramienta basada en el lenguaje Golang, debe tener un entorno Golang en su sistema. Así que consulte este enlace para instalar Golang en su sistema. – Instalación de Go Lang en Linux

Instalación de la herramienta CRLFuzz en Kali Linux

Paso 1 : si ha descargado Golang en su sistema, verifique la instalación verificando la versión de Golang, use el siguiente comando.

go version

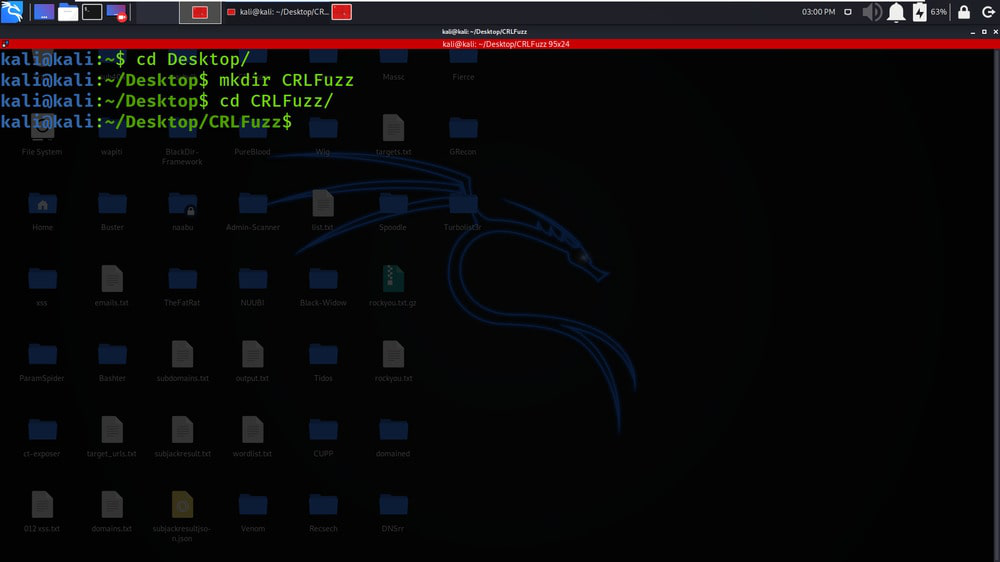

Paso 2 : Abra su terminal Kali Linux y muévase a Escritorio usando el siguiente comando.

cd Desktop

Paso 3 : ahora está en el escritorio, cree un nuevo directorio llamado CRLFuzz usando el siguiente comando. En este directorio completaremos la instalación de la herramienta CRLFuzz.

mkdir CRLFuzz

Paso 4 : ahora cambie al directorio CRLFuzz usando el siguiente comando.

cd CRLFuzz

Paso 5 : Ahora tienes que instalar la herramienta. Tienes que clonar la herramienta desde GitHub.

git clone https://github.com/dwisiswant0/crlfuzz

Paso 6 : La herramienta se ha descargado con éxito en el directorio CRLFuzz. Ahora enumere el contenido de la herramienta usando el siguiente comando.

ls

Paso 7 : puede observar que se creó un nuevo directorio de la herramienta CRLFuzz que se generó mientras estábamos instalando la herramienta. Ahora muévete a ese directorio usando el siguiente comando:

cd crlfuzz/cmd/crlfuzz

Paso 8 : Construya la herramienta usando el siguiente comando.

go build

Paso 9 : mueva la herramienta al directorio /bin para un uso rápido desde cualquier lugar.

mv crlfuzz /usr/local/bin

Paso 10 : ahora que hemos terminado con nuestra instalación, use el siguiente comando para ver el índice de ayuda (da una mejor comprensión de la herramienta) de la herramienta.

crlfuzz -h

Trabajar con la herramienta CRLFuzz en Kali Linux

Ejemplo 1 : URL única

crlfuzz -u "http://geeksforgeeks.org"

En este ejemplo, realizaremos un análisis de vulnerabilidad CRLF en nuestro dominio de destino geeksforgeeks.org. La etiqueta -u se usa para especificar la URL del dominio.

Ejemplo 2: método GET

crlfuzz -u "http://geeksforgeeks.org" -X "GET"

En este ejemplo, cambiaremos el método de escaneo de POST a método GET. La etiqueta -X se utiliza para especificar el método de exploración.

Ejemplo 3: silencioso

crlfuzz -u "http://geeksforgeeks.org" -s

En este ejemplo, realizaremos un escaneo silencioso. En Silent Scan, solo se mostrarán los objetivos vulnerables. Como geeksforgeeks.org es un sitio web seguro, la herramienta no ha detectado ningún objetivo vulnerable.

Ejemplo 4 : detallado

crlfuzz -u "http://geeksforgeeks.org" -v

1. En este ejemplo, mostraremos la salida verbosa o detallada de nuestro escaneo. La etiqueta -v se usa para mostrar la salida en modo detallado.

2. En la siguiente captura de pantalla, tenemos la razón detallada por la que la consulta no se ejecutó en el destino geeksforgeeks.org.

Ejemplo 5 : Versión

crlfuzz -V

En este ejemplo, mostraremos la versión de la herramienta CRLFuzz. La etiqueta -V se utiliza para mostrar la versión de la herramienta.

Ejemplo 6 : URL de una lista

crlfuzz -l target.txt

1. En este ejemplo, estamos escaneando los objetivos del archivo de texto. En la siguiente captura de pantalla, hemos mostrado el archivo targets.txt.

2. En la siguiente captura de pantalla, tenemos los resultados de nuestro escaneo.

Ejemplo 7 : Desde Stdin

sublist3r -d geeksforgeeks.org | crlfuzz

En este ejemplo, estamos usando la herramienta crlfuzz con la herramienta sublist3r.

Ejemplo 8 : Datos

crlfuzz -u "http://geeksforgeeks.org" -X "POST" -d "data=body"

En este ejemplo, estamos usando la etiqueta -d para usar los datos personalizados.

Ejemplo 9 : Adición de encabezados

crlfuzz -u “http://geeksforgeeks.org” -H “token de autorización:dba9cad7701495309c43f93e6bd1b3d2”

En este ejemplo, agregamos el encabezado a la solicitud mediante la etiqueta -H.

Ejemplo 10 : uso de proxy

crlfuzz -u "http://geeksforgeeks.org" -x http://127.0.0.1:8080

En este ejemplo, estamos usando el servidor proxy especificado en la etiqueta -x.

Ejemplo 11 : Concurrencia

crlfuzz -l target.txt -c 50

En este ejemplo, estamos cambiando el valor de concurrencia. La concurrencia es el número de fuzzing al mismo tiempo

Ejemplo 12 : Salida

crlfuzz -l target.txt -o results.txt

En este ejemplo, estamos guardando los resultados en el archivo de texto. Hemos utilizado la etiqueta -o para guardar los resultados.

En la siguiente captura de pantalla, mostramos el archivo .txt de resultados.

Ejemplo 13 : Biblioteca

go run library.go

1. En este ejemplo, estamos usando CRLFuzz como biblioteca.

2. En la siguiente captura de pantalla, estamos ejecutando el archivo.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA