Hoy en día, Internet es la tecnología construida por humanos más utilizada e incluso está creciendo más con todas sus potencialidades día a día. Esta Internet no es solo una tecnología importante de la vida real, sino también la columna vertebral de este sistema de red más grande del mundo en la actualidad. Sin embargo, la Internet moderna no solo se limita a los propósitos generales de uso, sino que también se convierte en parte del mundo del crimen.

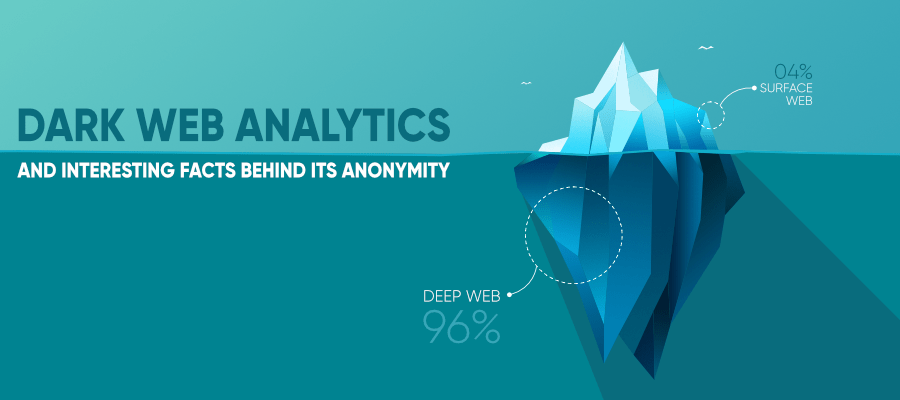

Muchas personas hoy en día son conscientes de este hecho de que Internet se divide en diferentes capas en las que cada capa de Internet tiene su propósito específico de existencia. La primera parte más común es Surface Web , por lo que viene Deep Web y, por último, viene la parte más oculta de Internet, también conocida como el subconjunto de Deep Web, que se llama Dark Web .

Diferencia entre las capas de Internet

¡Antes de profundizar en la Dark Web, primero deberíamos saber qué tan profunda es en realidad! Internet tiene tres capas, como Surface Web, Deep Web y Dark Web (un subconjunto derivado de Deep Web). Si tratamos de imaginar las capas como una arquitectura de Internet simple, podemos ver que estas capas están casi posicionadas en una forma lineal. secuencia donde Surface Web pertenece al nivel superior, Deep Web en el nivel medio y, por último, cuanto más profundice, obtendrá la cola de Dark Web. Estas tres capas de Internet tienen diferentes funciones de trabajo. Todas las cualidades de trabajo se describen a continuación:

1. Surface Web: el nivel accesible común de Internet

Surface Web es la capa superior de Internet. Todo lo que navegamos en Internet para nuestras necesidades diarias se encuentra bajo Surface Web. Esta web de superficie es el área de navegación más utilizada, todo aquí es de acceso público, siempre lleno de tráfico por todo tipo de visitantes diariamente y la parte comparativamente más segura de Internet, construida para cada usuario regular/gente común. Surface Web es un portal abierto, fácilmente disponible y accesible para cualquier persona desde cualquier rincón del mundo que use nuestros navegadores regulares y esta es la única capa cuya información está indexada por todos los motores de búsqueda populares. En resumen, Surface Web es la única parte predeterminada de Internet a la que puede acceder el usuario. Podemos acceder a Surface Web usando los motores de búsqueda populares como Google, Yahoo, Bing, DuckDuckGo, usando los navegadores populares como Google Chrome, Mozilla Firefox, Internet Explorer, Netscape Navigator, Microsoft Edge, Opera, UC Browser y más. Surface Web es la parte más pura de la World Wide Web. Aquí se encuentran los protocolos HTTP/HTTPS, TCP o UDP y los sitios web certificados SSL (Secure Socket Layer)/TLS (Transport Layer Security).

Surface Web está lleno de una gran cantidad de contenido indexado por sus rastreadores web automatizados basados en IA, esos contenidos son los varios tipos de URL de sitios web, muchas imágenes, videos, GIF y dichos datos o información están indexados en las grandes bases de datos de esos motores de búsqueda respectivamente. Estos contenidos están indexados legalmente y verificados por los motores de búsqueda.

La gran ironía es que es imposible que una persona en una vida navegue por todo, sepa, aprenda, vea y recuerde o comprenda toda la información que está disponible y accesible en Surface Web. . Porque Surface Web en sí misma es una gran área de Internet, que aumenta constantemente por su gran cantidad de indexación de datos. Pero el factor más sorprendente es: ¡Según la medición básica de las Capas de Internet, en cuanto a sus cantidades de datos, esta Web de Superficie es solo el 4% del Internet Total! Sí, solo este 4% se considera como la Web de superficie y aún así, parece ser como una capa web de Internet ilimitada para nosotros, ¡¡con una cantidad incontable de datos indexados!!. Después de la web superficial, el 96% restante, que se conoce como el lado más profundo y la parte oculta de Internet, se llama Deep Web.

2. Web profunda: la parte de la Web profunda debajo de la Web superficial

La Deep Web surge justo donde termina la Surface Web. La Deep Web es la parte más profunda de Internet. Es la recopilación de varios tipos de información confidencial que consiste en la información de la base de datos perteneciente a varias escuelas, colegios, universidades, institutos, hospitales, centros importantes o de emergencia, detalles de votantes/pasaportes de personas comunes pertenecientes a cualquier país, oficinas y departamentos gubernamentales. , organizaciones sin fines de lucro o no gubernamentales (ONG), empresas multinacionales (MNC), empresas emergentes/corporaciones privadas y agencias locales. Junto a él, Algunas informaciones confidenciales muy raras, como las revistas más debatidas o discutidas y de gran demanda, o los trabajos de investigación secretos/prohibidos que pertenecen a recursos no publicados y desconocidos, software pirateado o archivos orientados a bases de datos de un sitio web, el Gobierno. archivos que no pueden mostrarse públicamente, etc.

La Deep Web no es un espacio ilegal para navegar, pero tampoco es una red abierta y accesible. Por lo tanto, se considerará ilegal solo si se realiza cualquier tipo de actividad inusual, cualquier tipo de delito penal o actividades paralegales sin permiso legal. Es la parte más sensible de Internet, no indexada por los motores de búsqueda. En palabras verdaderas, esta parte no puede indexarse en los motores de búsqueda para mostrarse públicamente. Es la única área accesible a sus respectivos propietarios que tiene la prueba de tener las credenciales o permisos necesarios para acceder a cualquier información de la base de datos. Periodistas e Investigadores, Ethical Hackers especialmente los oficiales del departamento Forense, los Administradores de Bases de Datos (DBA) quienes tienen permitido acceder y manipular las bases de datos, teniendo los permisos legales otorgados por su dueño, las agencias gubernamentales y algunos visitantes parcialmente autorizados, con condiciones aplicadas, pueden acceder a la información en esta Deep Web para recibir dicha información confidencial para sus necesidades. Los periodistas visitan a menudo esta área para recopilar cualquier tipo de preferencias políticas, casos de delitos, problemas gubernamentales, cualquier historial de archivo cerrado, historial negro de cualquier familia real, noticias de agencias militares / de defensa, documentos de investigación prohibidos o filtrados ilegalmente y mucha más información necesaria.

3. Dark Web: La parte más anónima y profunda de Internet

La Dark Web es una parte tan importante de Internet que todavía crea mucha confusión entre los expertos e investigadores hasta el día de hoy. Como es una parte muy sensible de Internet donde ocurren actividades misteriosas todo el tiempo y están cargadas de contenido que no es imaginable para una persona normal. Ha sido probado por los Científicos y Expertos que el 96% de Internet está oculto en el cual el 90% es considerado como la Deep Web y el 6% restante es llamado la parte más oculta, anónima, peligrosa y oscura de la red. Internet, nombrada como la Dark Web. Aunque en algunos casos, se han encontrado varias confusiones al medir la capa/límites de Dark Web para conocer su tamaño real de existencia bajo Internet, dentro de Deep Web.

Debido a que el tamaño de la Dark Web no es constante, ya que hay otros resultados diferentes que se encuentran en Internet a partir de varios tipos de conclusiones experimentales, estudios de casos, estadísticas analíticas web con la probabilidad de los tráficos registrados de las visitas regulares a la Oscuridad. Sitios web «Onion URL» , muchos registros de carga/descarga/interconexión o transferencia de datos y las transacciones de bitcoin de un sitio a otro sitio a través de los portales web oscuros en forma de archivos cifrados cuyos registros se reciben de diferentes servidores proxy, además Informes de investigación de delitos cibernéticos que incluyen tarjetas, omisión de datos, intercambio de sim, registros de archivos encriptados, recopilación de información y declaraciones de los diferentes investigadores de Internet, expertos donde se ha notado este tamaño cambiante de la Dark Web.

La razón principal es que todos los sitios web ilegales a menudo pasan sus paquetes de datos de red o requests de servidor de destino a través de los servidores proxy en un formato tan encriptado que los registros del tráfico de esos sitios web a menudo se pierden debido a la incapacidad de captar todas las señales de reconocimiento. de vuelta de los servidores solicitantes en tiempo real por investigadores e investigadores. Por lo que varias veces después de examinarlo e investigarlo, año tras año se han encontrado diferentes reportes a causa de este anonimato. Por ejemplo , algunos piratas informáticos éticos que también son especialistas en la web oscura con fines de investigación y expertos forenses con respecto a lo mismo, también han afirmado que la Dark Web representa solo el 0,01 % de la Deep Web según el resultado de 2018. Aunque también hay otros .

¿Por qué la cantidad de porción de Dark Web es modificable?

La Dark Web es el lugar más anónimo de Internet, lleno de contenidos misteriosos. El sorprendente contraste entre Surface Web y Dark Web es: Surface web es solo el 4% o menos de la porción en Internet, aún para una persona parece estar llena de incontables contenidos e información para navegar por toda Surface Web. Mientras que Dark Web es más grande que Surface Web pero aún no se puede navegar de manera adecuada o fácil, nadie puede medir perfectamente su cantidad de contenido y tamaño. Especialmente para la gente común, es casi imposible acceder a esta web sin tener ningún enlace web oscuro o URL accesible o experiencia para navegar por ella. Porque Dark Web no es un área estática de Internet como Surface Web.

La mayoría de los sitios ilegales aquí son de uso temporal o se han abierto en breve para visitar. Significa que, como en Surface Web, la mayoría de los sitios web se lanzan oficialmente con permiso legal de la autoridad respectiva y están activos las 24 horas, los 7 días de la semana, lo que significa que podemos abrir esos sitios web cuando queramos, ya que los servidores en funcionamiento detrás de esos sitios web siempre están activos para controlar la disponibilidad del sitio para el público. Pero en el caso de Dark Web, las URL ilegales se lanzan desde una computadora personal de un delincuente o las computadoras que están siendo operadas por agencias privadas o por grupos secretos o desde organizaciones ilegales involucradas en estos campos cuyos sitios web se activan para en un momento determinado y aún abiertos hasta que se cumplan sus asignaciones/propósitos ilegales. Después de completar todas las tareas ilegales, estos sitios web son cerrados por ellos durante un tiempo determinado y vuelven a estar disponibles cuando tienen que realizar sus próximas tareas ilegales. Entre esta duración de tiempo de cierre y apertura, estos sitios web generalmente no dejan rastros de su existencia y no se pueden rastrear fácilmente. Este es un truco común de los ciberdelincuentes dentro de Dark Web para deshacerse de los oficiales forenses y los piratas informáticos éticos.

El hecho más interesante está aquí: porque cuando a los investigadores de delitos cibernéticos les gustan los piratas informáticos éticos, los oficiales forenses cibernéticos se sumergen en la Dark Web para atrapar al delincuente rastreando esos sitios web ilegales, a menudo no obtienen nada la mayor parte del tiempo, solo ven un no- URL existente. Ocurre debido a la probabilidad de que el tiempo y el período no coincidan con frecuencia para que los oficiales cibernéticos y los delincuentes cibernéticos se reúnan en tiempo real. Por lo tanto, se vuelve demasiado difícil rastrear sus actividades ilegales a través de los enlaces de la web oscura. ¡¡Más amenudo!!.

¡Los Black Hat Hackers aquí son las personas más inteligentes si de alguna manera obtienen alguna pista de cualquier información de seguimiento por parte de la Policía Cibernética o las investigaciones actualmente en curso de los oficiales Cibernéticos! ¡¡¿Qué hacen entonces los hackers de sombrero negro?!! Simplemente cierran la URL ilegal de inmediato, eliminan por completo su base de datos, incluso eliminan la URL completa y después de un largo período, entendiendo las circunstancias, comienzan con una nueva URL con una nueva identidad de diferentes servidores proxy y con nuevas bases de datos, pero a menudo mantenga la copia de seguridad de la información de la base de datos anterior si es necesario. Es por eso que los investigadores enfrentan dificultades para atrapar los delitos cibernéticos en la web oscura oculta. Las URL no permanecen en el bucle durante mucho tiempo. ¡Son como URLs que van y vienen!

Ahora, este incidente ocurre todo el tiempo en la web oscura con todas sus potencialidades de subir y bajar. Aquí, los sitios web en ejecución pueden cerrarse repentinamente y luego pueden reabrirse o recrearse repentinamente. Incluso, en ocasiones, los expertos forenses lo han visto, supongamos que un delincuente está trabajando a través de un solo sitio web, que consta de varios tipos de tareas o servicios ilegales. Después de un cierto período, solo para evitar que los investigadores rastreen la ubicación de su URL, el delincuente cerrará su sitio, por lo tanto, creará tres o cuatro nuevos sitios web con una distribución de esos servicios ilegales por separado. Eso significa que cada sitio web recién creado es solo para un servicio y se cerrará después de que todo haya terminado.

Mientras tanto, enfrentando instantáneamente y superando las dificultades, los oficiales de seguridad cibernética y otros hackers éticos han podido rastrear y atrapar a muchos delincuentes dentro de la Dark Web. Los oficiales cibernéticos de EE. UU. han evitado muchas actividades ilegales como tarjetas, venta de drogas, apuestas, URL y servidores. Especialmente el gobierno de los EE. UU. tiene su gran papel para investigar y atrapar a todos esos culpables con las manos en la masa.

Por lo tanto, estos aumentos y disminuciones de los delitos en la web oscura, las subidas y bajadas del tráfico de la web oscura, incluso debido a la pérdida de tráfico y la diferente cantidad de visitas al sitio en diferentes momentos se convirtieron en las razones por las que los expertos a veces se vuelven confusos para medir la web oscura. e investigadores.

¡¡¿Obteniendo acceso a navegar por la web oscura o cómo los hackers éticos obtienen acceso a ella?!!

Como sabe, de manera normal, usar navegadores como Chrome o Firefox no tiene valor para acceder a la web oscura, pero aquí el tipo especial de navegador llamado TOR puede hacerlo fácilmente. Entonces, ¿qué es TOR?

TOR significa «El enrutador de cebolla» . Primero se lanzó como Proyecto TOR solo para que la Organización de Defensa de EE. UU. envíe y reciba información privada de su espía de forma anónima. Para que puedan transferir su información secreta y puedan realizar comunicaciones privadas a través del cifrado entre varios servidores proxy de forma anónima mediante el navegador TOR. Este TOR fue desarrollado en Massachusetts por los científicos informáticos Roger Dingledine, Nick Mathewson y otros cinco en una organización sin fines de lucro llamada TOR.Inc .

Después de un cierto período, se lanzó para uso público, ya que también fue financiado por el público en general a través de donaciones y otras organizaciones patrocinadas como la Oficina de Democracia del Departamento de Estado de EE. UU., la Fundación Rose para las Comunidades y el Medio Ambiente, Mozilla, Fondo de Tecnología Abierta, Agencia Sueca de Cooperación Internacional para el Desarrollo, etc.

Metodología de trabajo del navegador TOR en pocas palabras

TOR funciona a través de varios servidores proxy. El servidor proxy se utiliza aquí para ocultar su dirección IP original y para pasar su solicitud de servidor de destino de forma cifrada. Hay varios tipos de servidores proxy que funcionan de manera diferente, mientras que el proxy utilizado para TOR es para cubrir y proteger su dirección IP original con las diferentes capas de varias direcciones IP de diferentes ubicaciones. Ahora aquí, TOR usa más de un servidor proxy. Crea una string o circuito de servidores proxy que se conoce como string proxy o circuito proxy y funcionará desde su computadora personal para pasar su solicitud al servidor de destino junto con los datos solicitados, que se transferirán en un formato encriptado.

Sus datos solicitados se cifrarán en un número N de cifrado que se pasará a través de los servidores Proxy de número N. Ahora es posible la personalización del circuito proxy y el cifrado. Profesional utiliza Red Privada Virtual antes de activar el TOR. Se recomienda encarecidamente no minimizar ni maximizar el intervalo de la ventana TOR, de lo contrario, surgen posibilidades de que se realice un seguimiento. La Dark Web comprende solo el 3% del tráfico en el navegador TOR.

Rumor detrás del lanzamiento público del navegador TOR

Antes de decidir lanzarlo públicamente, ¡también hay un hecho interesante detrás de esto! ¡También puedes decir que es un rumor! es decir, después de un uso prolongado de TOR por parte del Departamento de Defensa de los EE. UU., el gobierno de los EE. UU. planeó lanzar TOR como uso público de forma gratuita intencionalmente. Una pieza de información filtrada reveló que había un propósito oculto del Gobierno de construir una trampa para los peligrosos ciberdelincuentes y para los hacktivistas de sombrero negro de América para atraparlos y también para investigar en todo el mundo tanto como sea posible. posible atrapar a los ciber-culpables. Solo fue posible brindándoles un gran espacio de anonimato en Internet. ¡¡¿Pero la pregunta es porqué?!!

Porque, antes de que TOR llegara al uso público, varios ciberdelincuentes, especialmente los piratas informáticos de sombrero negro, solían crear su Internet privado temporal desde su servidor o un proveedor de servicios de Internet pirateado para mantenerse anónimos y sus actividades en secreto tanto como fuera posible. No usan la Internet pública para cometer delitos por temor a ser arrestados tan fácilmente, con el propósito de mantenerse privados todo el tiempo con control total sobre su Internet. El gobierno de los EE. UU. o el gobierno de otros países lo saben bien, pero no fueron capaces de detener esos Internet privados o rastrear esas redes privadas para atrapar a los delincuentes. No era posible localizar la IP de todos esos Internets anónimos temporalmente activos al mismo tiempo porque los delincuentes también solían aplicar Servidores Proxy sobre ellos.ciberdelincuentes con identidad oculta entre el público común para volverse anónimos sin ningún trabajo duro y permitirles cometer sus delitos cibernéticos en un flujo normal, lo que facilitó que los oficiales forenses de EE. UU. y los piratas informáticos éticos rastrearan a los delincuentes cibernéticos tratando de ¡espiando sus tráficos de sitios que funcionan dentro del navegador anónimo desarrollado por el gobierno de los EE. UU.!

El gobierno de los EE. UU. hizo el TOR como la llave y la cerradura para atrapar a los piratas informáticos de sombrero negro y vendedores de drogas a través de TOR. Todo el mecanismo de TOR estaba en manos del gobierno de los Estados Unidos. Por lo tanto, el gobierno puede vigilar fácilmente a esos delincuentes cibernéticos para arrestarlos lo antes posible. Una nueva trampa para permitir que los delincuentes cibernéticos cometan sus delitos mediante la cual los funcionarios gubernamentales pueden identificar el nivel de delitos.

Pero de vez en cuando, el nivel y las formas de los delitos cibernéticos han cambiado drásticamente, las posibilidades de atrapar a los delincuentes cibernéticos en la web oscura también se vuelven más difíciles.

Más análisis y datos sobre la web oscura

1. La popularidad de Dark Web y TOR Browser: como se mencionó anteriormente, Dark Web es el subconjunto de Deep Web que se encuentra en Deep Web como la parte más oculta de Internet y no accesible públicamente por los navegadores tradicionales en las formas generales. de buscar En ese caso, los expertos usan el Navegador TOR, que ahora se usa solo para navegar en la Dark Web y principalmente para las actividades de la Dark net.

A medida que pasa el tiempo, la gente común también se está dando cuenta de Dark Web y escucha los delitos cibernéticos que ocurren aquí desesperadamente de varias fuentes. Ahora, pocos de ellos, que no son ni delincuentes ni piratas informáticos éticos, descargan ansiosamente el navegador TOR en sus dispositivos solo por curiosidad para obtener acceso y experimentar el lado negro de Internet sin siquiera saber el camino correcto para navegar por él y el peligro que hay en él. !! ¡La curiosidad es buena para el conocimiento, pero Dark web es algo diferente! ¡Dark Web no está trabajando totalmente en el conocimiento, sino en las habilidades y experiencias, ya que esa tonta curiosidad causa un intento accidental en el mundo del crimen para algunas personas! A medida que TOR se vuelve de uso público de forma gratuita, algunas personas intentan sufrir delitos cibernéticos debido a que aterrizan en un sitio equivocado y quedan atrapadas. Incluso en las versiones de Android, Hay dos aplicaciones famosas como ORBOT y ORFOX que funcionan como puerta de enlace para acceder a la web oscura desde Android. Pero no debe navegarse desde Android hasta que tenga que buscar una URL web oscura específica y buena para usar. TOR se está convirtiendo ahora en el único navegador más popular para navegar en la Dark Web.

2. ¿ Acceder a la Dark Web es ilegal o no? o las agencias navegan por la web oscura para satisfacer sus necesidades. Pero la ironía es que aquí el número de actividades ilegales aumenta considerablemente en diferentes formas de delitos donde si un tipo de delito es atrapado y prohibido por los oficiales forenses, otro tipo surge inmediatamente en una nueva forma. Esto hace que la web oscura se involucre en delitos cibernéticos peligrosos o más peligrosos todo el tiempo.

Cuantos más hackers de sombrero negro surgen, más crímenes ocurren aquí. Por otro lado, a diferencia de que usamos motores de búsqueda como Google, Bing, Yahoo en Surface Web, no hay un motor de búsqueda específico para Dark Web en el que comenzará a navegar en la Dark Web simplemente escribiendo la palabra clave y luego haciendo clic en «Buscar». » ¡¡¡botón!!! Para obtener acceso allí, necesita agregar una URL específica del sufijo de cebolla. Ahora, para una persona no profesional o sin experiencia, si de alguna manera descubre o recibe algún tipo de enlace accesible a la web oscura de fuentes desconocidas para navegar a través del navegador TOR, es difícil para ellos entender primero si la URL conducirá a algún derecho. o sitio equivocado!! Debido a que la mayor parte del sitio es ilegal, la seguridad es menor y no hay garantía de lo que sucederá después. ¡No existe un protocolo «HTTPS» o sitios web certificados por SSL para determinar si el sitio es bueno o malo! Esto está totalmente fuera de WWW.

Si se descubre que la URL es mala, los visitantes de la URL pueden ser pirateados, su dispositivo y todos los datos o actividades personales pueden ser pirateados, pueden verse amenazados, pueden verse obligados por piratas informáticos de sombrero negro a realizar cualquier tarea ilegal inconscientemente ¡incluso con riesgo de vida! !! Pase lo que pase!! ¡Incluso a veces, un profesional experimentado también queda atrapado allí! No se dice que intentar la web oscura sea ilegal, pero necesita una garantía de qué URL va a visitar. Allí existen muchos lectores diarios a los que simplemente les gusta leer artículos confidenciales o reportajes de actualidad internacional. ¡¡Facebook también tiene su URL .onion ahí!! ¡Además, Dark Web tiene algunos sitios de redes sociales que son temporales! También hay algunos motores de búsqueda específicos pero temporales, pero no confiables como Hidden Wiki, que consiste en diarios secretos que no están abiertos a nadie.

3. Tipos de delitos que ocurren aquí: Black Hat Hacking, venta de Bitcoin, ID de cuentas de redes sociales pirateadas y venta de contraseñas de personas populares o basadas en objetivos, venta de números de tarjetas de crédito o débito (tarjetas), venta de licencias de conducir, certificado falsificado de título o diploma venta, pornografía infantil, venta de animales prohibidos, transferencia de información Illuminati o paranormal, transacciones ilegales de Bitcoin y archivos cifrados que incluyen malware, rescates, venta de virus, venta de medicamentos en el mercado negro que son ilegales o cuya venta no está permitida en general.

Especialmente Venta de Drogas y Armas, Venta de Bienes Ilegales, Contactos con perfil de Asesinos, Sicarios y muchos más. Todas estas actividades de la red oscura son realizadas básicamente por esos profesionales del delito cibernético (la mayoría de ellos son piratas informáticos de sombrero negro/delincuentes cibernéticos) que venden todos los artículos prohibidos/restringidos/ilegales de forma anónima para obtener una gran ganancia de las circunstancias del hampa. se lleva a cabo en Dark Web, que no se puede lograr públicamente de manera general.

4. ¿Qué sucede después de robar la información pública bajo la Dark Web? En general, las credenciales de los perfiles de redes sociales basados en objetivos, correos electrónicos personales o comerciales, detalles bancarios netos robados, detalles de tarjetas de crédito o débito que han sido robados usando skimmer en los cajeros automáticos, organizaciones gubernamentales o agencias privadas o proyectos relacionados con la industria de TI Los archivos confidenciales, la información del sistema de la base de datos son pirateados primero por piratas informáticos de sombrero negro y luego toda esta información se vende en un formato cifrado a sus respectivos compradores de forma anónima en la Dark Web. Estos datos son robados a través del sistema de redes en Surface Web por varios ataques cibernéticos para obtener su acceso completo. Estos datos se pasan por alto en la Dark Web simultáneamente. La información robada ocurre a través de estos tipos de ataques cibernéticos:

- Ataque de phishing: envío de correos electrónicos falsos que pretenden ser reales para crear una trampa para que las víctimas roben credenciales privadas.

- Suplantación de identidad : fingiendo ser real, la suplantación de identidad significa realizar llamadas falsas con identidades falsas para robar información personal, utilizando ingeniería social.

- Ataque de secuestro de clics: casi como el phishing, pero conduce a una aplicación fraudulenta (o un sitio web duplicado que se parece a la UI/UX del sitio web original) para robar credenciales. En la mayoría de los casos, roba los detalles de las credenciales/cualquier detalle oficial de antecedentes de las víctimas.

- Spamming: llamadas, mensajes, correos electrónicos no deseados.

- Ataque de ransomware: es un tipo de malware que se puede instalar en la computadora de la víctima para cifrar todo el archivo y amenazar a la víctima con una cierta cantidad de dinero para darles a los piratas informáticos; de lo contrario, la información se venderá en la Dark Web.

- RAT: los troyanos de acceso remoto son tipos de troyanos que infectan una computadora al dejar una puerta trasera en ella para que el pirata informático obtenga el control de esa computadora de forma remota.

- Ingeniería Social: Una forma de engañar a la mente de la víctima para obtener su información personal o credenciales de la cuenta bancaria o cualquier otro perfil.

- Inyección SQL: La inyección SQL se utiliza para arrebatar información de una base de datos de cualquier sitio web o aplicación.

- Violación de datos: la mayoría ocurre en las industrias de TI, donde la información se filtra en la mano equivocada.

- Ataque de fuerza bruta, Ataque de diccionario, Ataque de tabla arcoíris, Ataque de pozo de agua: Estos se utilizan para piratear las credenciales de la víctima.

- Ataque de denegación de servicio distribuido, Ataque pitufo: se utiliza para rechazar cualquier servidor de sitio web.

- Transacciones falsas: Pasarelas falsas que afirman transferir su dinero de forma segura.

Todas estas son formas diferentes de robar información de las víctimas en Surface Web que luego se venden en Dark Web en forma de criptomonedas a menudo. ¡¡También hay otras formas!!

¿Qué yace en la profundidad de la red oscura?

La naturaleza oculta de The Dark Web puede dificultar saber exactamente qué sucede allí, pero con frecuencia se asocia con fraude financiero, intercambio de archivos y violaciones de datos, incluida la venta de detalles del robo de identidad.

Según los resultados de la investigación de TorStatus , TechRepublic , WIRED , Intelliagg report , SecureWorks Reports , BBCiWonder , se han descubierto los siguientes resultados. Este registro de actividades ha sido encontrado bajo la dark web

- Uso compartido de archivos: 29 %

- Venta de datos filtrados: 28%

- Fraude Financiero- 12%

- Noticias y Medios- 10%

- Promoción de Artículos Ilegales- 6%

- Foros de Discusión (Artículos Internacionales con temas prohibidos por el Gobierno) – 5%

- Venta de drogas- 4%

- Internet y computación por parte de los visitantes de la Dark Web (excepto los delincuentes que son visitantes aleatorios u ocasionales) – 3%

- Hackeo- 3%

- Venta de Armas- 0.3%

Tenga en cuenta que la suma del porcentaje es superior al 100 %, ya que algunos de los sitios web existen en varias categorías y cambian de dominio aleatoriamente.

¡Así que estos son todos los análisis de Dark Web con muchos datos interesantes que revelan esta moraleja de que Dark Web es el lado oscuro de Internet no por su anonimato sino por las mentes criminales que abusan de ella! . Mantenerse alejado siempre es seguro porque es el lugar, lleno de delincuentes y sus trampas. Oficiales de gobierno, policías, expertos en seguridad cibernética están profundizando en esta web para prevenir estos delitos tanto como sea posible.

Publicación traducida automáticamente

Artículo escrito por rajdeep_das y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA