La falla de seguridad de adquisición de DNS se activa cuando un subdominio (write.geeksforgeeks.org) o un dominio principal tiene su servidor de nombres autoritativo configurado para su proveedor como AWS, Azure, etc., pero la zona alojada se eliminó permanentemente o se extravió. Aunque, al solicitar este registro DNS, el servidor responde al usuario como un error SERVFAIL debido a las zonas fuera de lugar. Aquí, el atacante crea la zona en lugar de la zona extraviada y obtiene todas las requests de DNS en la zona maliciosa.

flujo de trabajo

La herramienta DNSTake utiliza la biblioteca de cliente RetryableDNS para comunicarse y pasar las consultas de DNS al servidor. Hay un compromiso inicial que utiliza Google y Cloud-flare DNS como resolución. Luego se realiza la toma de huellas dactilares de los servidores de nombres. si hay un servidor de nombres presente, entonces se resolverá en el host de destino una vez más con la IP del servidor de nombres como resolución, si hay alguna respuesta extraña, entonces este puede ser el punto vulnerable para el atacante. La herramienta DNSTake está desarrollada en el lenguaje Golang y está disponible en la plataforma GitHub, la herramienta DNSTake es gratuita y de código abierto para su uso.

Nota : Como DNSTake es una herramienta basada en el lenguaje Golang, debe tener un entorno Golang en su sistema. Así que revisa este enlace para descargar Golang en tu sistema. – Cómo instalar el lenguaje de programación Go en Linux

Instalación de la herramienta DNSTake en el sistema operativo Kali Linux

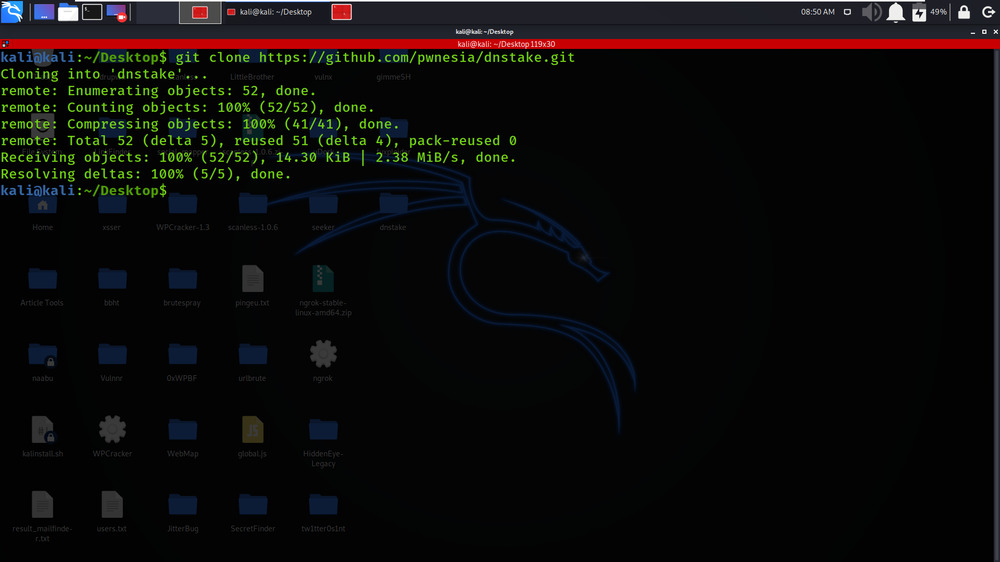

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

git clone https://github.com/pwnesia/dnstake.git

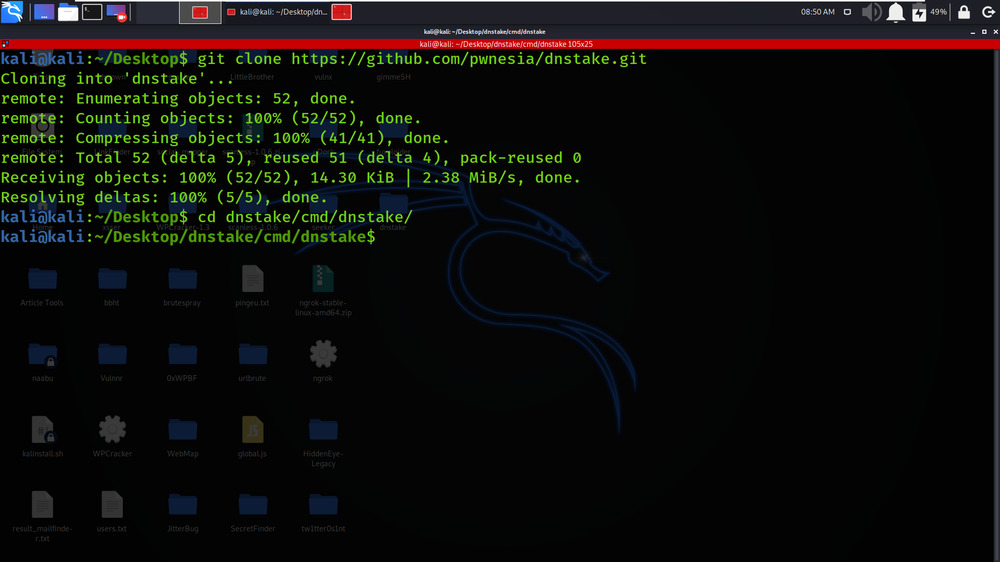

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd dnstake/cmd/dnstake

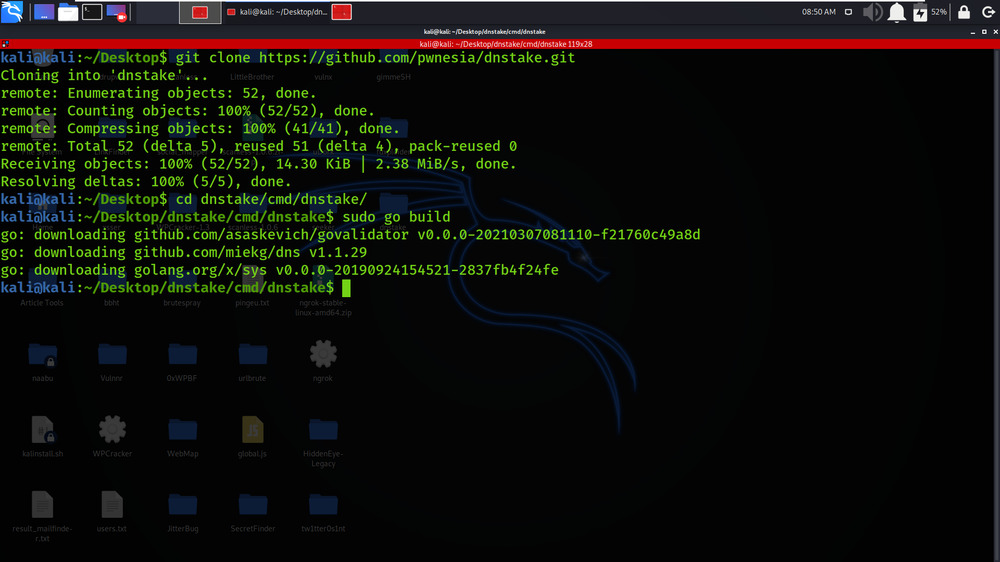

Paso 3 : Cree el archivo go usando el siguiente comando

sudo go build

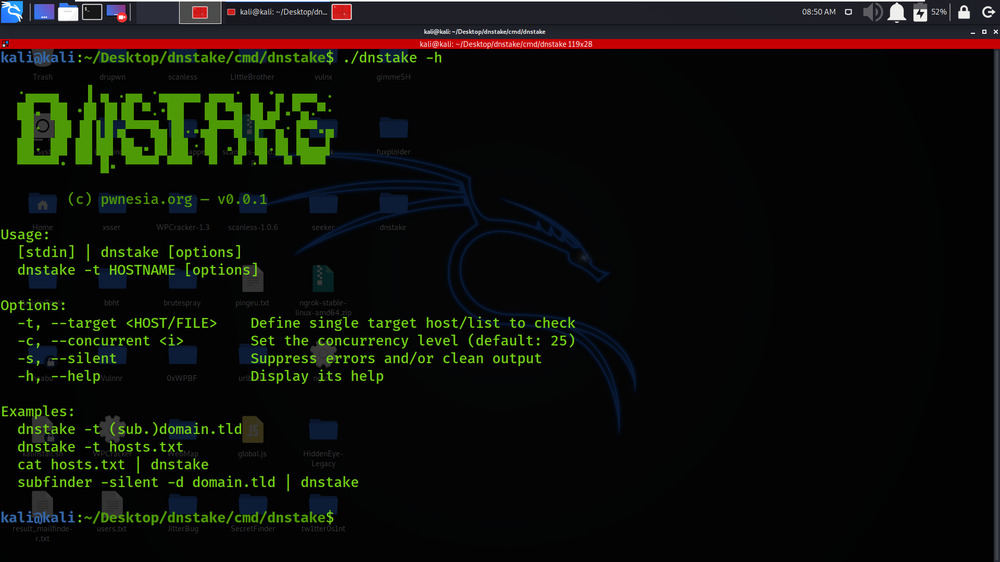

Paso 4 : ahora use el siguiente comando para ejecutar la herramienta.

./dnstake -h

Trabajar con la herramienta DNSTake en Kali Linux OS

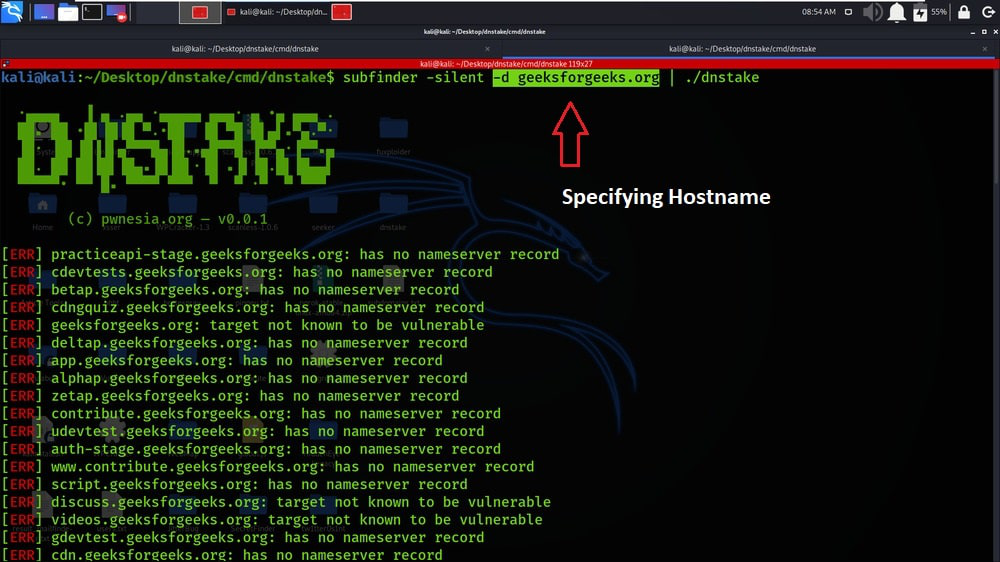

Ejemplo: escaneo simple en el nombre del host de destino

En este ejemplo, estamos escaneando los subdominios de geeksforgeeks.org.

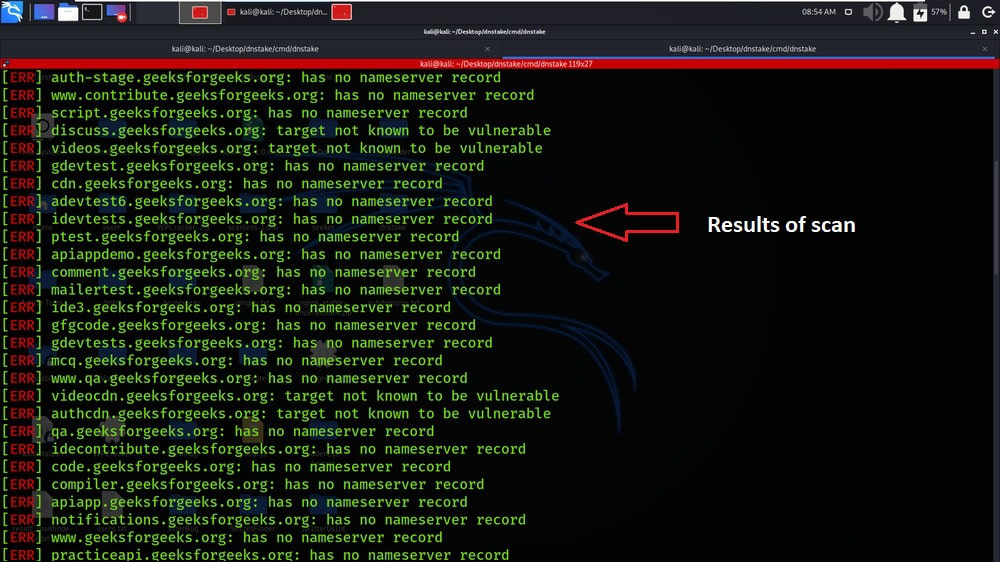

Tenemos los resultados de nuestro escaneo.

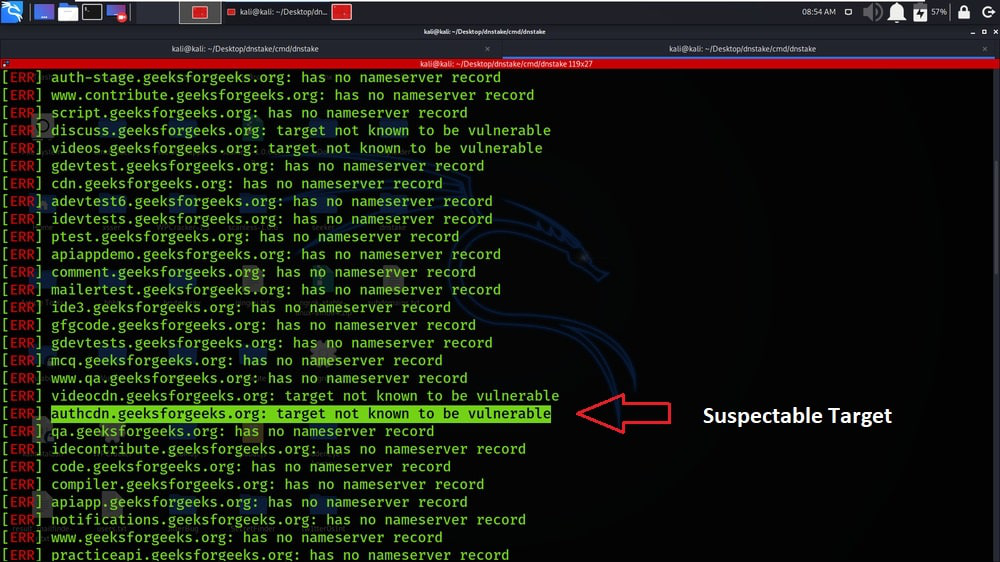

En la siguiente captura de pantalla, el subdominio resaltado puede ser vulnerable.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA