La herramienta Dorks Eye está desarrollada en el lenguaje Python3, que puede encontrar fácilmente enlaces vulnerables utilizando Google Dorks. La herramienta Dorks Eye recopila enlaces a páginas web y aplicaciones de Internet que revelan cierta información. Ahora bien, esta información puede ser información confidencial como consultas SQL de páginas web, nombres de usuario y contraseñas, datos bancarios y muchos más. Dorks Eye también admite guardar los resultados en un archivo con formato de texto. Esta herramienta también está disponible en la plataforma GitHub de forma gratuita y es de código abierto para su uso.

¿Qué es Google Dorking?

Google Dorking es la técnica de búsqueda avanzada que muestra los resultados precisos de nuestra consulta en lugar de mostrar cosas irrelevantes o algunos sitios que contienen anuncios. Google Dorking es tan poderoso que también podemos obtener el nombre de usuario y las contraseñas que contienen archivos, archivos robot.txt, archivos confidenciales, archivos conf y muchos más. Una de las consultas tontas de muestra se parece a: /modules/vwar/admin/admin.php?vwar_root=

Nota : asegúrese de tener Python instalado en su sistema, ya que esta es una herramienta basada en Python. Haga clic para verificar el proceso de instalación: Pasos de instalación de Python en Linux

Instalación de Dorks Eye Tool en Kali Linux OS

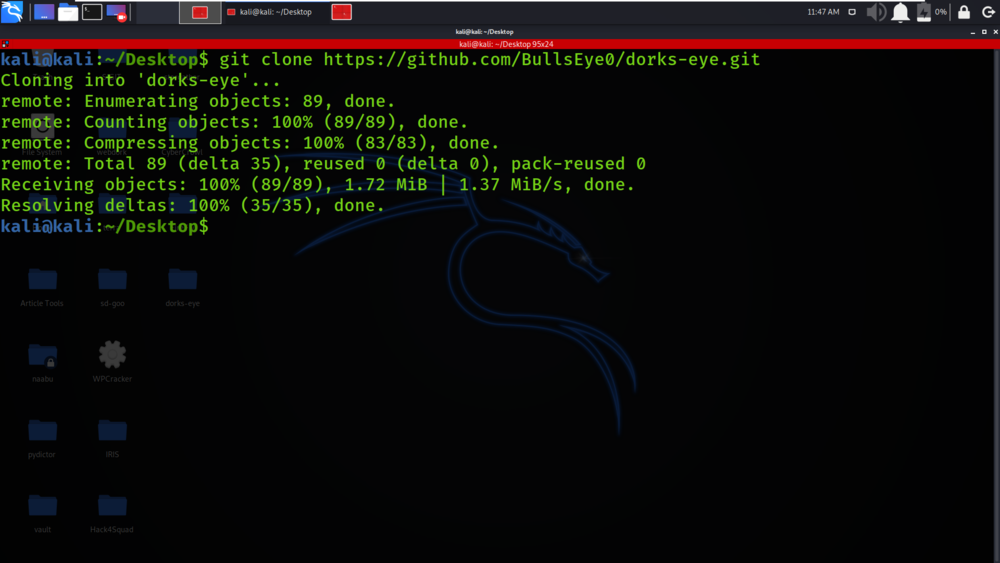

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

git clone https://github.com/BullsEye0/dorks-eye.git

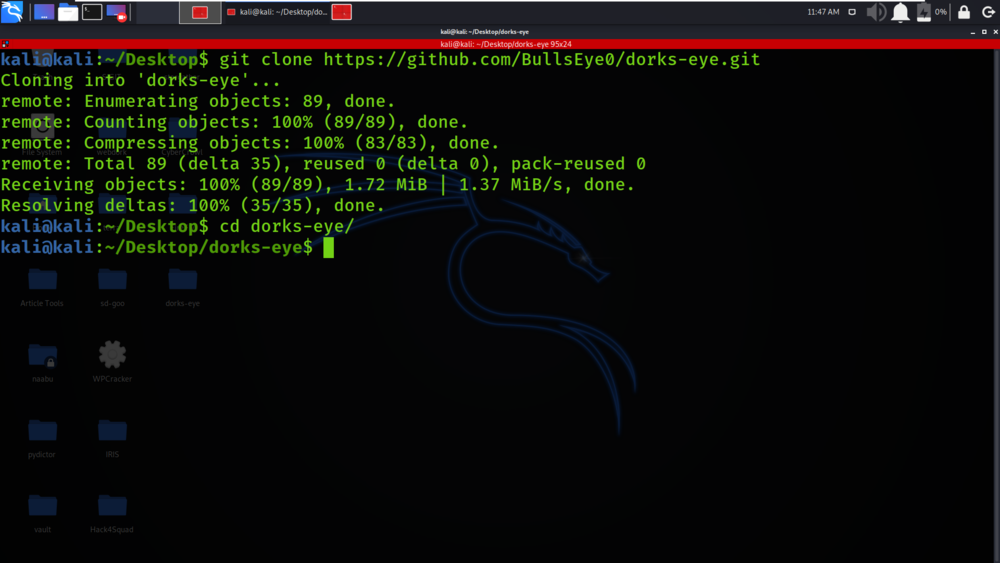

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd dorks-eye

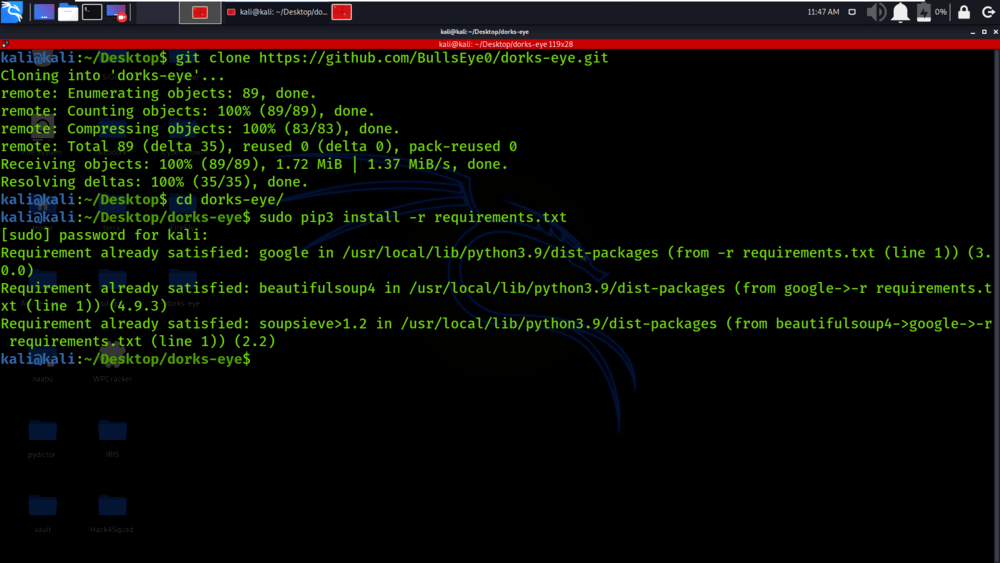

Paso 3 : Estás en el directorio de dorks-eye. Ahora tienes que instalar una dependencia de dorks-eye usando el siguiente comando.

sudo pip3 install -r requirements.txt

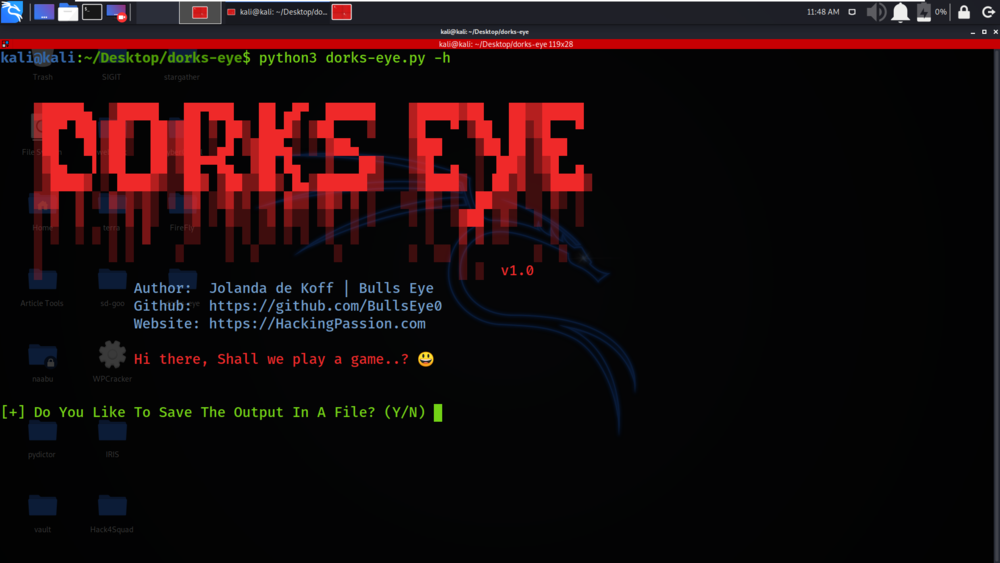

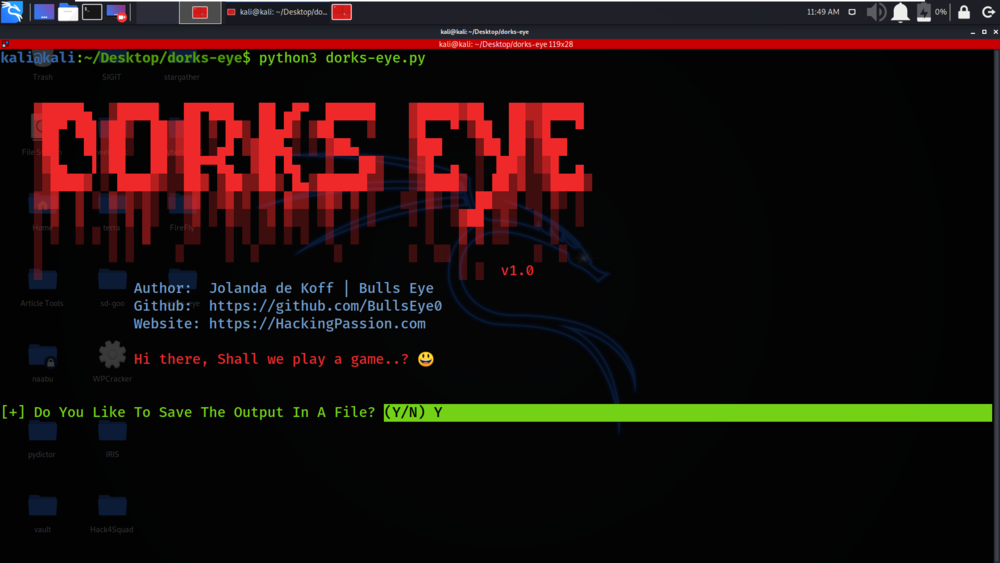

Paso 4 : todas las dependencias se han instalado en su sistema operativo Kali Linux. Ahora ejecute la herramienta.

python3 dorks-eye.py

Trabajando con Dorks Eye Tool en Kali Linux OS

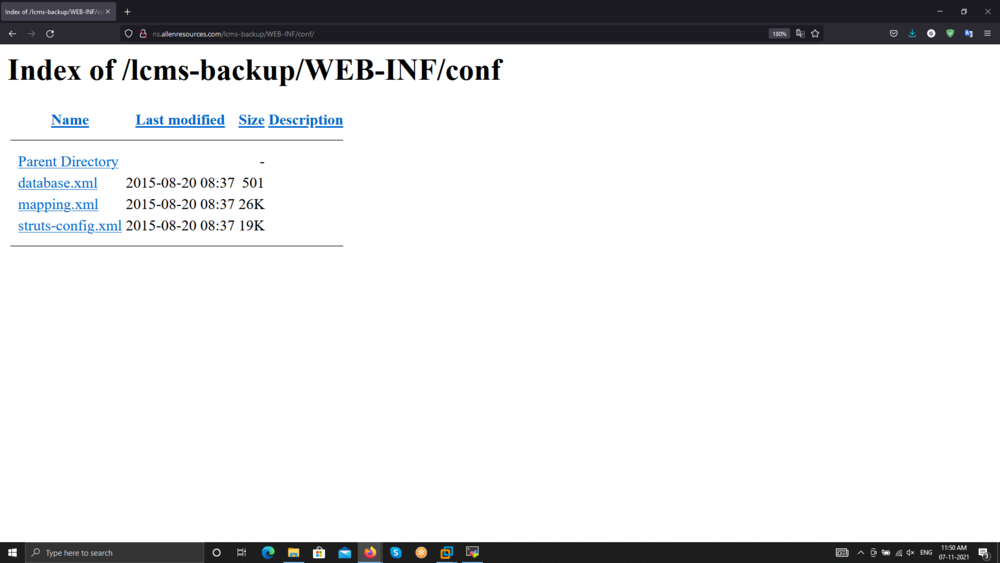

Ejemplo/Uso: Encontrar archivos de configuración usando una consulta idiota

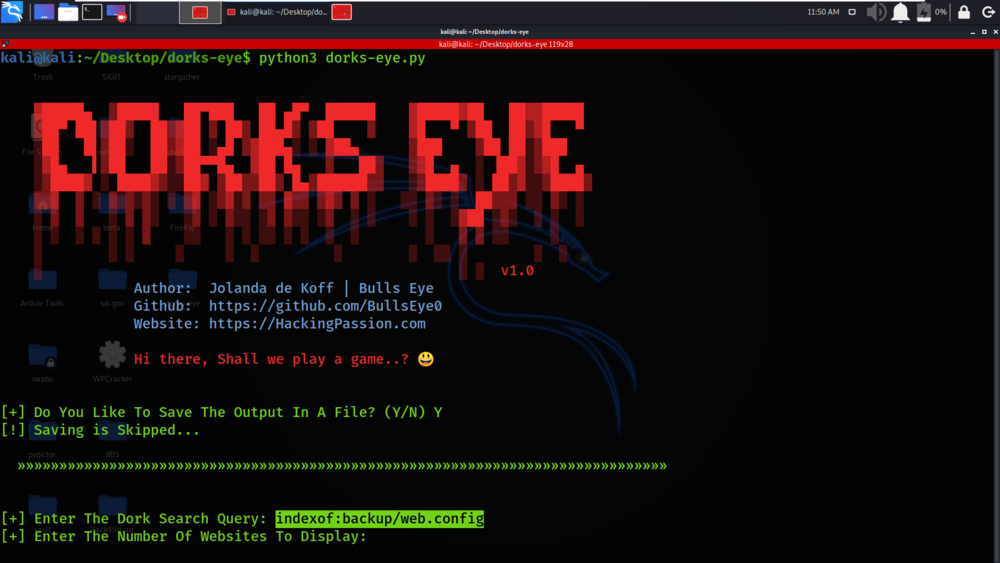

Query used -> indexof:backup/web.config

Hemos especificado la consulta idiota a través de la cual obtendremos enlaces de sitios vulnerables.

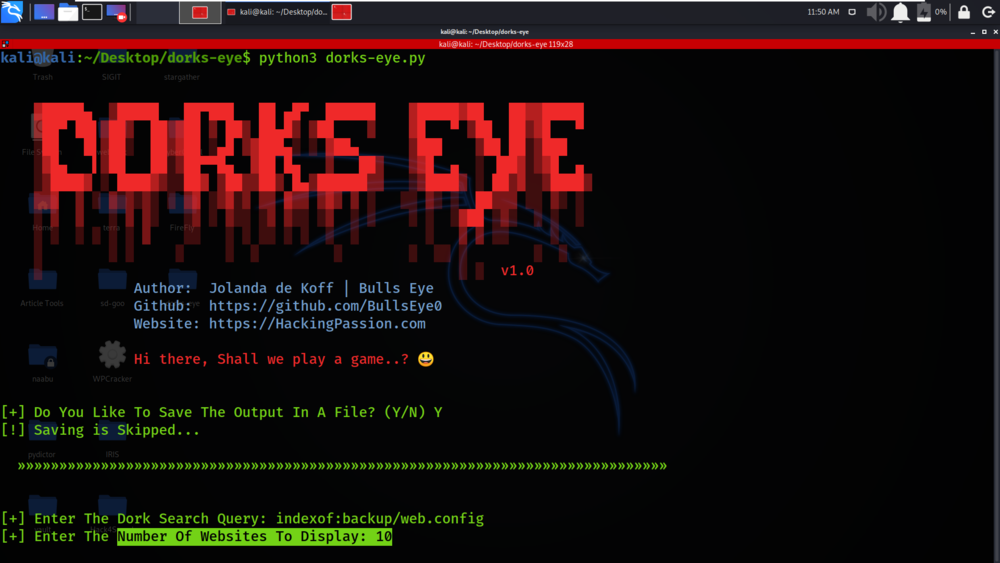

Estaremos mostrando los 10 sitios vulnerables en la terminal. Puede mostrar más de 10 sitios web.

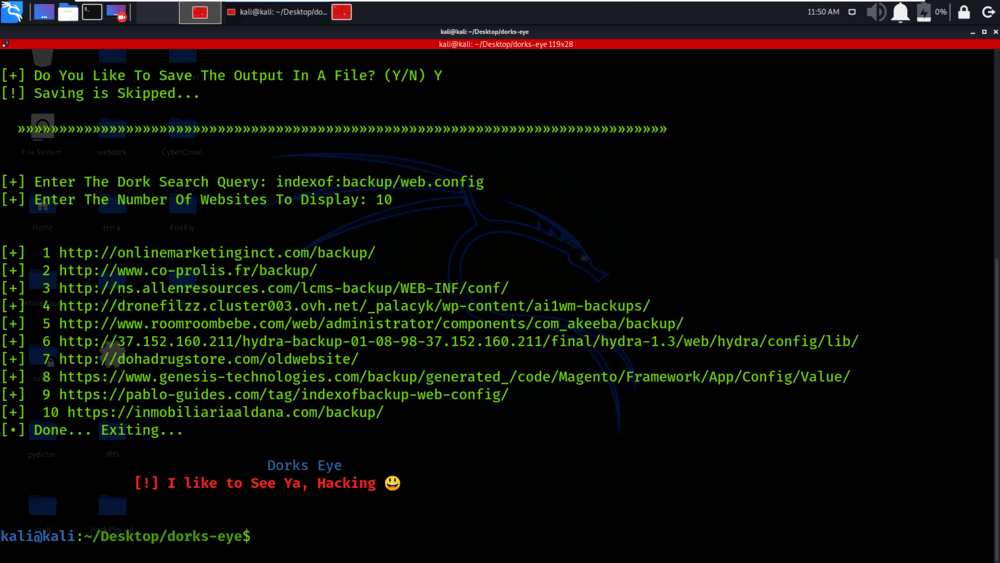

Tenemos los enlaces de sitios vulnerables que coinciden con la consulta idiota.

Hemos visitado el enlace y tenemos el contenido del directorio conf que incluye varios archivos .xml.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA