En esta era de TI, la mayoría de los ciberespacios son vulnerables a diferentes tipos de ataques.

El exploit de día cero es un tipo de ataque de seguridad cibernética que ocurre el mismo día en que el fabricante detecta la falla de software, hardware o firmware. Como han pasado cero días desde que se explotó la falla de seguridad por última vez, el ataque se denomina explotación de día cero o ataque de día cero. Este tipo de ataques cibernéticos se consideran peligrosos porque el desarrollador aún no ha tenido la oportunidad de corregir la falla. El exploit de día cero generalmente se dirige a grandes organizaciones, departamentos gubernamentales, firmware, dispositivos de hardware, IoT , usuarios que tienen acceso a datos comerciales valiosos, etc.

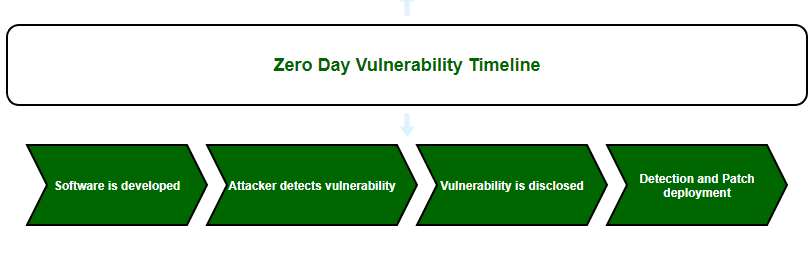

Funcionamiento del exploit de día cero:

Un software se desarrolla y lanza sin saber el hecho de que tiene una vulnerabilidad de seguridad. Un atacante identifica o explota esta vulnerabilidad antes de que los desarrolladores la identifiquen o la solucionen. Si bien la vulnerabilidad aún está abierta y sin parches, al explotar la vulnerabilidad, el pirata informático ataca y compromete el software, lo que puede provocar el robo de datos, el acceso no autorizado o la falla del software en sí. Después de que el atacante ataca al objetivo, el público o el desarrollador identifica el ataque e intenta descifrar el parche. El desarrollador identifica la solución y lanza la actualización para proteger a su nuevo usuario.

Detección de exploits de día cero:

La probabilidad de detectar un exploit de día cero es rara o, en otras palabras, el ataque no deja oportunidad de detección. Pero hay algunas formas de identificar las vulnerabilidades conocidas existentes.

- Basado en firmas: en este método, el patrón de ocurrencia de una vulnerabilidad conocida se puede detectar con la ayuda de la comparación de patrones. Aunque este método no puede detectar el código de malware utilizado para la vulnerabilidad de día cero, es capaz de detectar ataques conocidos como inyección de SQL que pueden conducir a una vulnerabilidad de día cero. Si bien es posible que un desarrollador no pueda detectar un ataque de día cero, el firewall del sistema puede detectar y proteger contra algunos tipos de ataques específicos conocidos, como XSS , inyección de SQL , etc.

- Técnicas estadísticas: al monitorear la actividad normal, esta técnica aprende el comportamiento normal de la red. Cuando el sistema identifique cualquier desviación del perfil normal, detectará una probabilidad de vulnerabilidad.

- Basado en el comportamiento: la implementación de la detección basada en el comportamiento generalmente depende de un ‘honeypot’. Un honeypot es un mecanismo de seguridad que se desarrolla para detectar la presencia de piratas informáticos o intentos de piratería.

- Técnicas híbridas: esta técnica híbrida utiliza la ventaja del mecanismo de defensa basado en firmas tradicionales, conductuales y estadísticas. Son comparativamente más efectivos ya que las debilidades de cualquier técnica de detección individual no romperán la seguridad.

Prevención de exploits de día cero: dado que los exploits de día cero no se pueden descubrir fácilmente, la prevención de los exploits de día cero se vuelve difícil. Apenas hay formas de protegerse contra el exploit de día cero, ya que no tenemos idea de su ocurrencia con mucha anticipación. Podemos reducir el nivel de riesgo optando por alguna de las siguientes estrategias:

- Implementación del protocolo de seguridad IP (IPSec) .

- Uso de redes de área local virtuales.

- Despliegue de sistema de detección de intrusos (IDS) o sistema de prevención de intrusos (IPS) .

- Uso de protocolos de control de acceso a la red.

- Uso de esquemas de seguridad como Wi-Fi Protected Access 2.

- Mantener todos los sistemas actualizados.

- Realizar escaneos periódicos de vulnerabilidades.

Ejemplos de casos de explotación de día cero:

- CVE-2016-4117: este ataque de día cero explotó una de las fallas no descubiertas previamente en Adobe Flash Player.

- CVE-2016-0167: este es un ataque de escalada de privilegios dirigido al subsistema de gráficos de Windows win32k de Microsoft Windows.

- CVE-2017-0199: este ataque de día cero explotó una de las vulnerabilidades no reveladas anteriormente en los documentos RTF de Microsoft Office.

- Gusano Stuxnet: este exploit de día cero apuntó a los sistemas de control de supervisión y adquisición de datos (SCADA).

Publicación traducida automáticamente

Artículo escrito por swetha_vazhakkat y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA