Feroxbuster es una herramienta diseñada para realizar Navegación Obligada. La navegación forzada es un ataque cuyo objetivo es identificar y acceder a recursos a los que no hace referencia la aplicación web pero que un atacante aún puede obtener. La herramienta Feroxbuster utiliza una estrategia de fuerza bruta combinada con una lista de palabras para buscar contenido no vinculado en los directorios de destino. Estos recursos pueden almacenar información delicada sobre aplicaciones web y sistemas operativos, como código fuente, credenciales, dirección de red interna, etc. La herramienta Feroxbuster es de código abierto y de uso gratuito. Está disponible en GitHub y también se agregó recientemente en el administrador de apt del sistema operativo Linux. Este ataque también se conoce como ubicación de recursos predecible, enumeración de archivos, enumeración de directorios y enumeración de recursos.

Instalación de la herramienta FeroxBuster en el sistema operativo Kali Linux

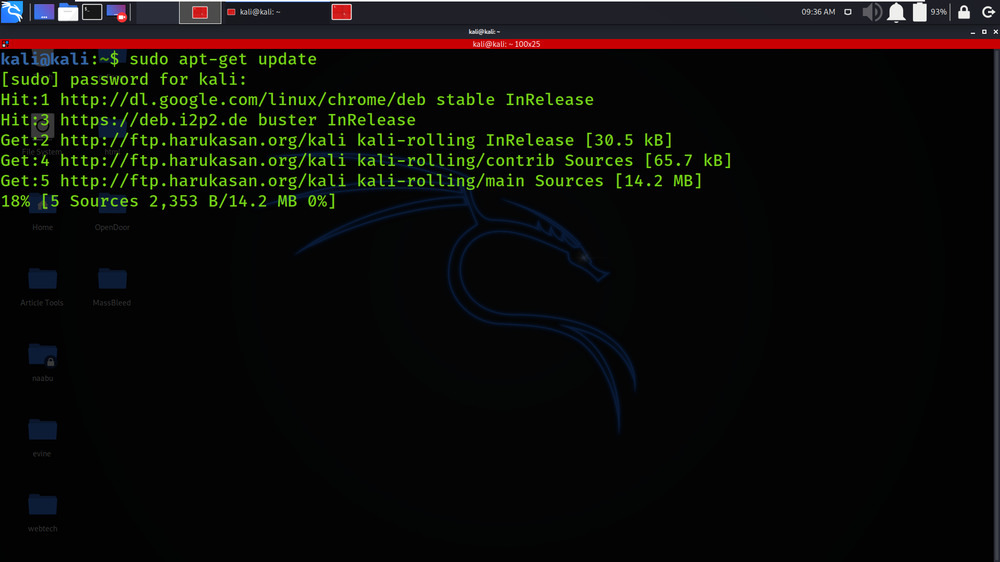

Paso 1 : actualice el sistema utilizando el siguiente comando.

sudo apt-get update

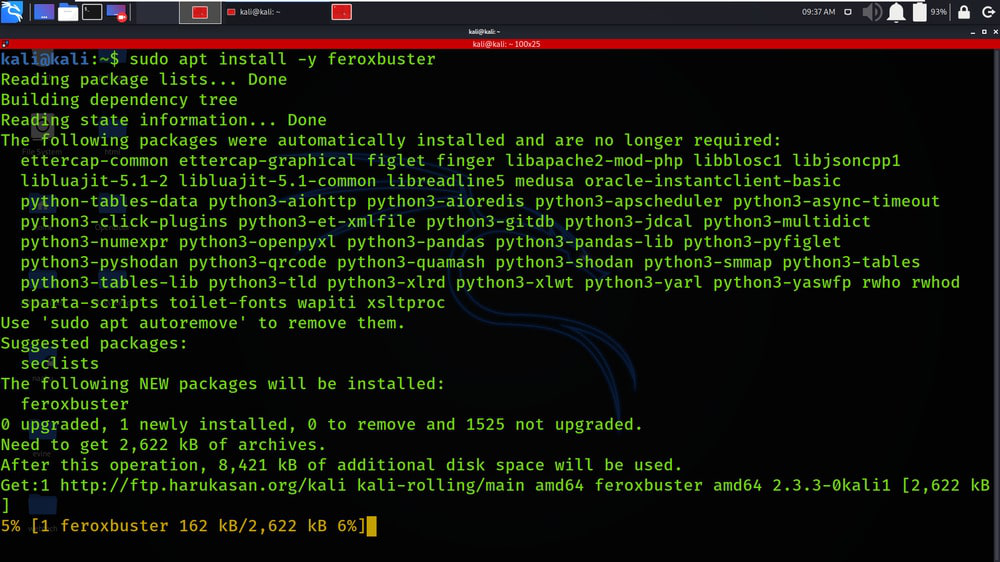

Paso 2 : ahora use el siguiente comando para instalar la herramienta FeroxBuster desde el administrador de apt.

sudo apt install -y feroxbuster

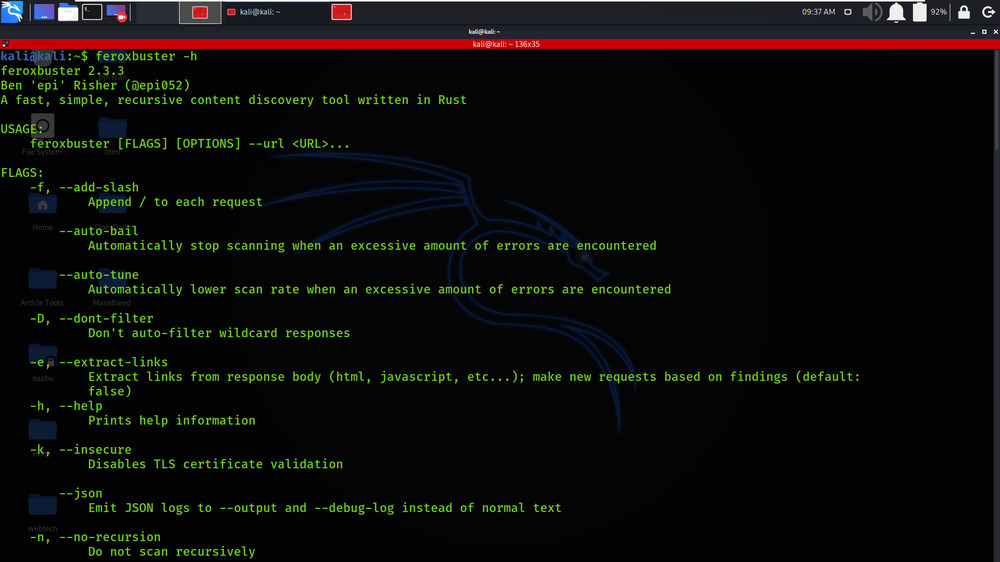

Paso 3 : Ahora nuestra herramienta se instaló con éxito. Consulte la página de ayuda con el siguiente comando.

feroxbuster -h

Trabajar con la herramienta FeroxBuster en el sistema operativo Kali Linux

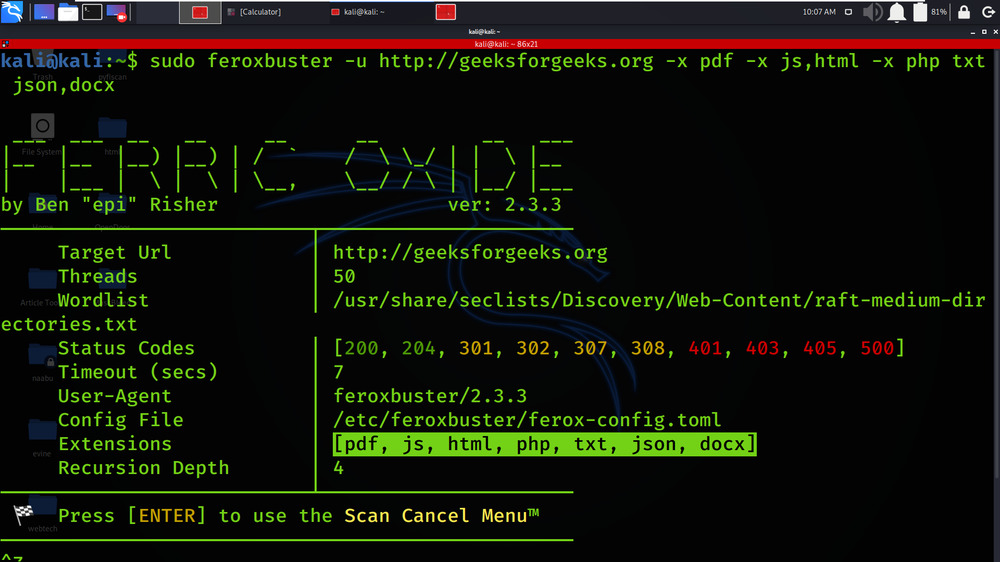

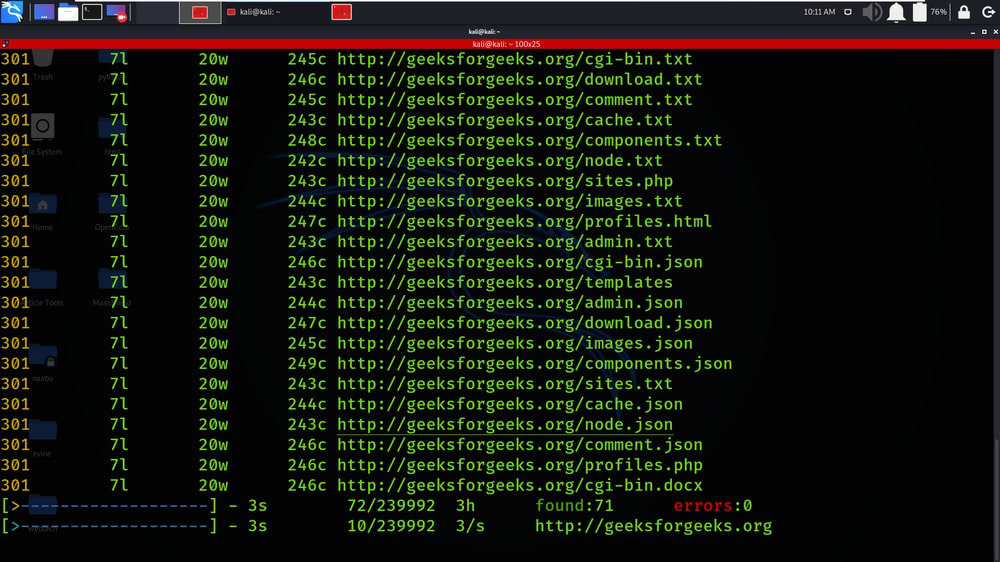

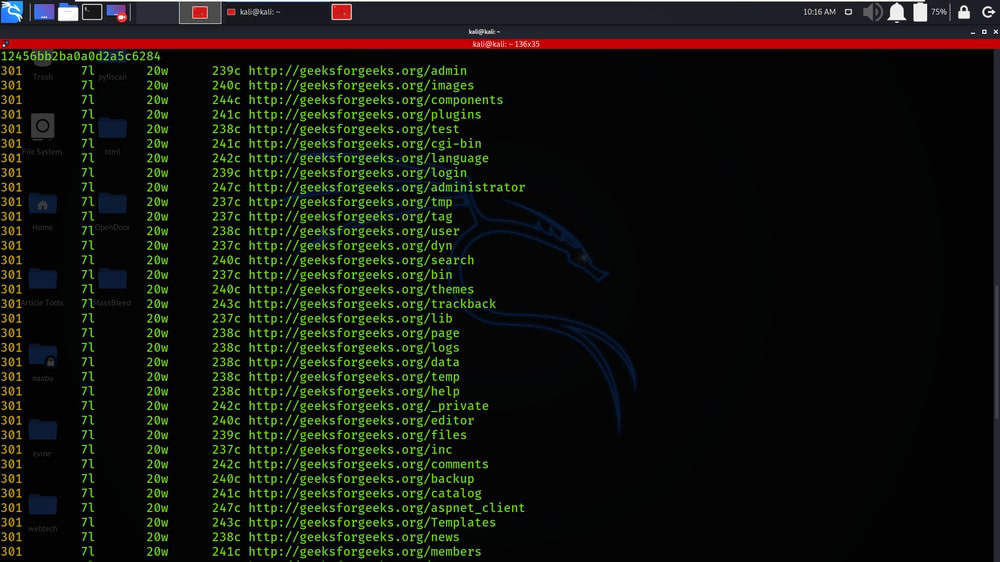

Ejemplo 1: valores múltiples

sudo feroxbuster -u http://geeksforgeeks.org -x pdf -x js,html -x php txt json,docx

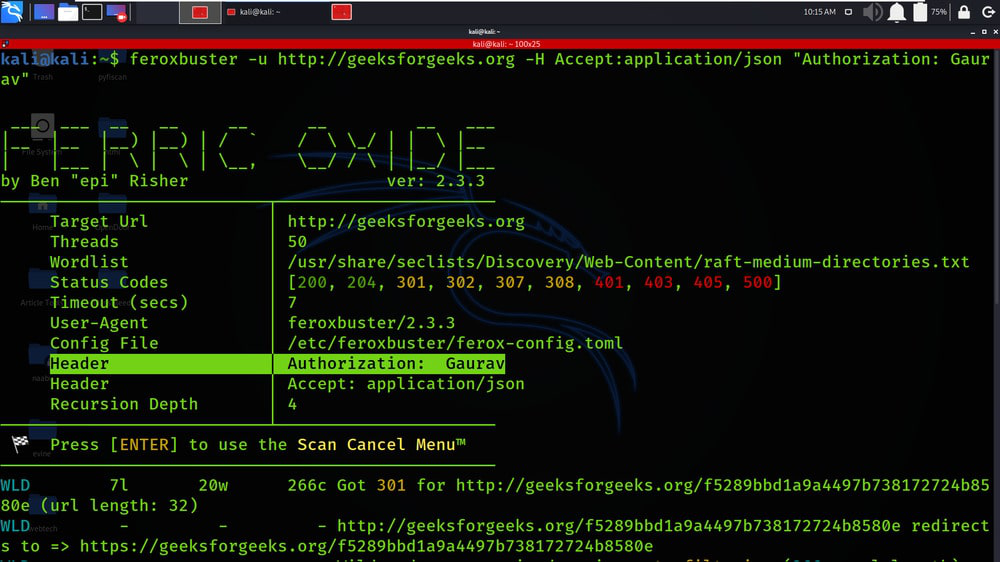

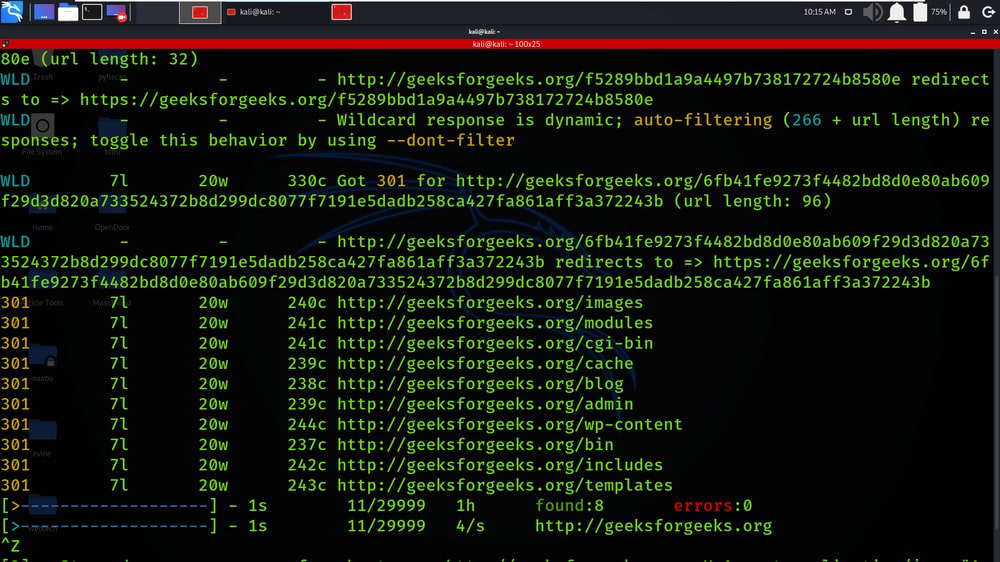

Ejemplo 2: incluir encabezados

feroxbuster -u http://geeksforgeeks.org -H Aceptar: aplicación/json «Autorización: Gaurav»

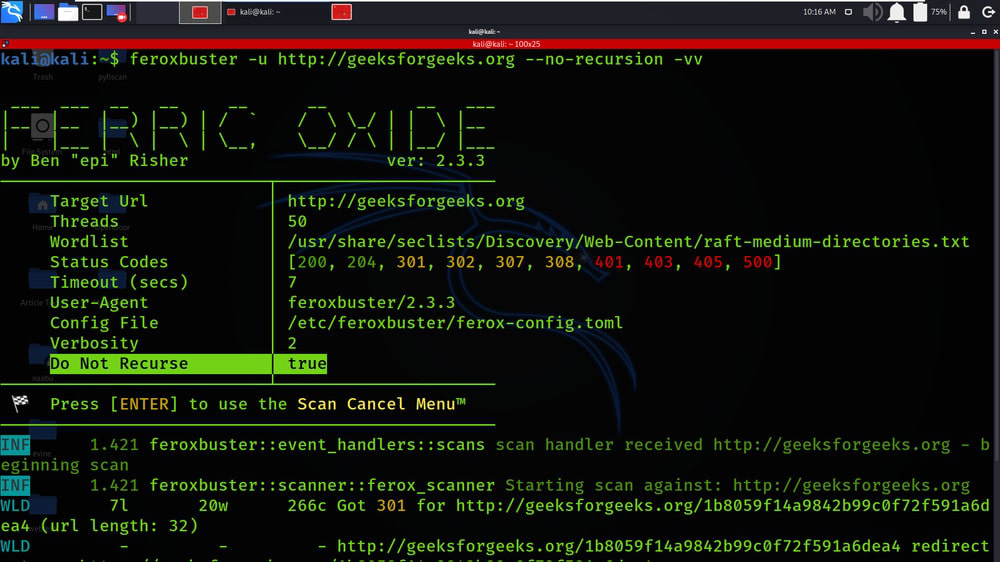

Ejemplo 3: IPv6, escaneo no recursivo con registro de nivel INFO habilitado

feroxbuster -u http://geeksforgeeks.org –no-recursion -vv

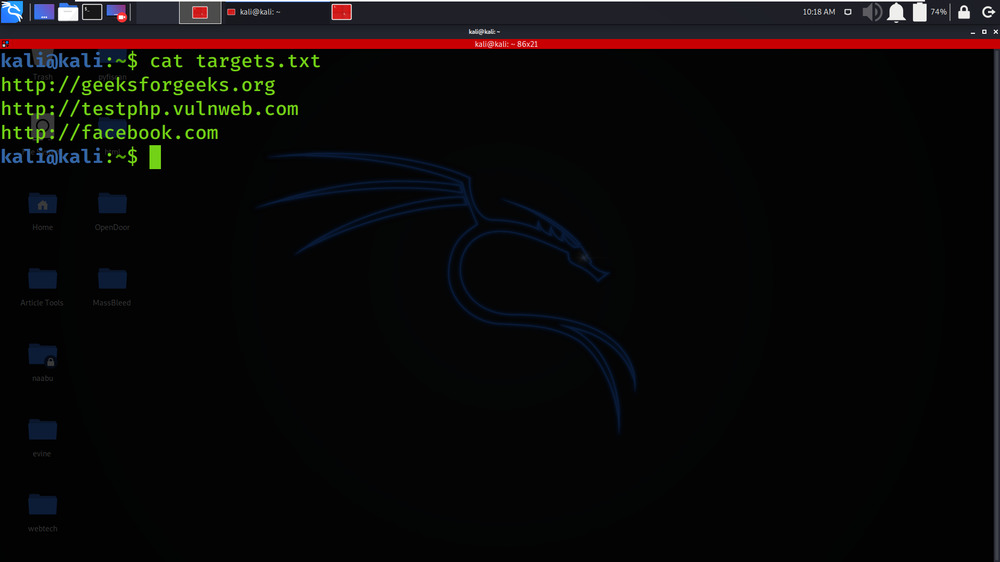

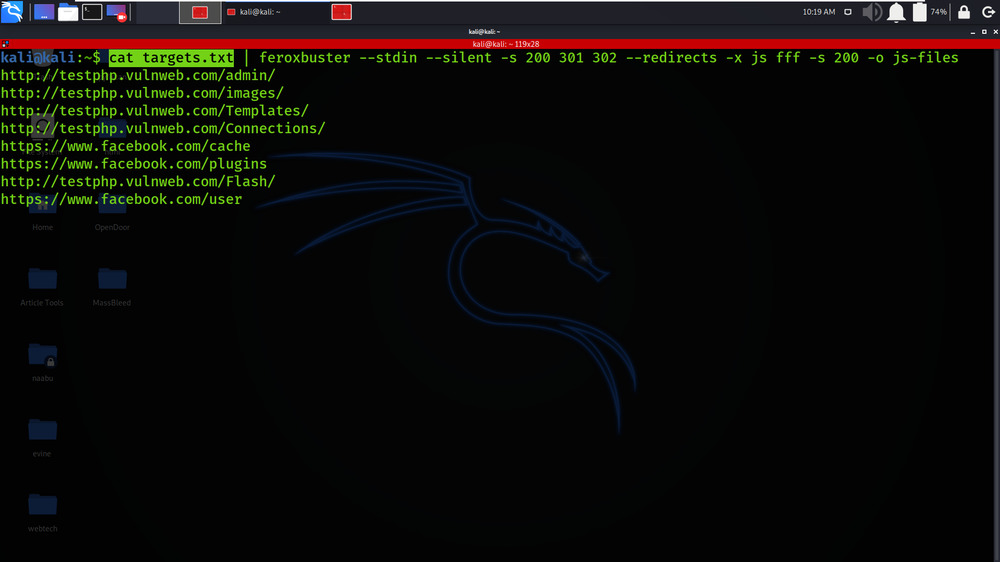

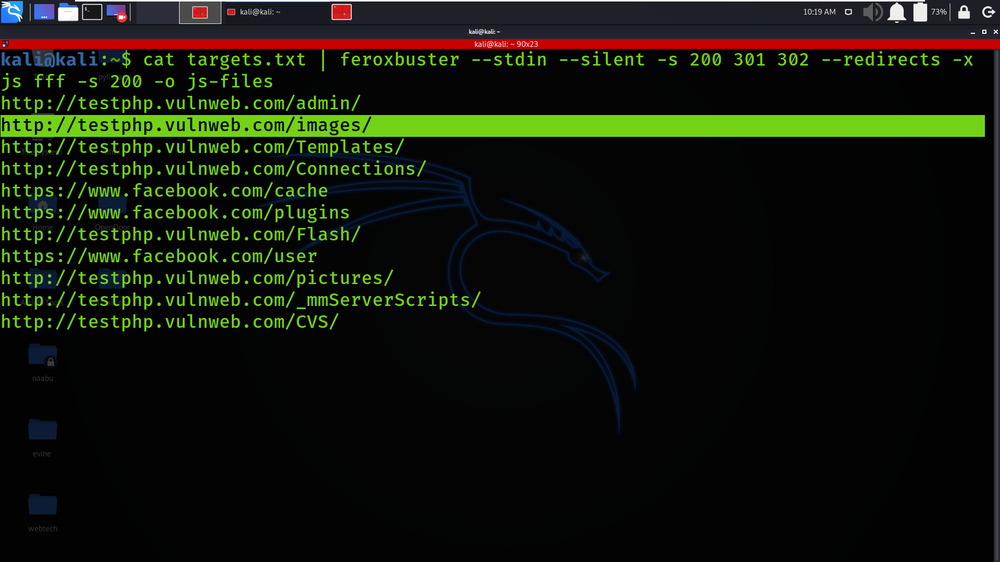

Ejemplo 4: leer URL de STDIN; canalizar solo las URL resultantes a otra herramienta

gato objetivos.txt | feroxbuster –stdin –silent -s 200 301 302 –redirects -x js fff -s 200 -o js-files

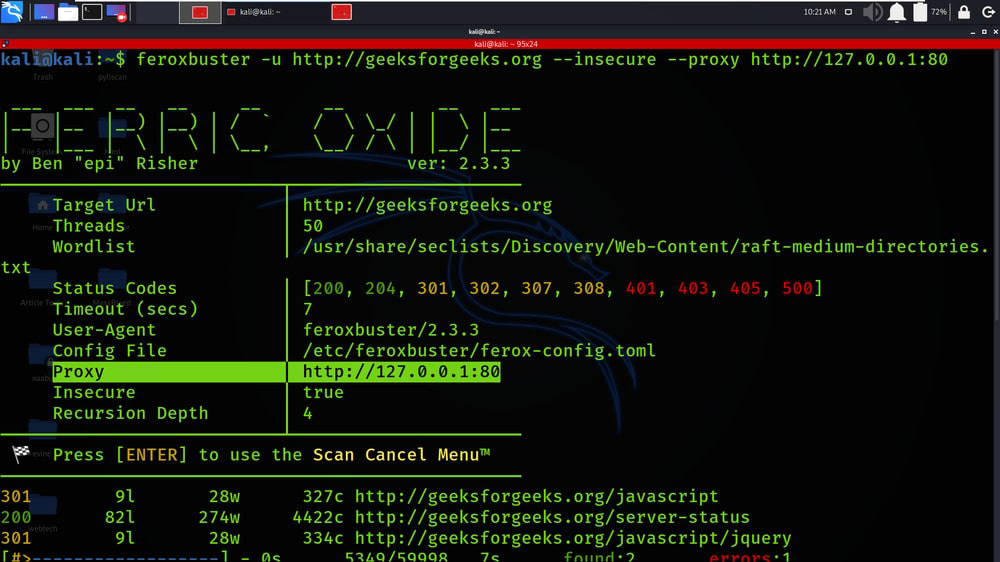

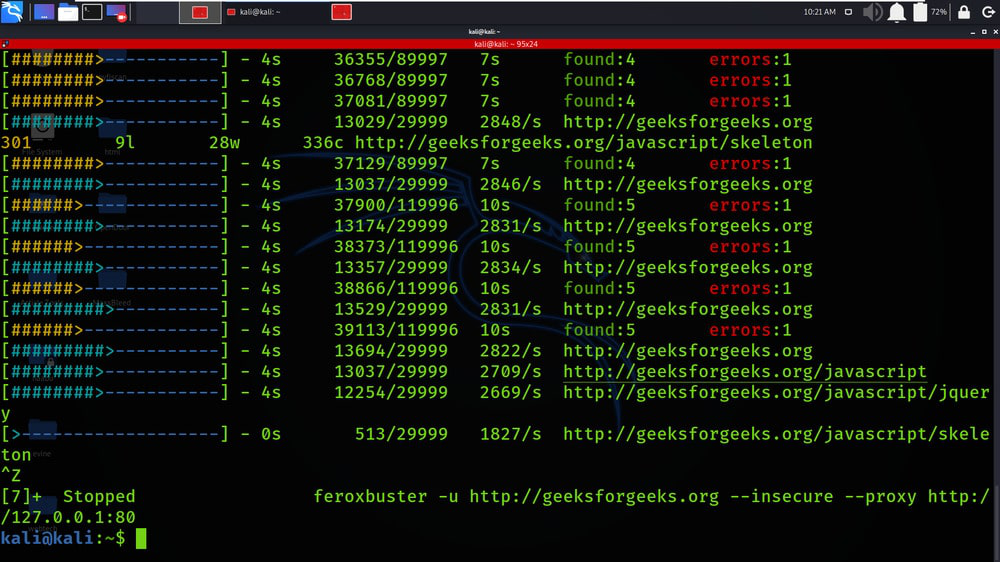

Ejemplo 5: tráfico de proxy a través de Burp

feroxbuster -u http://geeksforgeeks.org –inseguro –proxy http://127.0.0.1:80

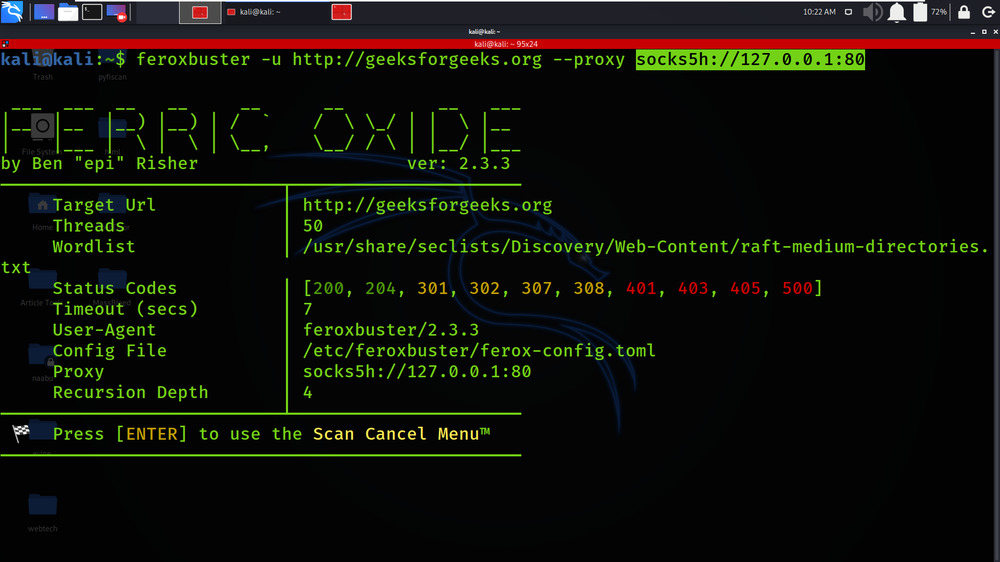

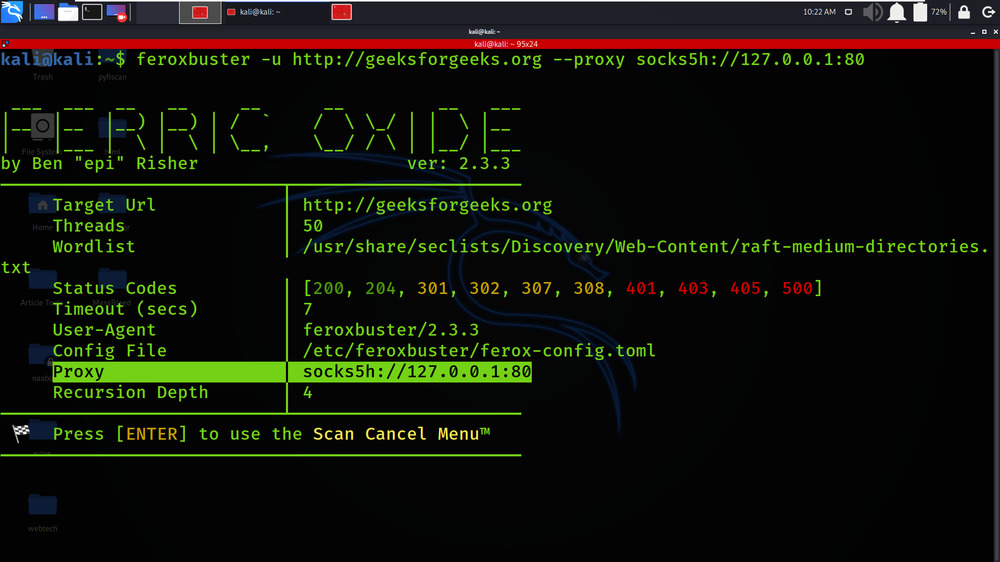

Ejemplo 6: tráfico de proxy a través de un proxy SOCKS (incluidas las búsquedas de DNS)

feroxbuster -u http://geeksforgeeks.org –proxy socks5h://127.0.0.1:80

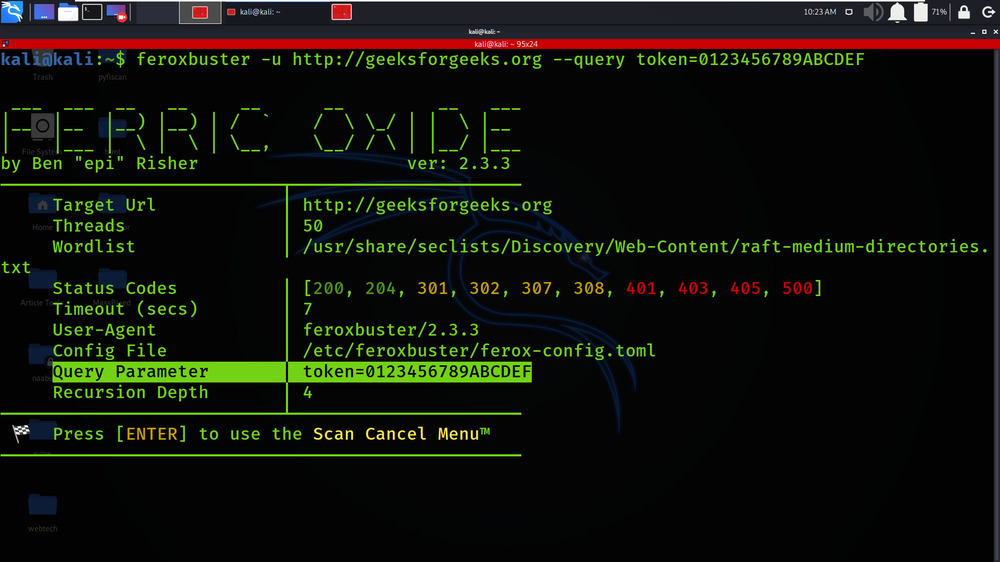

Ejemplo 7: Pase el token de autenticación a través de un parámetro de consulta

feroxbuster -u http://geeksforgeeks.org –token de consulta=0123456789ABCDEF

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA