DOM XSS significa Document Object Model-based Cross-site Scripting. Las vulnerabilidades basadas en DOM ocurren dentro de la etapa de procesamiento de contenido realizada en el cliente, generalmente en JavaScript del lado del cliente. En un ataque XSS basado en DOM, el navegador de la víctima no analiza la string maliciosa hasta que se ejecuta el JavaScript auténtico del sitio web.

Para realizar un ataque XSS basado en DOM, le gustaría almacenar datos en un origen para que se entreguen a un sumidero y provoque la ejecución de código JavaScript arbitrario. FinDOM-XSS es una herramienta automática desarrollada dentro de Shell Script que tiene como objetivo buscar la posible y/o potencial vulnerabilidad XSS basada en DOM de manera rápida. La herramienta FinDOM-XSS está disponible en GitHub, es gratuita y de código abierto. Esta herramienta funciona con un solo objetivo, así como con múltiples objetivos al mismo tiempo.

Instalación de la herramienta FinDOM-XSS en el sistema operativo Kali Linux

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

git clone https://github.com/dwisiswant0/findom-xss.git

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd findom-xss

Paso 3 : enumerar el contenido del directorio

ls

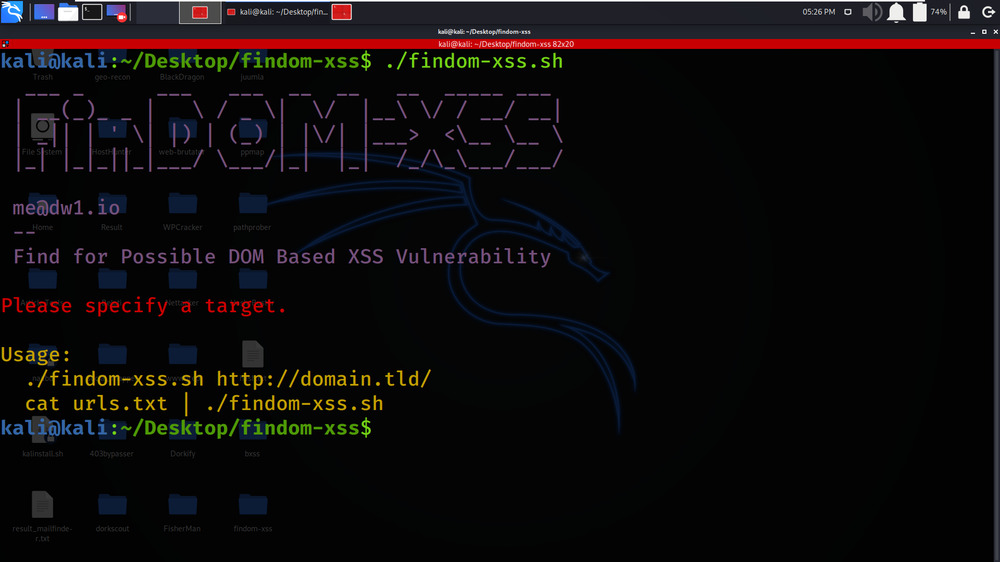

Paso 4 : ahora use el siguiente comando para ejecutar la herramienta.

./findom-xss.sh

Trabajar con la herramienta FinDOM-XSS en Kali Linux OS

Ejemplo 1: ejecutar la herramienta en un objetivo

./findom-xss.sh http://geeksforgeeks.org

En este ejemplo, estamos ejecutando la herramienta en el dominio http://geeksforgeeks.org.

Tenemos el DOM potencial en http://geeksforgeeks.org a través del cual se puede ejecutar XSS.

Los resultados se guardan en el archivo de texto:

Ejemplo 2: Ejecute la herramienta contra varios objetivos

cat urls.txt | ./findom-xss.sh

En este ejemplo, estamos ejecutando la herramienta contra varios objetivos que se guardan en el archivo urls.txt.

Tenemos DOM potencial en http://geeksforgeeks.org.

Tenemos DOM potencial en http://bugcrowd.com.

No se ha detectado DOM potencial en http://facebook.com.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA