Requisito previo: conceptos básicos de redes informáticas , objetivos de red , capas del modelo OSI , responsabilidades de la capa de transporte Cuando un cliente está presente en una máquina y el servidor está presente en otra máquina, establecer una conexión entre ellos se denomina red informática. Las redes informáticas comparten dispositivos, funciones y las características de la red informática como clientes, servidor, medios de transmisión, datos compartidos, impresoras compartidas y otros recursos de hardware y software, tarjeta de interfaz de red (NIC), sistema operativo local (LOS) y el sistema operativo de red .

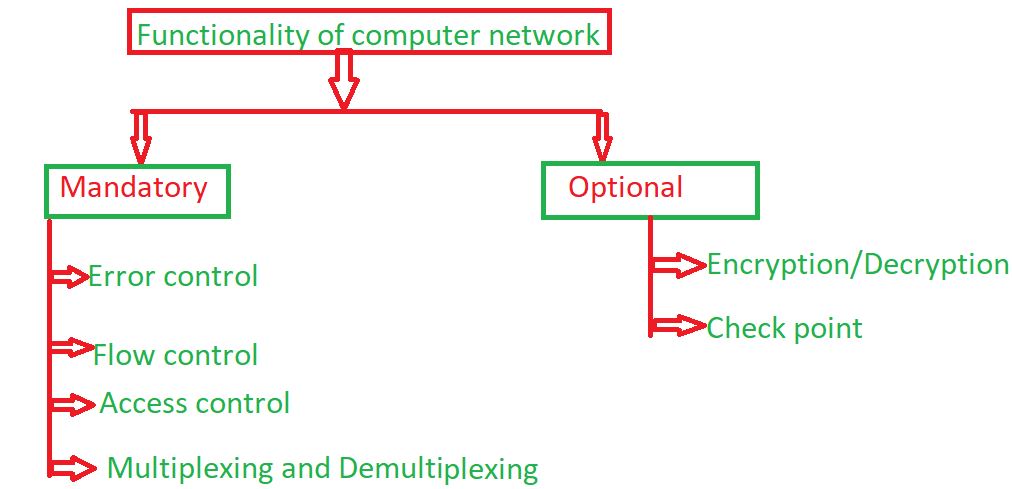

Funcionalidad de la red informática:

La red informática tiene dos tipos de funcionalidad:

- función obligatoria

- función opcional

1. Función obligatoria: alguna función es obligatoria en la red informática y cuando la función obligatoria se incluye en la red informática, entonces realiza la operación en la red informática. Algunas funciones obligatorias se indican a continuación:

- Control de errores: la red informática tiene alguna responsabilidad, como la transmisión de datos de un dispositivo a otro dispositivo y la transferencia de datos de extremo a extremo desde una aplicación de transmisión a una aplicación de recepción implica muchos pasos, cada uno sujeto a error. Al utilizar el proceso de control de errores, podemos estar seguros de que los datos transmitidos y recibidos son idénticos. Los datos pueden corromperse durante la transmisión. El error debe ser detectado y corregido para una comunicación confiable. Tipos de error-

- (a). Error de bit único: los términos error de bit único significan que solo un bit de la unidad de datos cambió de 1 a 0 y de 0 a 1.

- (b). Error de ráfaga: el término error de ráfaga significa que se cambiaron dos o más bits en la unidad de datos. Un error de ráfaga también se denomina error de nivel de paquete, donde errores como pérdida de paquete, duplicación, reordenación.

- Control de flujo: cuando se envía un paquete (datos de capa 2) de un host a otro a través de un solo medio, se requiere que el remitente y el receptor funcionen a la misma velocidad. Es decir, el remitente envía a una velocidad a la que el receptor puede procesar y aceptar los datos. Si el remitente está enviando demasiado rápido, el receptor puede estar sobrecargado (inundado) y los datos pueden perderse.

- Control de acceso: el control de acceso a la red es un método para mejorar la seguridad de la red de una organización privada al restringir la disponibilidad de los recursos de la red a los dispositivos finales que cumplen con la política de seguridad de la organización. El esquema de control de acceso a la red consta de dos componentes principales, como el acceso restringido y la protección de los límites de la red.

- Multiplexación y demultiplexación: una multiplexación es una técnica mediante la cual se pueden procesar simultáneamente diferentes flujos de transmisión analógicos y digitales a través de un enlace compartido. La multiplexación divide el medio de alta capacidad en un medio lógico de baja capacidad que luego es compartido por diferentes flujos.

2. Función opcional: algunas funciones son opcionales en la red informática y la función opcional no siempre es necesaria en la red informática. Algunas funciones opcionales se indican a continuación:

- Cifrado y descifrado: el descifrado y el cifrado es un método de seguridad en el que la información se codifica de tal manera que solo el usuario autorizado puede leerla. Algunas redes utilizan un algoritmo de cifrado para generar texto cifrado que solo se puede leer si se descifra. Tipos de cifrado-

- (a). Cifrado de clave simétrica

- (b). Cifrado de clave pública