La recopilación de información es una parte importante de las pruebas de penetración de aplicaciones web o cualquier aplicación de red. Recopilar más información sobre el objetivo puede ayudar al atacante a acceder fácilmente al servidor de dominio objetivo. HackerTarget es una herramienta basada en Python que está totalmente automatizada para la recopilación de información. Esta herramienta puede recopilar información como detalles de DNS, búsqueda de IP, búsqueda de IP inversa y muchos más. La herramienta HackerTarget está disponible en la plataforma GitHub de forma gratuita.

Nota : asegúrese de tener Python instalado en su sistema, ya que HackerTarget es una herramienta basada en Python. Haga clic para verificar el proceso de instalación: Pasos de instalación de Python en Linux

Instalación de la herramienta HackerTarget en el sistema operativo Kali Linux

Paso 1 : en este paso, obtendremos el repositorio de herramientas Longtongue de GitHub,

git clone https://github.com/pyhackertarget/hackertarget.git

Paso 2 : use el siguiente comando cd para navegar al directorio de herramientas Longtongue.

cd hackertarget

Paso 3 : Ejecute el siguiente comando para descargar todas las dependencias de Python asociadas con la herramienta.

sudo pip3 install -r requirements.txt

Paso 4 : Ejecute el siguiente comando en la terminal para ver y comprender el uso de la herramienta.

python3 hackertarget.py --help/-h

Trabajar con la herramienta HackerTarget en el sistema operativo Kali Linux

Ejemplo 1 : búsqueda de DNS

Select Option 3

En este ejemplo, estamos realizando una búsqueda de DNS en geeksforgeeks.org

Tenemos los resultados de la búsqueda de DNS en el dominio de destino geeksforgeeks.org.

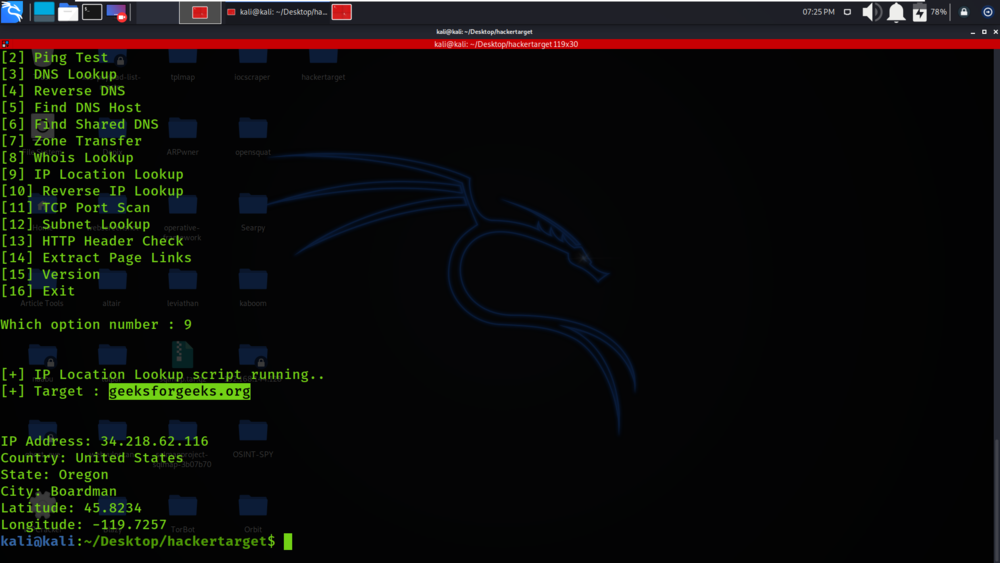

Ejemplo 2 : búsqueda de ubicación de IP

Select Option 9

En este ejemplo, estamos realizando una búsqueda de ubicación de IP en geeksforgeeks.org

Tenemos los resultados de la búsqueda de ubicación de IP en el dominio de destino geeksforgeeks.org.

Ejemplo 3 : búsqueda inversa de IP

Select Option 10

En este ejemplo, estamos realizando una búsqueda inversa de IP en geeksforgeeks.org

Tenemos los resultados de la búsqueda inversa de IP en el dominio de destino geeksforgeeks.org.

Ejemplo 4 : búsqueda de subred

Select Option 12

En este ejemplo, estamos realizando una búsqueda de subred en geeksforgeeks.org

Tenemos los resultados de la búsqueda de subred en el dominio de destino geeksforgeeks.org.

Ejemplo 5 : Extraer enlaces de página

Select Option 14

En este ejemplo, estamos extrayendo enlaces del dominio de destino geeksforgeeks.org

Tenemos algunos enlaces interesantes del dominio de destino que contienen parámetros. Entonces podemos verificar varias vulnerabilidades en los enlaces del dominio de destino

Publicación traducida automáticamente

Artículo escrito por abhishekgandal324 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA