Mucha gente piensa que hackear el objetivo es un proceso bastante fácil y simple, pero en realidad no es así. La metodología y las técnicas deben aprenderse para realizar el ataque en el dominio de destino. Tester tiene que realizar las fases iniciales del Hacking para recopilar la información, escanear el objetivo y preparar el plan de ataque. La identificación de la vulnerabilidad es el paso principal que ayuda al atacante a piratear el objetivo. JitterBug es una herramienta automatizada desarrollada en Shell que puede escanear las vulnerabilidades del sistema con las bases de datos externas de esta parte sin interactuar realmente con el objetivo. Esto hace que el atacante oculte su identidad o inicie sesión en el objetivo. La herramienta JitterBug está disponible en GitHub, es gratuita y de código abierto.

Instalación de la herramienta JitterBug en el sistema operativo Kali Linux

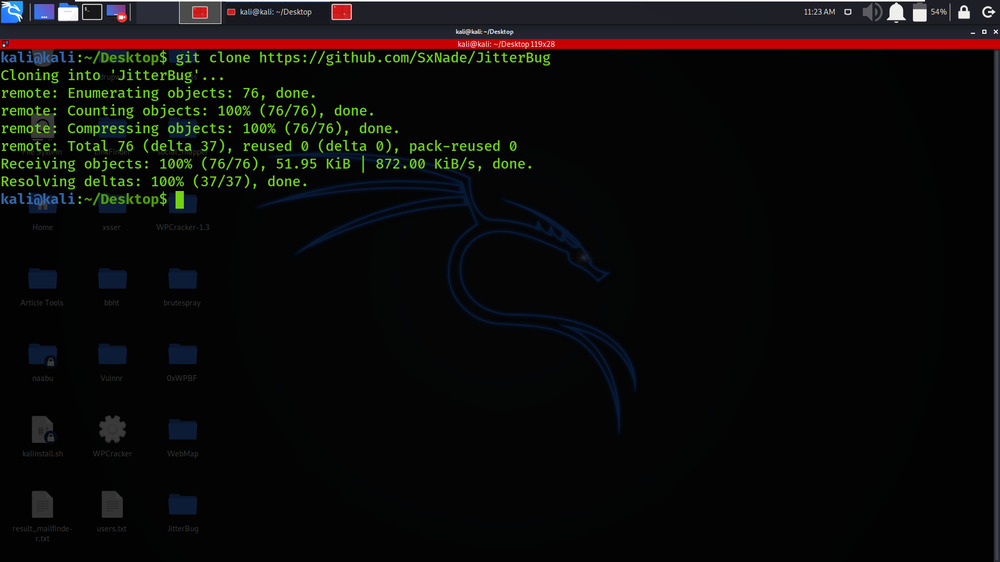

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

git clone https://github.com/SxNade/JitterBug

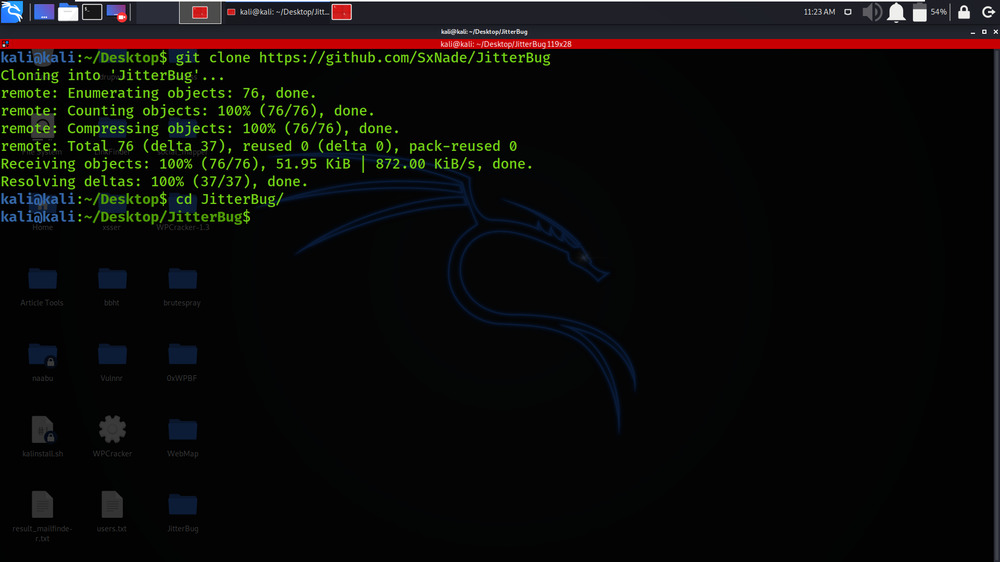

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd JitterBug

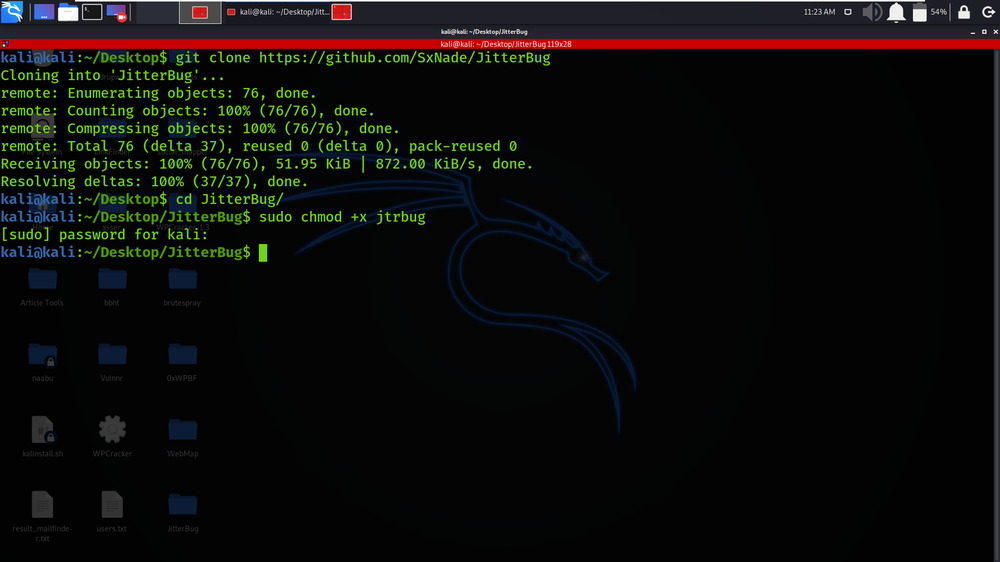

Paso 3 : Cambie los permisos del archivo jitterbug usando el siguiente comando.

sudo chmod +x jtrbug

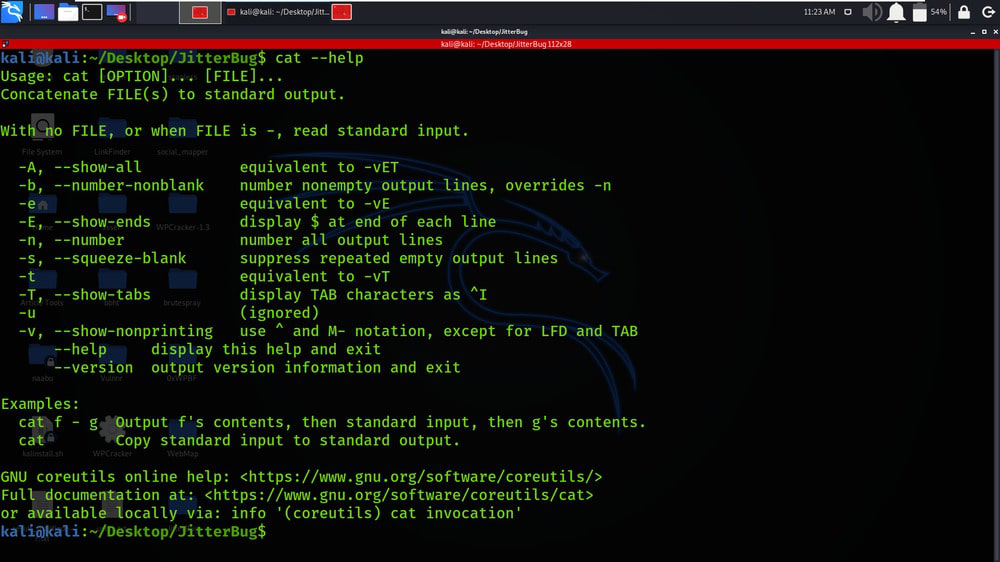

Paso 4 : Ejecute el siguiente comando para verificar la instalación.

cat --help

Trabajar con la herramienta JitterBug en el sistema operativo Kali Linux

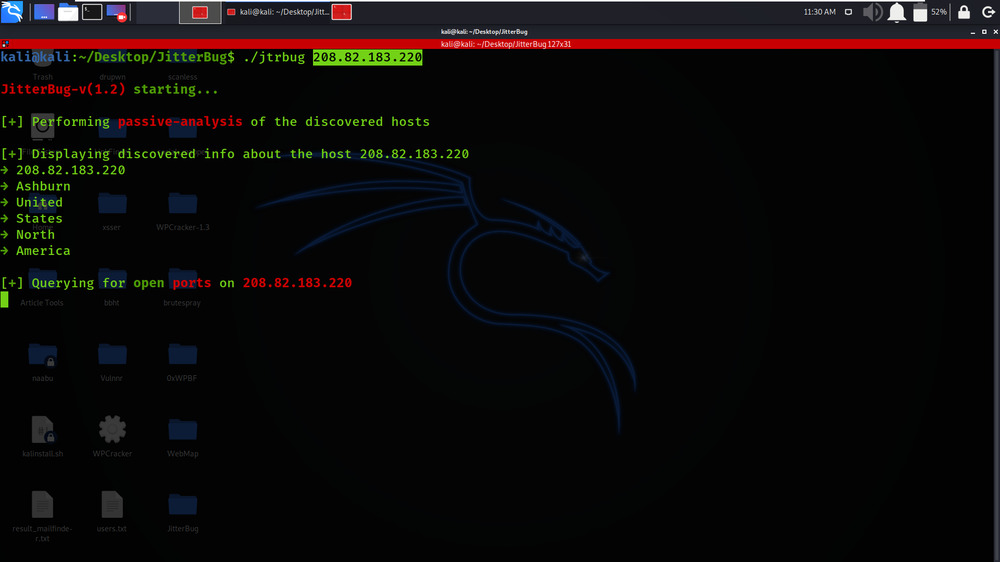

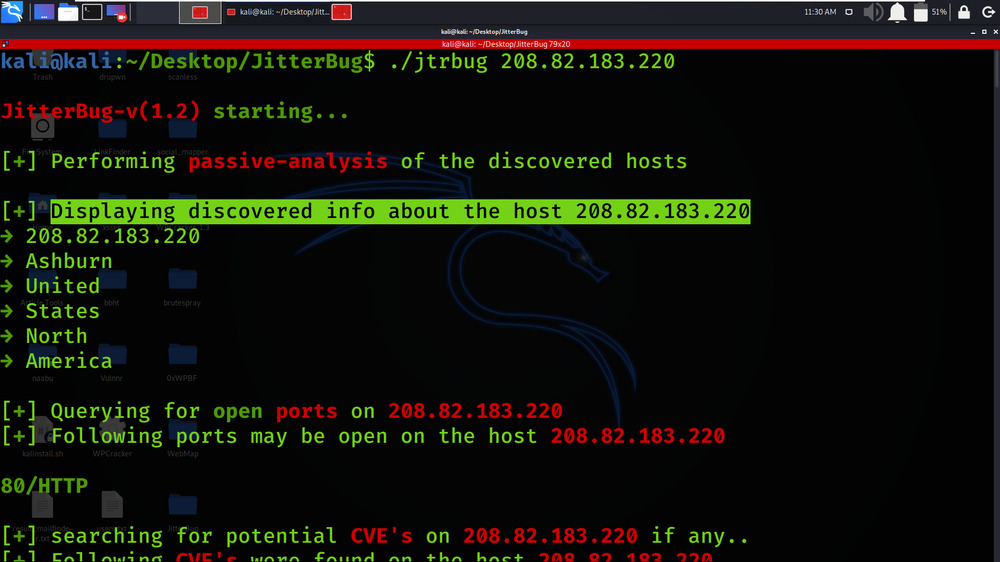

Ejemplo: escanear la dirección IP de destino

./jtrbug 208.82.183.220

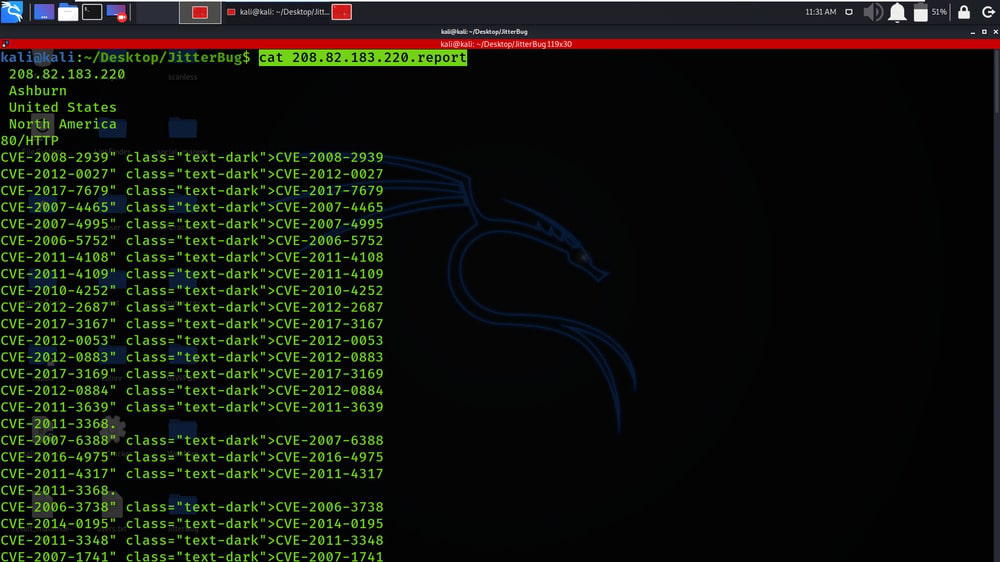

Tenemos la información descubierta sobre el anfitrión 208.82.183.220

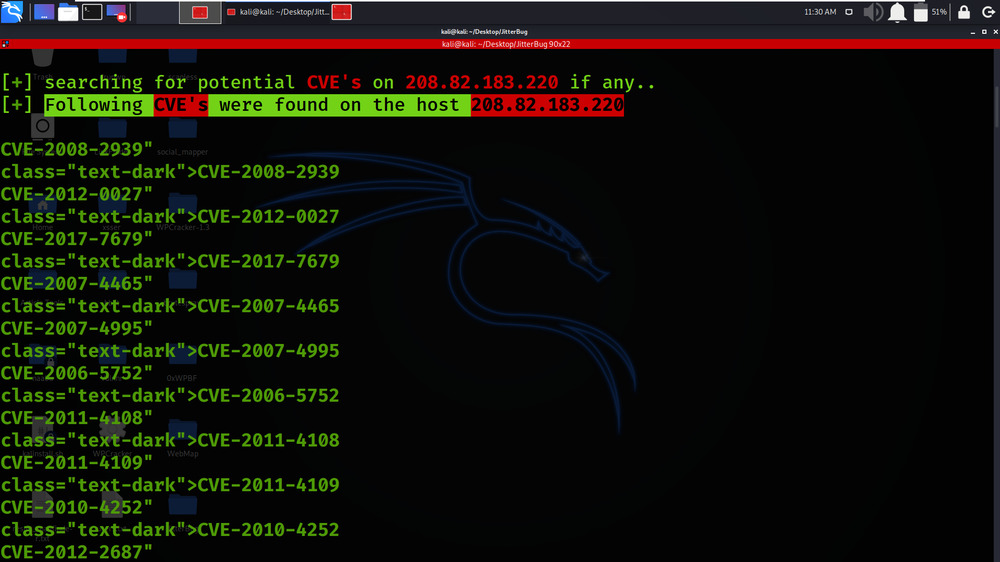

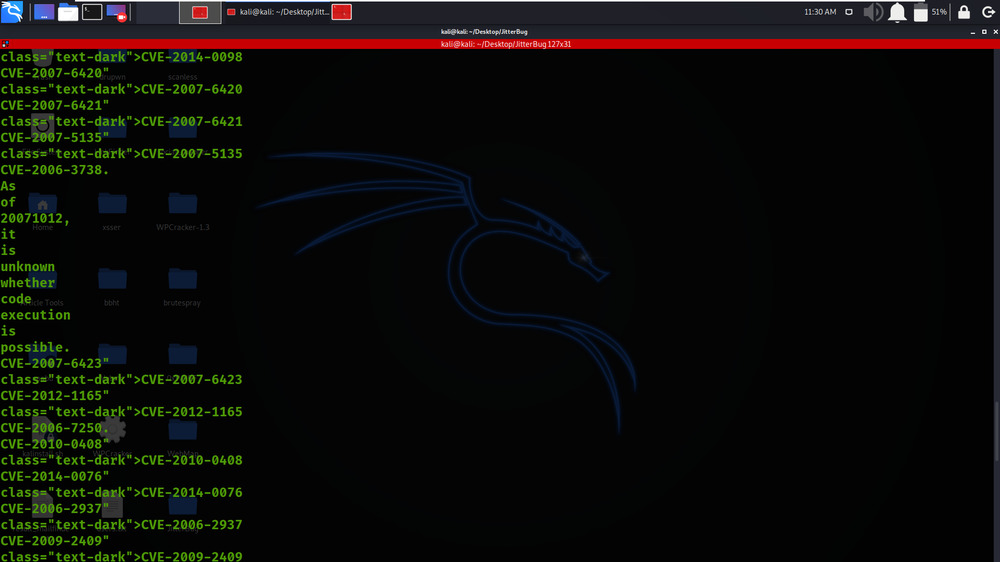

Tenemos la lista de CVE encontrados en el objetivo.

Para mostrar los resultados, use el siguiente comando.

cat 208.82.183.220.report

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA