Aircrack-ng es una herramienta que viene preinstalada en Kali Linux y se utiliza para la seguridad y piratería de redes wifi. Aircrack es un sniffer de paquetes todo en uno , un cracker WEP y WPA/WPA2 , una herramienta de análisis y una herramienta de captura de hash . Es una herramienta utilizada para hackear wifi. Ayuda a capturar el paquete y leer los hashes de ellos e incluso descifrar esos hashes mediante varios ataques, como ataques de diccionario. Es compatible con casi todas las últimas interfaces inalámbricas.

Se enfoca principalmente en 4 áreas:

- Supervisión : Captura archivos cap, pack o hash.

- Ataque : realiza la desautenticación o crea puntos de acceso falsos

- Pruebas : Comprobación de las tarjetas wifi o las capacidades del controlador

- Cracking : Varios estándares de seguridad como WEP o WPA PSK.

Trabajando con aircrack-ng

1. Para enumerar todas las interfaces de red.

airmon-ng

Este comando devolverá todas las interfaces de red disponibles o conectadas al sistema.

2. Detener la interfaz de red deseada.

airmon-ng stop wlan0mon

Para detener una interfaz de red, ingrese el comando anterior y reemplace » wlan0 » con la interfaz de red deseada.

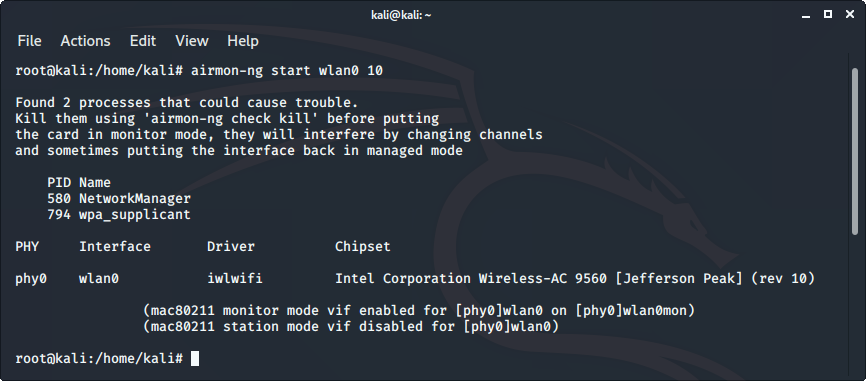

3. Iniciar una interfaz de red en un canal específico.

airmon-ng start wlan0 10

Para iniciar una interfaz de red en un canal específico, ingrese el comando anterior y reemplace » wlan0 » con la interfaz de red deseada y 10 con el nombre del canal deseado.

4. Recopilación del apretón de manos de autenticación

airodump-ng -c 10 --bssid 00:15:5D:9C:44:00 -w psk wlan0

Para recopilar el protocolo de autenticación, ingrese el comando anterior en la terminal y reemplace » wlan0 » con la interfaz de red deseada y 10 con el nombre del canal deseado y bssid con el bssid del wifi.

5. Descifrar el archivo de protocolo de enlace capturado por medio de una lista de palabras

aircrack-ng -w wordlist psk*.cap

Para ejecutar un ataque de fuerza bruta y descifrar la contraseña, ingrese el comando anterior en la terminal y reemplace » wordlist » con la lista de palabras que desea usar y » wpa.cap » con el nombre de archivo de intercambio deseado.

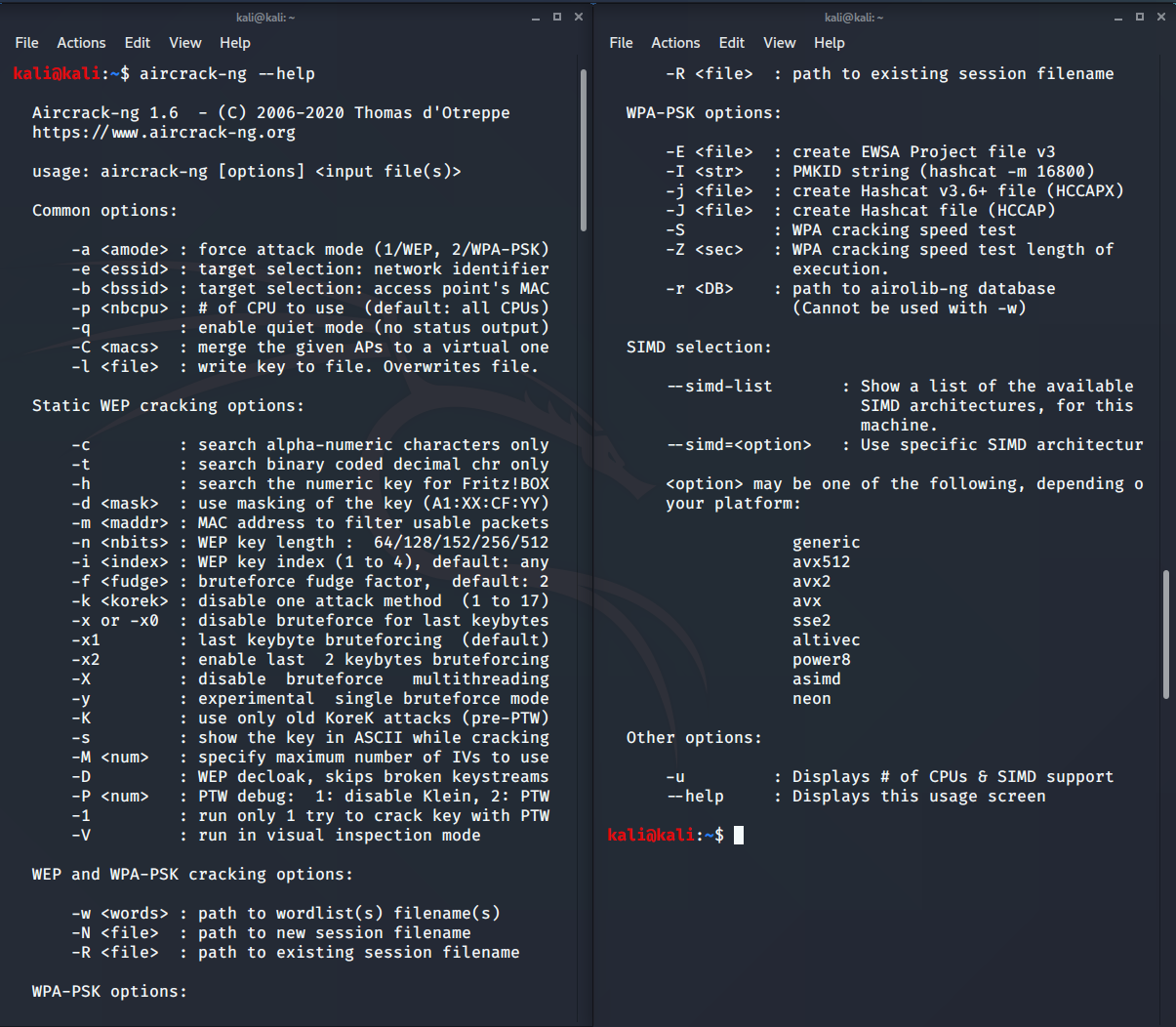

6. Para obtener la sección de ayuda de la herramienta

aircrack-ng --help

El comando anterior mostrará la sección de ayuda del comando aircrack-ng.

7. Para mostrar el número de CPU y compatibilidad con SIMD

aircrack-ng -u

El comando anterior mostrará los detalles del hash de las CPU y la compatibilidad con SIMD.