El Análisis de Vulnerabilidad es una de las fases más importantes del Hacking. Se realiza después de la recopilación de información y es uno de los pasos cruciales que se deben realizar al diseñar una aplicación. El mundo cibernético está lleno de muchas vulnerabilidades que son las lagunas en un programa a través del cual el hacker ejecuta un ataque. Estas vulnerabilidades actúan como un punto de inyección o un punto que un atacante podría utilizar como plataforma de lanzamiento para ejecutar el ataque.

Kali Linux viene con más de 300 herramientas, muchas de las cuales se utilizan para el análisis de vulnerabilidades. Aunque hay muchas herramientas en Kali Linux para el análisis de vulnerabilidades, aquí está la lista de las herramientas más utilizadas.

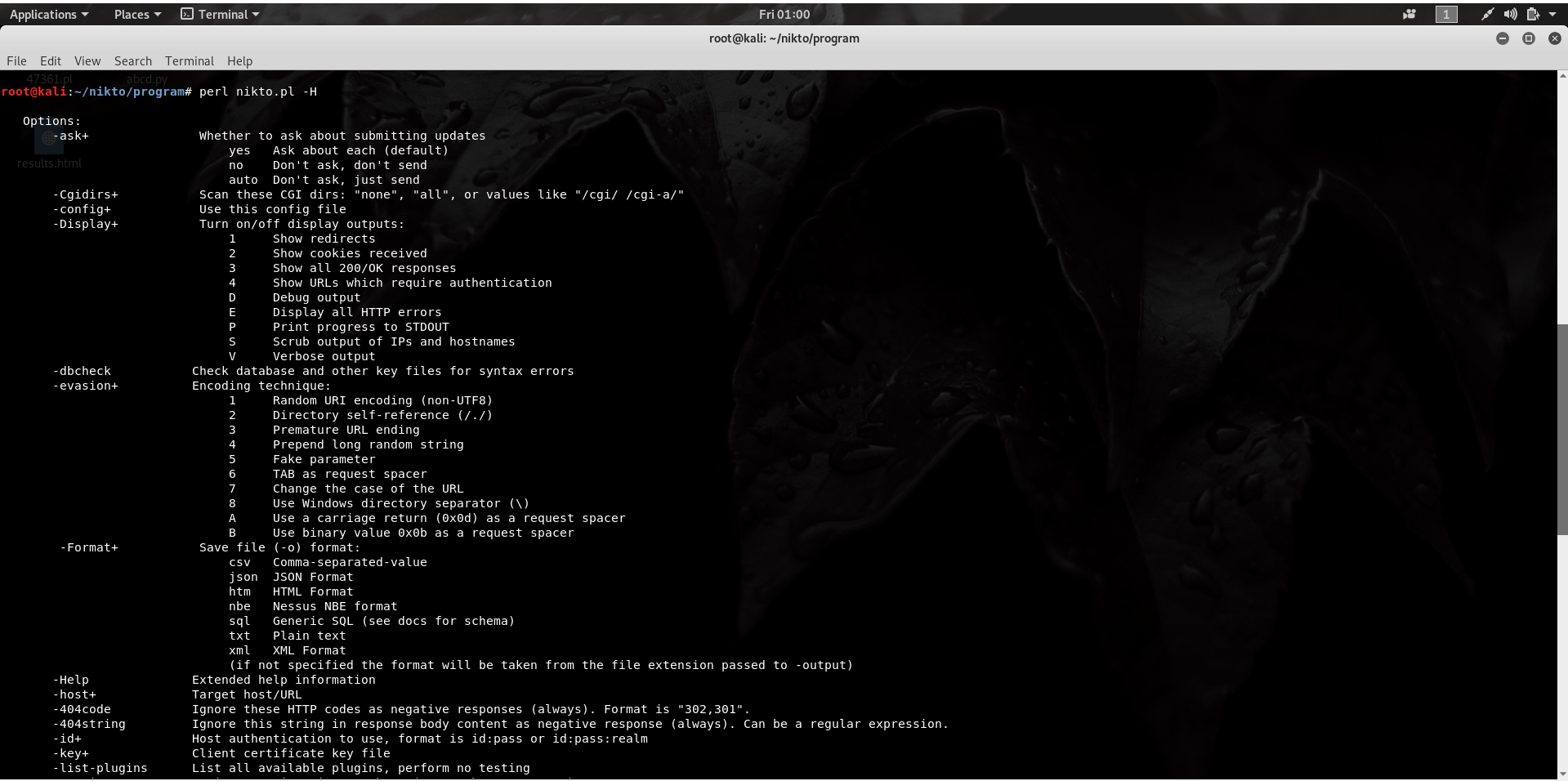

1. Nikto

Nikto es un software de código abierto escrito en lenguaje Perl que se utiliza para escanear un servidor web en busca de vulnerabilidades que puedan explotarse y comprometer el servidor. También puede verificar los detalles de versiones obsoletas de 1200 servidores y puede detectar problemas con detalles de versiones específicas de más de 200 servidores. Viene repleto de muchas características, algunas de ellas se enumeran a continuación.

- Soporte completo para SSL

- busca subdominios

- Admite proxy HTTP completo

- Informe de componente obsoleto

- Adivinando nombre de usuario

Para usar Nikto, descargue nikto e ingrese el siguiente comando:

perl nikto.pl -H

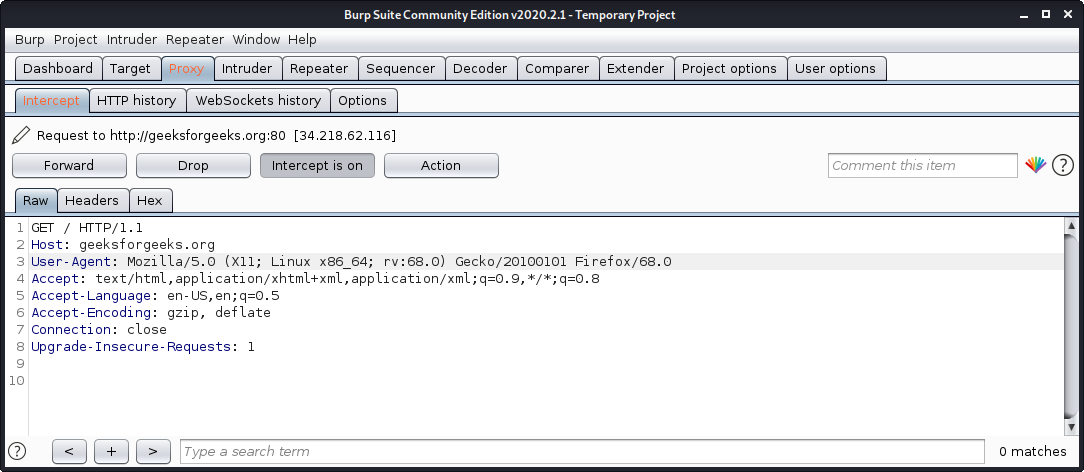

2. Suite para eructar

Burp Suite es uno de los software de prueba de seguridad de aplicaciones web más populares. Se utiliza como proxy, por lo que todas las requests del navegador con el proxy pasan por él. Y a medida que la solicitud pasa por Burp Suite, nos permite realizar cambios en esas requests según nuestra necesidad, lo que es bueno para probar vulnerabilidades como XSS o SQLi o incluso cualquier vulnerabilidad relacionada con la web. Kali Linux viene con la edición comunitaria de Burp Suite, que es gratuita, pero hay una edición paga de esta herramienta conocida como Burp Suite Professional, que tiene muchas funciones en comparación con la edición comunitaria de Burp Suite.

Para usar la suite burp:

- Lea esto para aprender a configurar Burp Suite.

- Abra la terminal y escriba » burpsuite » allí.

- Vaya a la pestaña Proxy y encienda el interruptor del interceptor.

- Ahora visite cualquier URL y se podría ver que la solicitud está capturada.

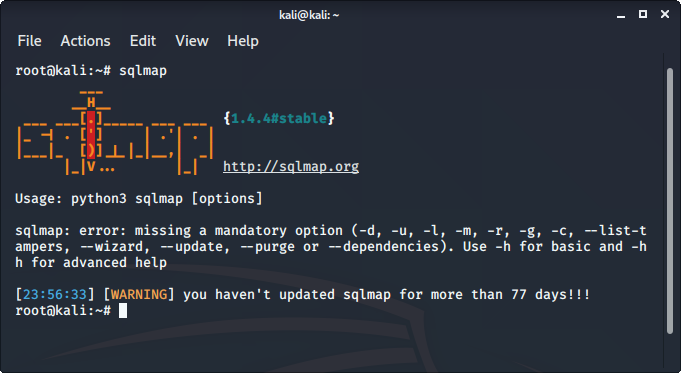

3. Mapa SQL

SQLMap es una herramienta de código abierto que se utiliza para automatizar el proceso de inyección SQL manual sobre un parámetro en un sitio web. Detecta y explota los parámetros de inyección de SQL en sí mismo, todo lo que tenemos que hacer es proporcionarle una solicitud o URL adecuada. Admite 34 bases de datos, incluidas MySQL, Oracle, PostgreSQL, etc.

Para usar la herramienta sqlmap:

- sqlmap viene preinstalado en Kali Linux

- Simplemente escriba sqlmap en la terminal para usar la herramienta.

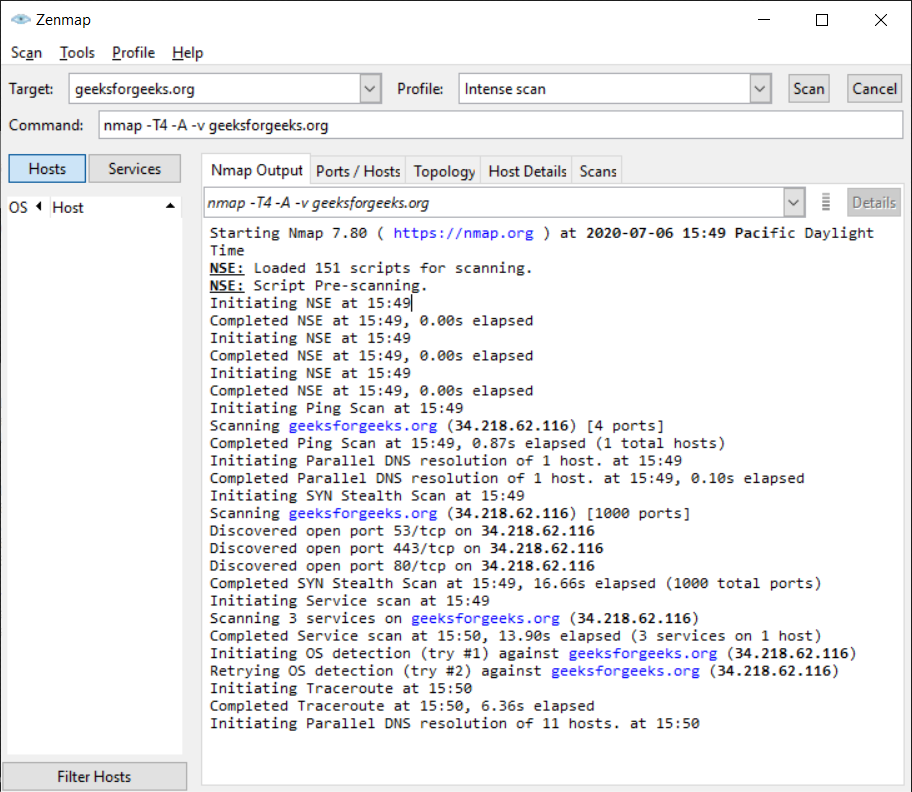

4. ZenMAP

Es otra herramienta útil para la fase de escaneo de Ethical Hacking en Kali Linux. Utiliza la interfaz gráfica de usuario. Es una gran herramienta para el descubrimiento de redes y la auditoría de seguridad. Hace las mismas funciones que la herramienta Nmap o, en otras palabras, es la versión de interfaz gráfica de la herramienta Nmap. Utiliza la interfaz de línea de comandos. Es una herramienta de utilidad gratuita para el descubrimiento de redes y la auditoría de seguridad. Los administradores de redes y sistemas consideran que tareas como el inventario de red, la gestión de programas de actualización de servicios y la supervisión del tiempo de actividad del host o del servicio son realmente útiles.

Para usar Zenmap, ingrese la URL de destino en el campo de destino para escanear el destino.

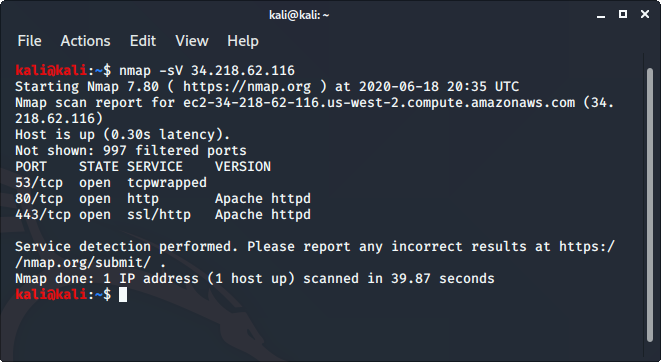

5. Nmap

Nmap es un escáner de red de código abierto que se utiliza para reconocer/escanear redes. Se utiliza para descubrir hosts, puertos y servicios junto con sus versiones a través de una red. Envía paquetes al host y luego analiza las respuestas para producir los resultados deseados. Incluso podría usarse para el descubrimiento de hosts, la detección del sistema operativo o el escaneo de puertos abiertos. Es una de las herramientas de reconocimiento más populares.

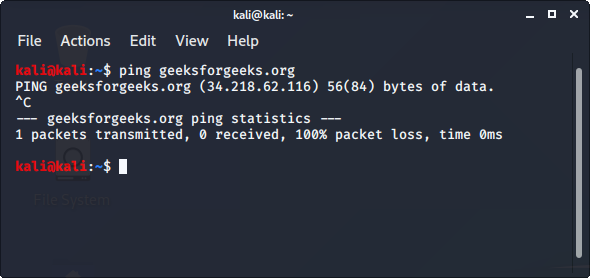

Para usar Nmap:

- Haga ping al host con el comando ping para obtener la dirección IP

ping hostname

- Abra la terminal e ingrese el siguiente comando allí:

nmap -sV ipaddress

- Reemplace la dirección IP con la dirección IP del host que desea escanear.

Mostrará todos los detalles capturados del host.