El sniffing es el proceso en el que se monitorean todos los paquetes de datos que pasan por la red. Los administradores de red suelen utilizar sniffers para monitorear y solucionar problemas en el tráfico de la red. Mientras que los atacantes usan Sniffers para monitorear y capturar paquetes de datos para robar información confidencial que contiene contraseñas y cuentas de usuario. Los rastreadores pueden ser hardware o software instalado en el sistema.

La suplantación de identidad es el proceso en el que un intruso introduce tráfico falso y se hace pasar por otra persona (fuente legal o entidad legítima). La suplantación de identidad se realiza mediante el envío de paquetes con una dirección de origen incorrecta a través de la red. La mejor manera de lidiar y abordar la suplantación de identidad es utilizar una firma digital.

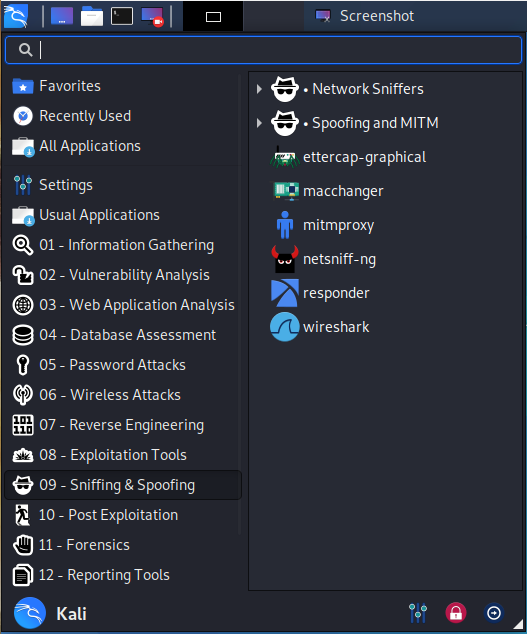

Aunque Kali Linux viene con muchas herramientas para olfatear y suplantar las que se enumeran a continuación, los atacantes las utilizan principalmente en estos días.

Tiburón de cable:

Wireshark es un analizador de protocolos de red que se considera la mejor y más utilizada herramienta del mundo. Con Wireshark, puede ver lo que sucede en su red y aplicar filtros para obtener los resultados más eficientes para lo que está buscando. En Kali, Linux Wireshark ya está instalado y se puede ubicar en Aplicaciones, rastreo y suplantación de identidad, Wireshark.

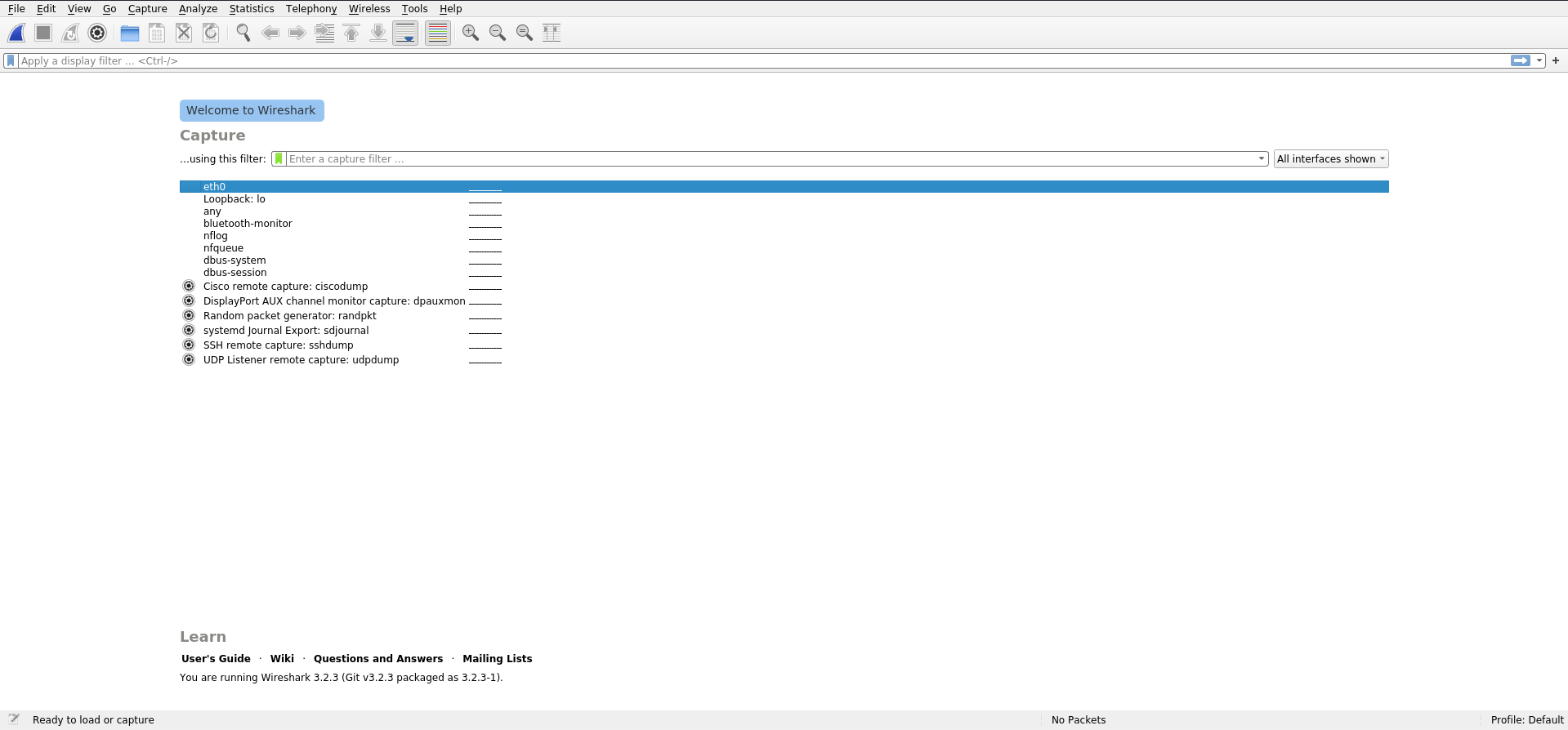

Wireshark es una herramienta basada en GUI, por lo que una vez que haga clic en el icono, se abrirá la GUI de Wireshark

Una vez que se carga la GUI, puede ver varias interfaces como Ethernet, Wi-Fi, Bluetooth, etc., según su conexión a la red, puede elegir la interfaz y comenzar a capturar el tráfico de la red. En este caso, estamos en Ethernet (eth0), así que seleccione la interfaz eth0 y haga clic en el ícono de comenzar a capturar paquetes que se encuentra en la esquina superior izquierda.

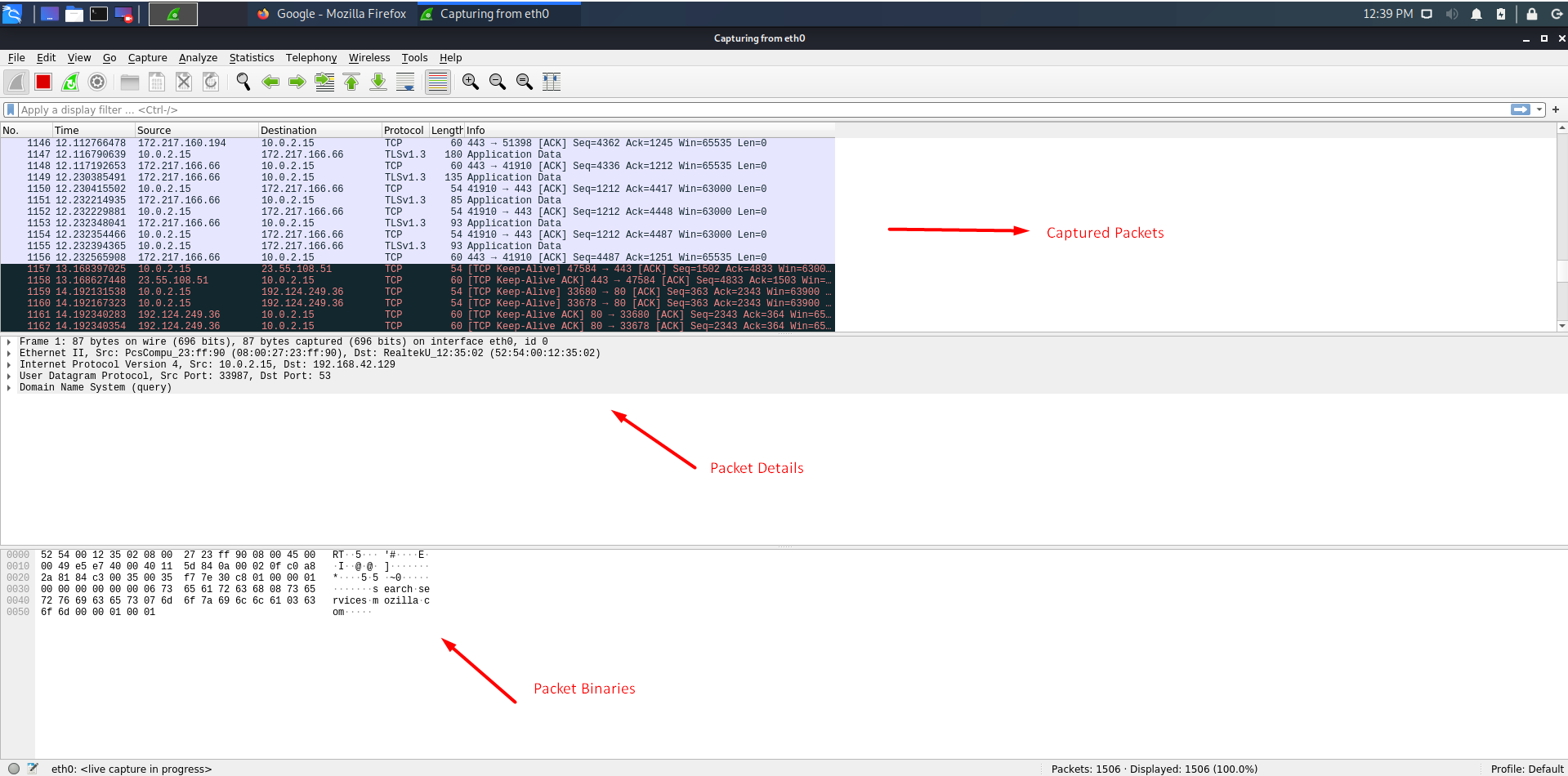

Una vez que comience a capturar paquetes, se verá así:

También puede aplicar filtros específicos para una mejor búsqueda, por ejemplo, si desea rastrear solo las requests HTTP, puede aplicar una barra de filtro de visualización y aplicar todos los filtros que necesita para obtener mejores resultados de seguimiento.

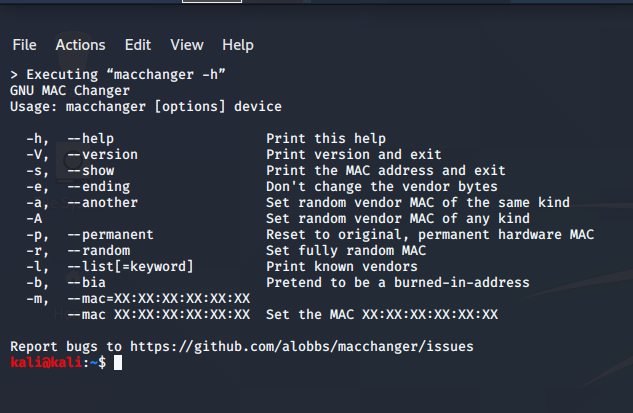

cambiador de mac:

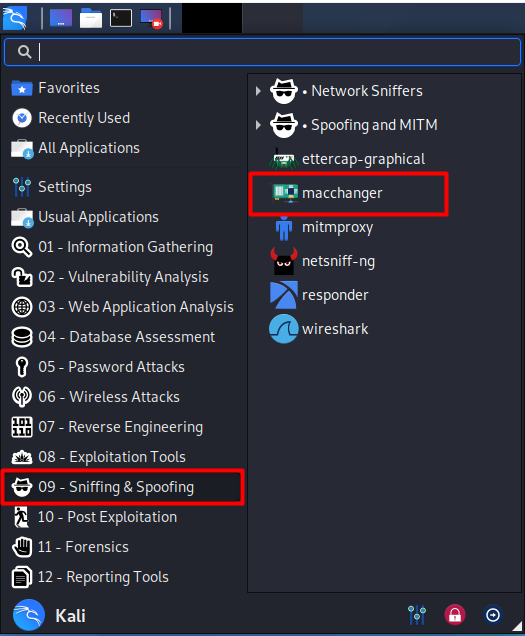

macchanger es la herramienta más utilizada para rastrear y suplantar, macchanger puede cambiar su dirección mac, o podemos decir su dirección física para ocultar su identidad real en la red.

Puede ubicar macchanger en Kali Linux en Aplicaciones — sniffing y spoofing — macchanger

macchanger es una herramienta basada en la línea de comandos, por lo que una vez que haga clic en macchanger, aparecerá un shell con el menú de ayuda

Aquí está el ejemplo de la aplicación de la herramienta macchanger .

Cambiar la dirección MAC aleatoria: Primero, cambiemos la dirección MAC del hardware de la tarjeta de red a una dirección aleatoria. Primero, encontraremos la dirección MAC de la interfaz de red eth0 . Para ello ejecutamos macchanger con una opción -s y un argumento eth0.

macchanger -s eth0

Ahora, la interfaz de red que está a punto de cambiar una dirección MAC debe apagarse antes de cambiar la dirección MAC. Comando ifconfig

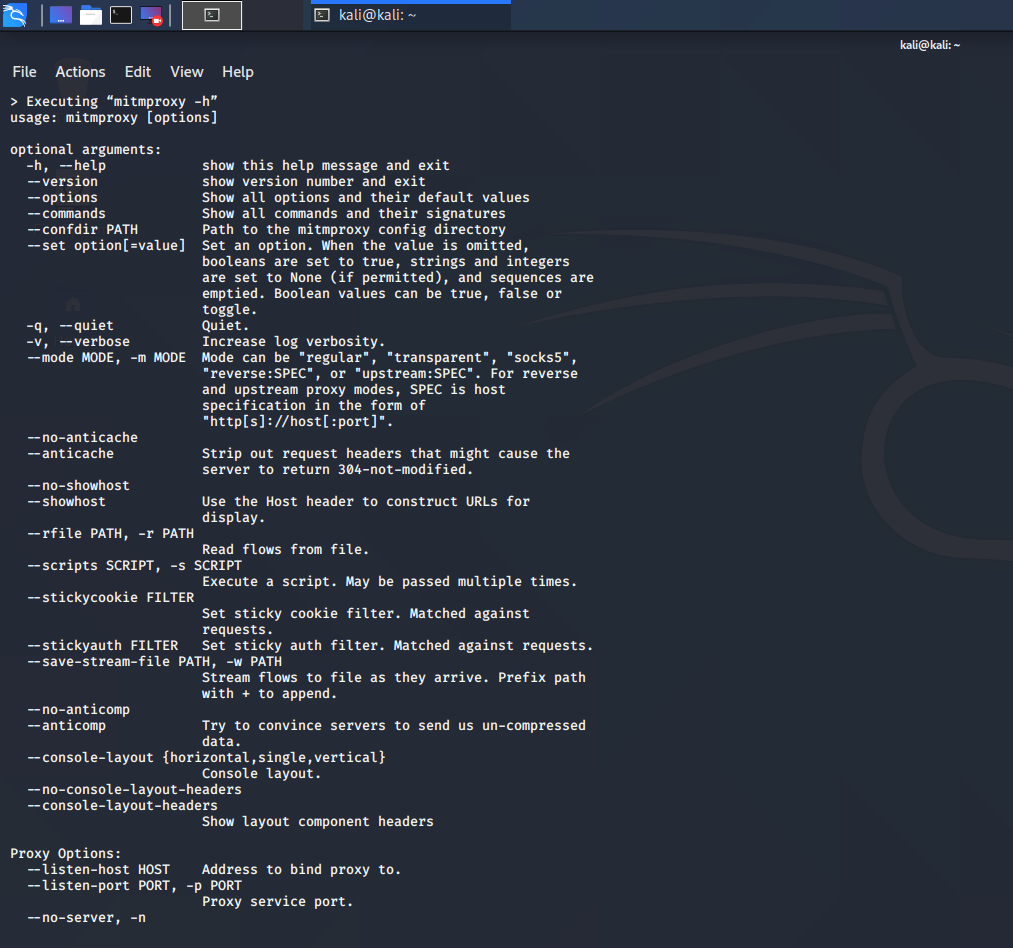

MITMPROXY:

MITMPROXY es un proxy HTTP man-in-the-middle con capacidad SSL, que proporciona una interfaz de consola que permite inspeccionar y editar los flujos de tráfico en el momento en que se capturan. Con mimproxy puede inspeccionar y modificar el tráfico de red, guardar conversaciones HTTP para inspección, inspección SSL y más.

Para abrir mitmproxy en Kali Linux, simplemente puede ubicarlo en Aplicaciones — sniffing y spoofing — mitmproxy o puede usar una terminal y escribir el siguiente comando para mostrar el menú de ayuda de la herramienta.

mitmproxy -h

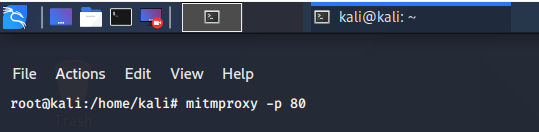

Veamos un ejemplo simple del uso de mitmproxy en el número de puerto, para hacer esto simplemente puede usar » mitmproxy -p portnumber».

En nuestro caso, usemos el puerto 80

mitmproxy -p 80

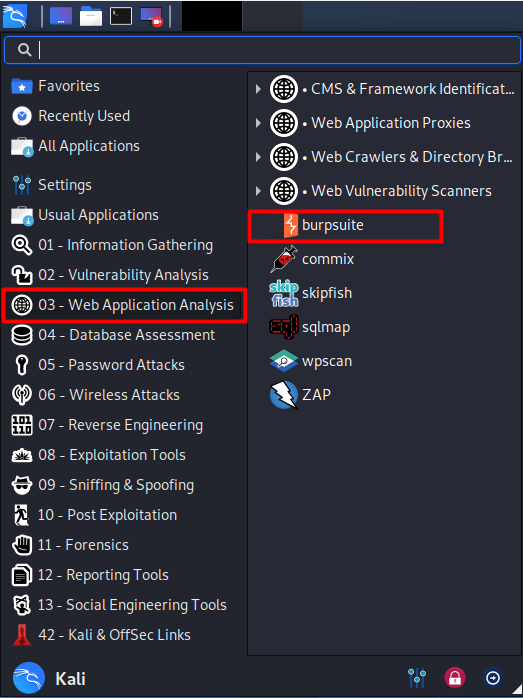

Burpsuite:

Burpsuite es un marco de prueba de penetración basado en Java que se reconoce como una herramienta estándar de la industria. Burp tiene muchos casos de uso en las pruebas de penetración y también se puede usar como una herramienta de rastreo entre su navegador y los servidores web para encontrar los parámetros que usa la aplicación web.

En Kali Linux, puede ubicar burpsuite en Aplicaciones – análisis web – burpsuite.

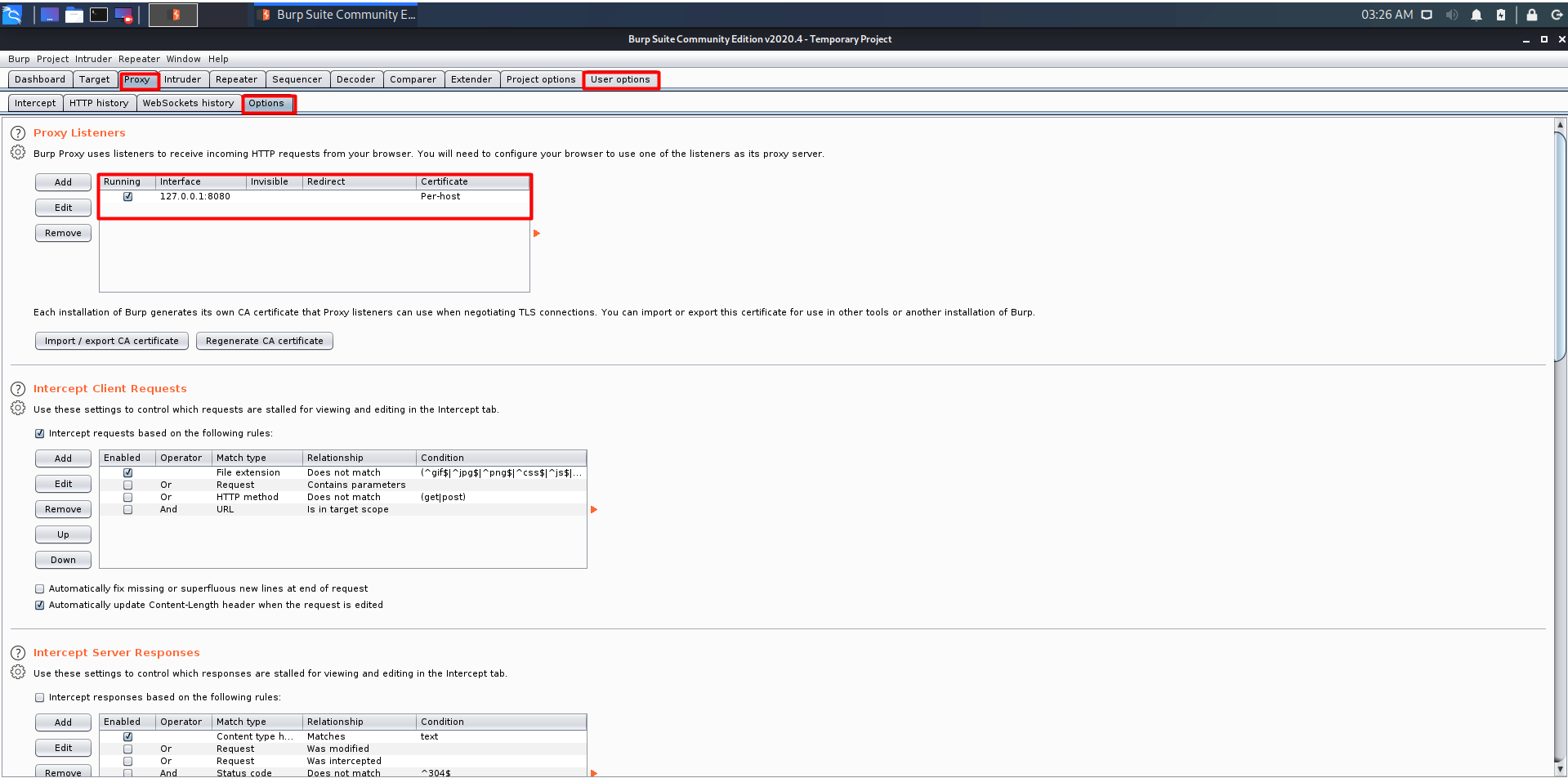

Para usar burpsuite como herramienta de rastreo, debemos configurarlo para que se comporte como un proxy. Abra burpsuite y vaya a opciones y seleccione la interfaz » 127.0.0.1:8080″

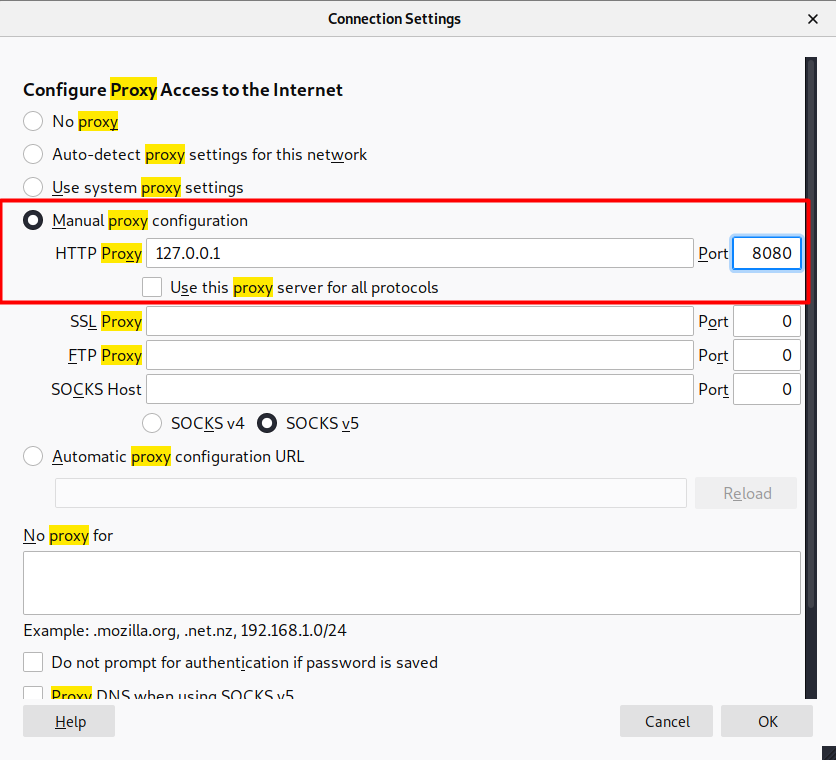

Ahora configure el proxy del navegador de la misma manera que la IP de la máquina burpsuite y el puerto.

Para iniciar la interceptación, vaya a Proxy — interceptar y haga clic en «intercepción activada». Ahora todas las requests que pasan por su navegador serán interceptadas y podrá navegar por todas las requests.

El sniffing y el spoofing tienen mucho que ver con la seguridad de la información, un intruso puede rastrear todos los datos que fluyen a través de su sistema, así que asegúrese de seguir las reglas del rasgo de la CIA.

Publicación traducida automáticamente

Artículo escrito por Madhusudan_Soni y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA