Kali Linux es una distribución de Linux derivada de Debian mantenida por Offensive Security. Fue desarrollado por Mati Aharoni y Devon Kearns. Kali Linux es un sistema operativo especialmente diseñado para analistas de redes, probadores de penetración o, en palabras simples, es para aquellos que trabajan bajo el paraguas de la ciberseguridad y el análisis.

El sitio web oficial de Kali Linux es Kali.org . Ganó su popularidad cuando prácticamente se usó en la serie Mr. Robot. No fue diseñado para fines generales, se supone que debe ser utilizado por profesionales o por aquellos que saben cómo operar Linux/Kali. Para saber cómo instalar Kali Linux revisa su documentación oficial .

A veces tenemos que automatizar nuestras tareas mientras realizamos pruebas de penetración o piratería, ya que podría haber miles de condiciones y cargas útiles para probar y probarlas manualmente es una tarea difícil. Por lo tanto, para aumentar la eficiencia del tiempo, usamos herramientas que vienen preempaquetadas con Kali Linux. . Estas herramientas no solo nos ahorran tiempo, sino que también capturan los datos precisos y generan el resultado específico. Kali Linux viene con más de 350 herramientas que pueden ser útiles para piratear o realizar pruebas de penetración. Aquí tenemos la lista de herramientas importantes de Kali Linux que podrían ahorrarle mucho tiempo y esfuerzo.

1. Nmap

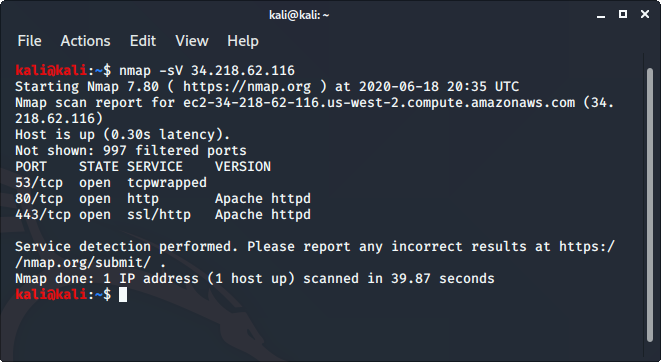

Nmap es un escáner de red de código abierto que se utiliza para reconocer/escanear redes. Se utiliza para descubrir hosts, puertos y servicios junto con sus versiones a través de una red. Envía paquetes al host y luego analiza las respuestas para producir los resultados deseados. Incluso podría usarse para el descubrimiento de hosts, la detección del sistema operativo o el escaneo de puertos abiertos. Es una de las herramientas de reconocimiento más populares.

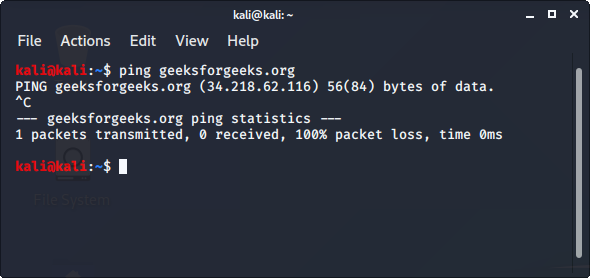

Para usar nmap:

- Haga ping al host con el comando ping para obtener la dirección IP

ping hostname

- Abra la terminal e ingrese el siguiente comando allí:

nmap -sV ipaddress

- Reemplace la dirección IP con la dirección IP del host que desea escanear.

- Mostrará todos los detalles capturados del host.

Para saber más, puedes leer más desde aquí .

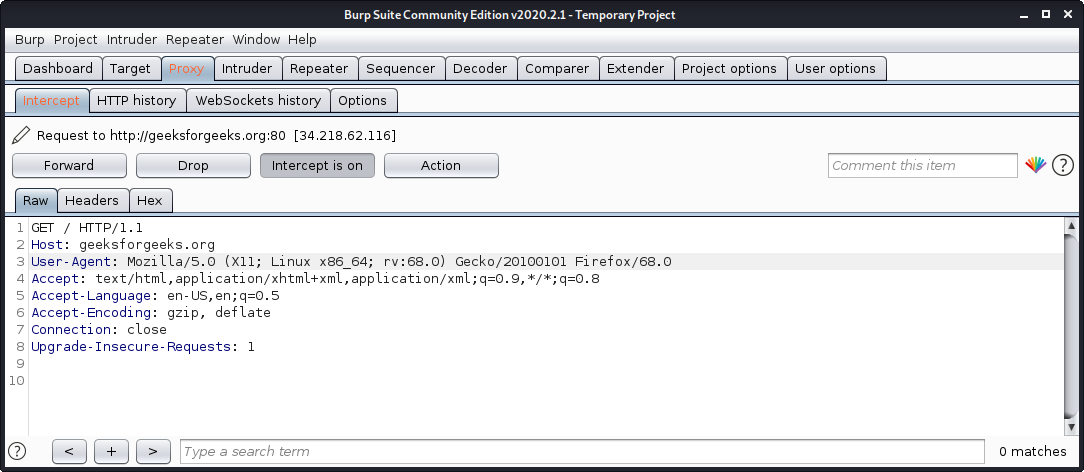

2. Suite para eructar

Burp Suite es uno de los software de prueba de seguridad de aplicaciones web más populares. Se utiliza como proxy, por lo que todas las requests del navegador con el proxy pasan por él. Y a medida que la solicitud pasa por Burp Suite, nos permite realizar cambios en esas requests según nuestra necesidad, lo que es bueno para probar vulnerabilidades como XSS o SQLi o incluso cualquier vulnerabilidad relacionada con la web.

Kali Linux viene con la edición comunitaria de Burp Suite, que es gratuita, pero hay una edición paga de esta herramienta conocida como Burp Suite Professional, que tiene muchas funciones en comparación con la edición comunitaria de Burp Suite.

Para usar burpsuite:

- Lea esto para aprender a configurar Burp Suite.

- Abra la terminal y escriba » burpsuite » allí.

- Vaya a la pestaña Proxy y encienda el interruptor del interceptor.

- Ahora visite cualquier URL y se podría ver que la solicitud está capturada.

3. Tiburón de cables

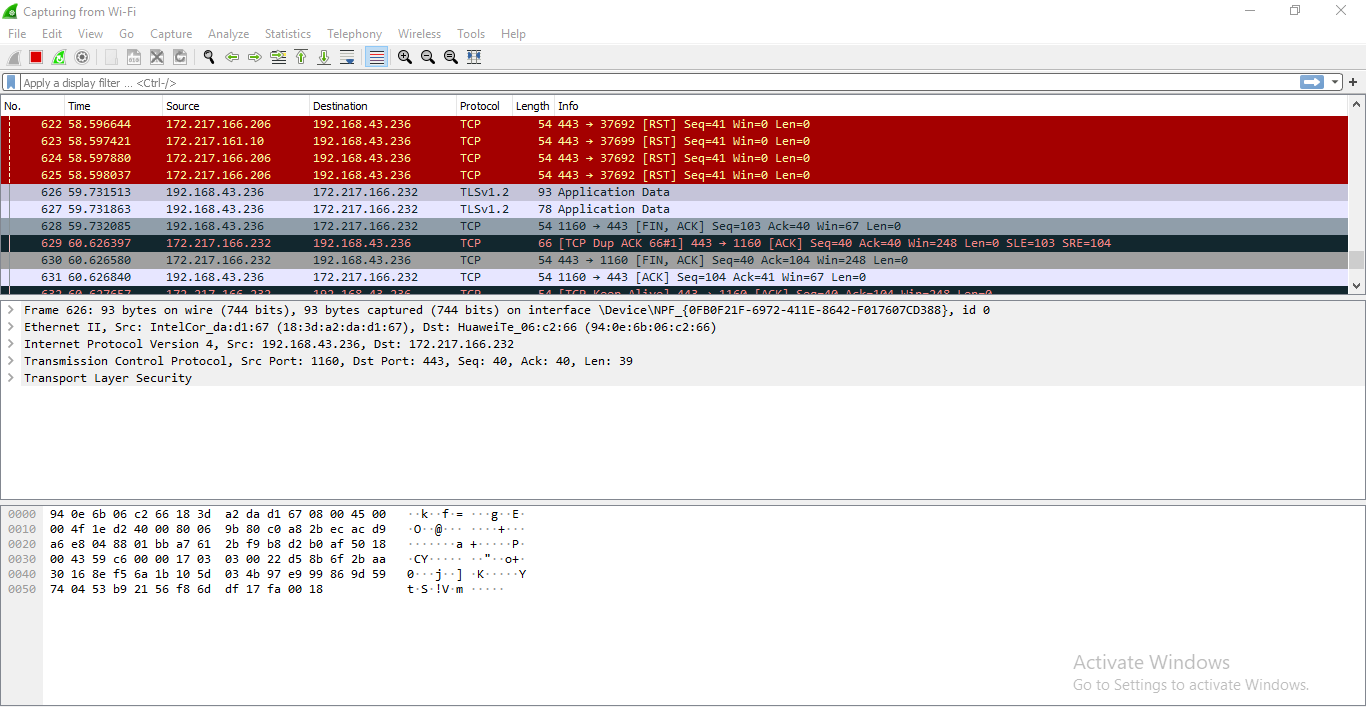

Wireshark es una herramienta de seguridad de red que se utiliza para analizar o trabajar con datos enviados a través de una red. Se utiliza para analizar los paquetes transmitidos a través de una red. Estos paquetes pueden tener información como la IP de origen y la IP de destino, el protocolo utilizado, los datos y algunos encabezados. Los paquetes generalmente tienen una extensión de » .pcap » que se puede leer con la herramienta Wireshark. Lea esto para aprender a instalar y configurar Wireshark.

Para usar Wireshark:

- Abra Wireshark y descargue un archivo pcap de demostración desde aquí

- Presione » ctrl+o » para abrir un archivo pcap en wireshark.

- Ahora se puede ver que muestra la lista de paquetes junto con los encabezados de estos paquetes.

4. Marco de metasploit

Metasploit es una herramienta de código abierto que fue diseñada por las tecnologías Rapid7. Es uno de los marcos de prueba de penetración más utilizados del mundo. Viene repleto de muchos exploits para explotar las vulnerabilidades en una red o sistemas operativos. Metasploit generalmente funciona en una red local, pero podemos usar Metasploit para hosts en Internet usando » reenvío de puertos «. Básicamente, Metasploit es una herramienta basada en CLI, pero incluso tiene un paquete GUI llamado » armitage » que hace que el uso de Metasploit sea más conveniente y factible.

Para usar metasploit:

- Metasploit viene preinstalado con Kali Linux

- Simplemente ingrese » msfconsole » en la terminal.

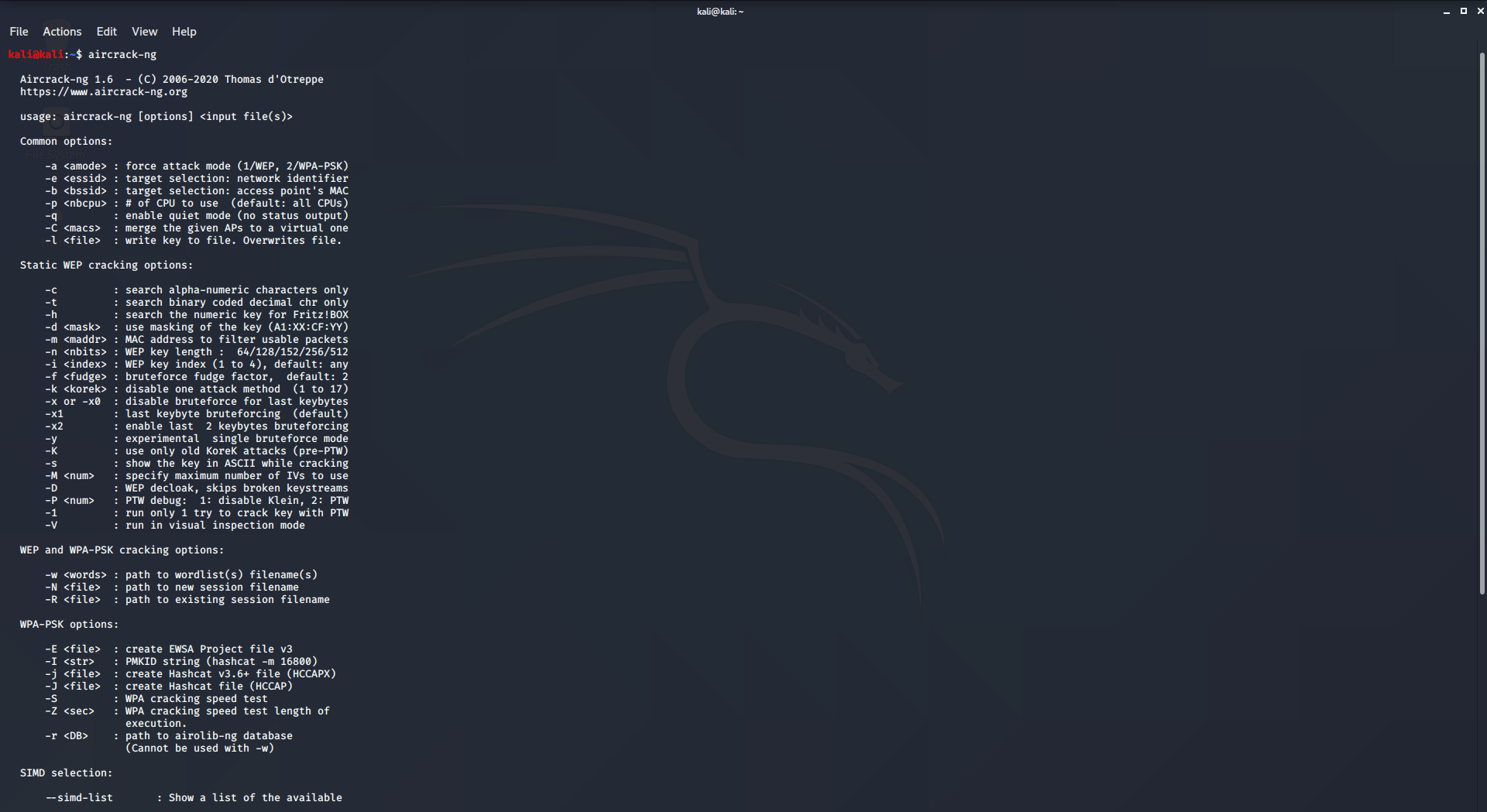

5. aircrack-ng

Aircrack es un sniffer de paquetes todo en uno, un cracker WEP y WPA/WPA2, una herramienta de análisis y una herramienta de captura de hash. Es una herramienta utilizada para hackear wifi. Ayuda a capturar el paquete y leer los hashes de ellos e incluso descifrar esos hashes mediante varios ataques, como ataques de diccionario. Es compatible con casi todas las últimas interfaces inalámbricas.

Para usar aircrack-ng:

- aircrack-ng viene precompilado con Kali Linux.

- Simplemente escriba aircrack-ng en la terminal para usarlo.

6. Netcat

Netcat es una herramienta de red utilizada para trabajar con puertos y realizar acciones como exploración de puertos, escucha de puertos o redirección de puertos. Este comando incluso se usa para la depuración de red o incluso para la prueba del demonio de red. Esta herramienta es considerada como la navaja suiza de las herramientas de red. Incluso podría usarse para realizar operaciones relacionadas con sockets de dominio TCP, UDP o UNIX o para abrir conexiones remotas y mucho más.

Para usar netcat:

- Netcat viene preinstalado con Kali Linux.

- Simplemente escriba » nc » o » netcat » en la terminal para usar la herramienta.

- Para realizar la escucha del puerto, escriba los siguientes comandos en 2 terminales diferentes.

nc -l -p 1234

nc 127.0.0.1 1234

Lea esto para obtener más información sobre la herramienta netcat.

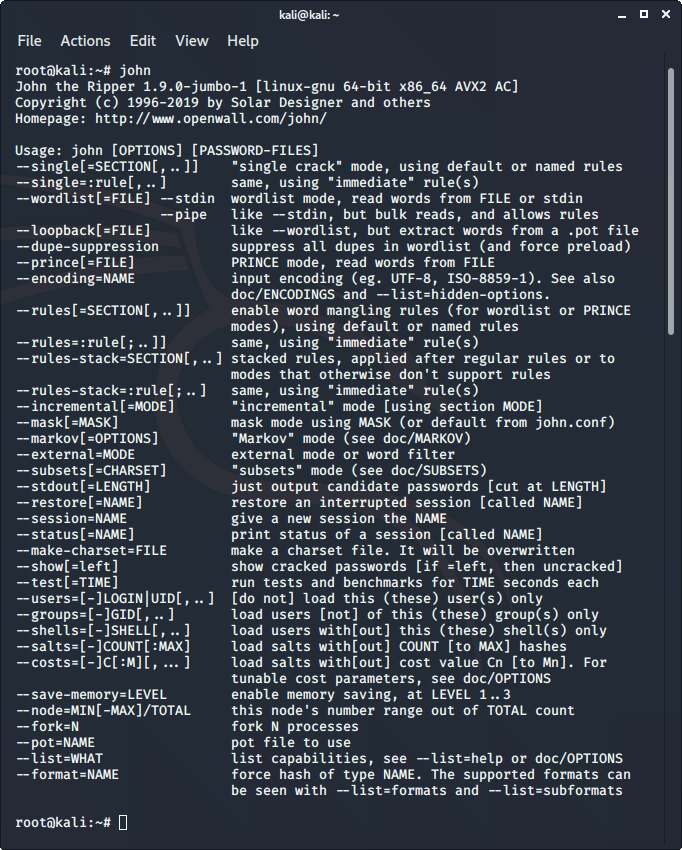

7. Juan el Destripador

John the Ripper es una gran herramienta para descifrar contraseñas utilizando algún bruto famoso para ataques como el ataque de diccionario o el ataque de lista de palabras personalizada, etc. Incluso se usa para descifrar los hashes o contraseñas de los archivos comprimidos o comprimidos e incluso archivos bloqueados también. Tiene muchas opciones disponibles para descifrar hashes o contraseñas.

Para usar Juan el Destripador:

- John the ripper viene preinstalado en Kali Linux.

- Simplemente escriba » john » en la terminal para usar la herramienta.

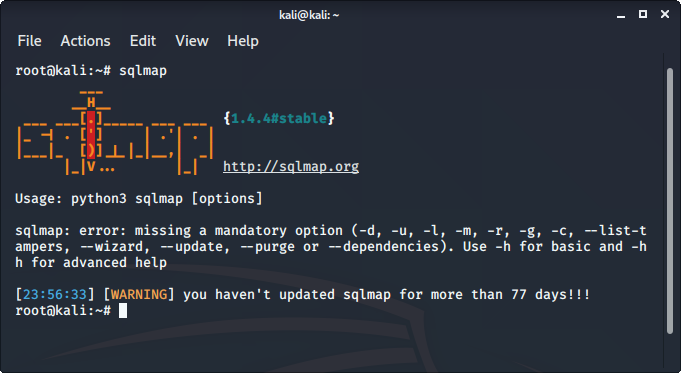

8. mapa sql

sqlmap es una de las mejores herramientas para realizar ataques de inyección SQL. Simplemente automatiza el proceso de prueba de un parámetro para la inyección de SQL e incluso automatiza el proceso de explotación del parámetro vulnerable. Es una gran herramienta ya que detecta la base de datos por sí misma, por lo que solo tenemos que proporcionar una URL para verificar si el parámetro en la URL es vulnerable o no, incluso podríamos usar el archivo solicitado para verificar los parámetros POST.

Para usar la herramienta sqlmap:

- sqlmap viene preinstalado en Kali Linux

- Simplemente escriba sqlmap en la terminal para usar la herramienta.

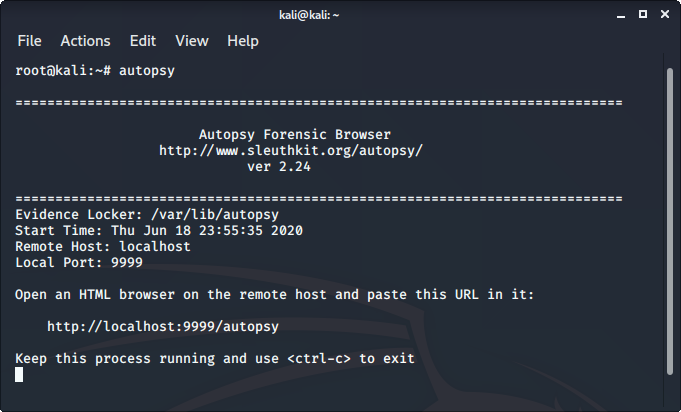

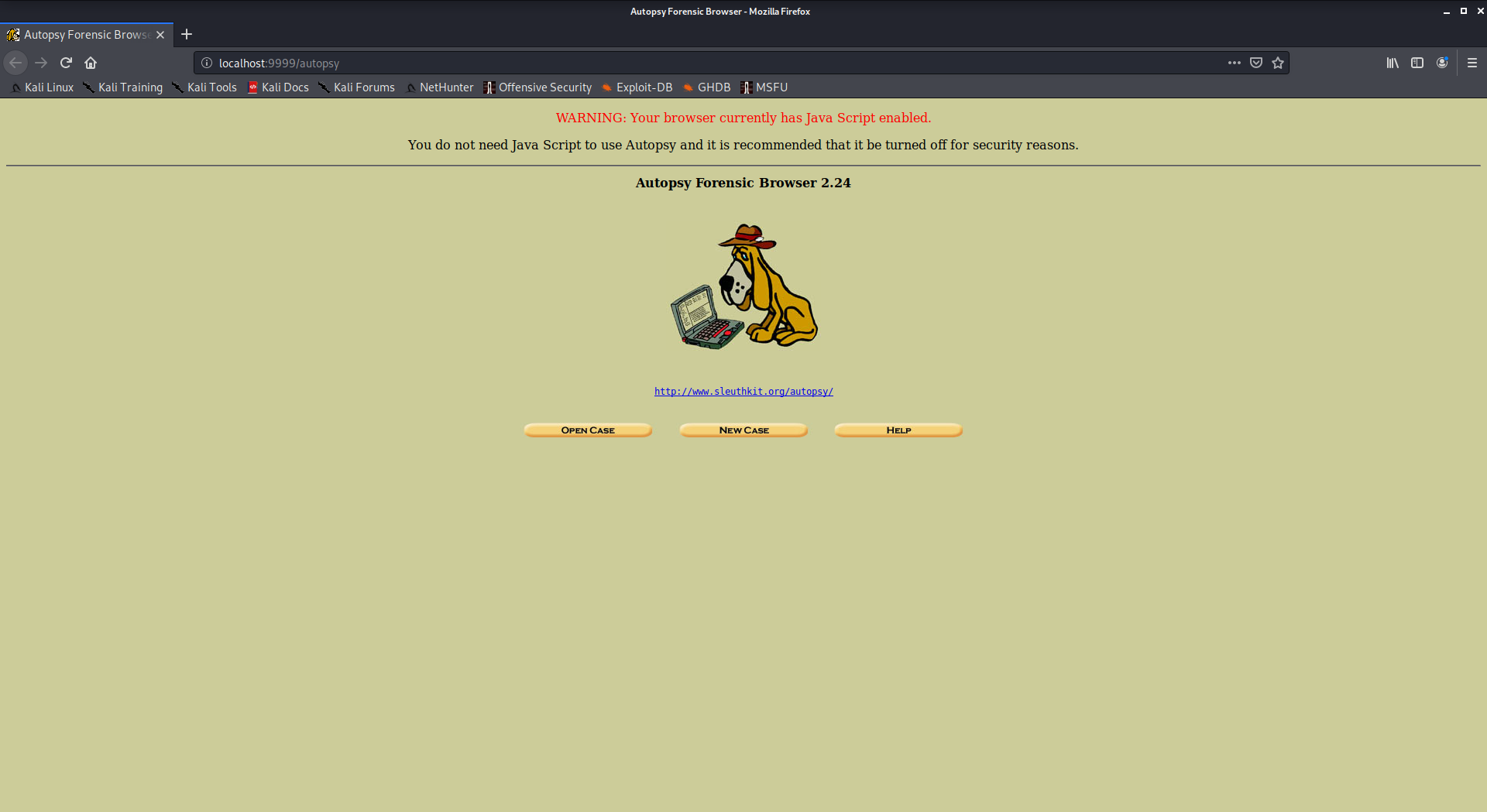

9. Autopsia

La autopsia es una herramienta forense digital que se utiliza para recopilar información de los forenses. O en otras palabras, esta herramienta se utiliza para investigar archivos o registros para saber qué se hizo exactamente con el sistema. Incluso podría usarse como un software de recuperación para recuperar archivos de una tarjeta de memoria o un pendrive.

Para utilizar la herramienta de autopsia:

- Autopsy viene preinstalado en Kali Linux

- Simplemente escriba » autopsia » en la terminal.

- Ahora visite http://localhost:9999/autopsy para usar la herramienta.

10. Caja de herramientas de ingeniería social

Social Engineering Toolkit es una colección de herramientas que podrían usarse para realizar ataques de ingeniería social. Estas herramientas utilizan y manipulan el comportamiento humano para recopilar información. es una gran herramienta incluso para phishing en los sitios web.

Para usar el kit de herramientas de ingeniería social

- El kit de herramientas de ingeniería social viene preinstalado con Kali Linux

- Simplemente escriba » setoolkit » en la terminal.

- Acepte los términos y condiciones para comenzar a usar el kit de herramientas de ingeniería social.