1. ¿Qué es la dirección IP?

La dirección IP es una dirección que tiene información sobre cómo llegar a un host específico, especialmente fuera de la LAN. Una dirección IP es una dirección única de 32 bits que tiene un espacio de direcciones de 2 32 . En general, hay dos notaciones en las que se escribe la dirección IP, notación decimal con puntos y notación hexadecimal. Para obtener más detalles, consulte la introducción del direccionamiento IP con clase .

2. ¿Cuáles son las diferentes clases de direcciones IP y dar el rango de cada clase?

La dirección IP es una dirección que tiene información sobre cómo llegar a un host específico, especialmente fuera de la LAN. Una dirección IP es una dirección única de 32 bits que tiene un espacio de direcciones de 2 32 .

Para obtener más detalles, consulte la introducción del direccionamiento IP con clase .

3. ¿Qué es la máscara de subred?

Una máscara de subred es un número de 32 bits que se utiliza para identificar la subred de una dirección IP. La máscara de subred es una combinación de 1 y 0. Los 1 representan la ID de la red y la subred, mientras que los 0 representan la ID del host. En este caso, la máscara de subred es,

11111111.11111111.11111111.11000000 or 255.255.255.192

Entonces, para obtener la red a la que pertenece la dirección de destino, tenemos que bit a bit y con una máscara de subred.

11111111.11111111.11111111.11000000

&& 11001000.00000001.00000010.00010100

-----------------------------------------------------

11001000.00000001.00000010.00000000

La dirección pertenece a,

11001000.00000001.00000010.00000000 or 200.1.2.0

Para obtener más detalles, consulte el artículo Rol de la máscara de subred .

4. ¿Por qué se usa CIDR?

El problema con este método de direccionamiento con clase es que se desperdician millones de direcciones de clase A, muchas de las direcciones de clase B se desperdician, mientras que la cantidad de direcciones disponibles en la clase C es tan pequeña que no puede satisfacer las necesidades de las organizaciones. Las direcciones de clase D se utilizan para el enrutamiento de multidifusión y, por lo tanto, están disponibles solo como un bloque único. Las direcciones de clase E están reservadas. Dado que existen estos problemas, las redes con clase se reemplazaron por el enrutamiento entre dominios sin clase (CIDR). Para obtener más detalles, consulte el formulario completo de CIDR en el artículo.

5. ¿Qué es la dirección LOOPBACK?

La dirección de bucle invertido se usa para permitir que un sistema se envíe un mensaje a sí mismo para asegurarse de que la pila TCP/IP esté instalada correctamente en la máquina. Para obtener más detalles, consulte el artículo Dirección de transmisión local y loopback .

6. ¿Qué es una puerta de enlace predeterminada?

En los sistemas organizacionales, una puerta de enlace es un Node que enruta el tráfico desde una estación de trabajo a otro segmento de la red. La puerta de enlace predeterminada comúnmente conecta las redes internas y la red externa (Internet). En tal situación, el Node de puerta de enlace también podría actuar como un servidor proxy y un cortafuegos. La puerta de enlace también está asociada con un enrutador, que usa encabezados y tablas de reenvío para determinar a dónde se envían los paquetes y un conmutador, que proporciona la ruta real para que el paquete entre y salga de la puerta de enlace.

Para obtener más detalles, consulte Trabajo de diferentes capas en el artículo Red informática.

7. ¿Por qué se usa el campo Límite de salto?

Límite de salto: el campo Límite de salto es el mismo que TTL en los paquetes IPv4. Indica el número máximo de paquetes IPv6 de Nodes intermedios que se permite viajar. Su valor se reduce en uno, por cada Node que reenvía el paquete y el paquete se descarta si el valor disminuye a 0. Esto se usa para descartar los paquetes que están atascados en un bucle infinito debido a algún error de enrutamiento.

Para obtener más detalles, consulte el artículo del encabezado del Protocolo de Internet versión 6 (IPv6) .

8. ¿Qué protocolo utiliza PING?

PING utiliza ICMP (Protocolo de mensajes de control de Internet). Para obtener más detalles, consulte el artículo Diferencia entre Ping y Traceroute .

9. ¿Para qué se utiliza Tracert?

Traceroute es una utilidad de línea de comandos ampliamente utilizada y disponible en casi todos los sistemas operativos. Le muestra la ruta completa a una dirección de destino. También muestra el tiempo que se tarda (o los retrasos) entre los enrutadores intermedios. Para obtener más detalles, consulte el artículo Diferencia entre Ping y Traceroute .

10. Nombre los puertos utilizados por el protocolo FTP?

Básicamente , el protocolo FTP utiliza dos puertos:

Conexión de control: para enviar información de control como identificación de usuario, contraseña, comandos para cambiar el directorio remoto, comandos para recuperar y almacenar archivos, etc., FTP utiliza conexiones. La conexión de control se inicia en el puerto número 21.

Conexión de datos: para enviar el archivo real, FTP utiliza una conexión de datos. Se inicia una conexión de datos en el puerto número 20.

Para obtener más detalles, consulte el Protocolo de transferencia de archivos (FTP) en el artículo Capa de aplicación .

11. ¿Qué es la dirección MAC?

Las direcciones MAC son números de hardware únicos de 48 bits de las computadoras, que se integran en una tarjeta de red (conocida como tarjeta de interfaz de red ) durante el tiempo de fabricación. La dirección MAC también se conoce como la dirección física de un dispositivo de red. En el estándar IEEE 802, la capa de enlace de datos se divide en dos subcapas:

- Subcapa de control de enlace lógico (LLC)

- Subcapa de control de acceso a medios (MAC)

La dirección MAC es utilizada por la subcapa de control de acceso a medios (MAC) de la capa de enlace de datos. La dirección MAC es única en todo el mundo, ya que existen millones de dispositivos de red y necesitamos identificar cada uno de forma única.

Para obtener más detalles, consulte el artículo Introducción de la dirección MAC en la red informática .

12. ¿Explicar ARP?

El Protocolo de resolución de direcciones es un protocolo de comunicación utilizado para descubrir direcciones físicas asociadas con una dirección de red dada. Por lo general, ARP es un proceso de mapeo de capa de red a capa de enlace de datos, que se utiliza para descubrir direcciones MAC para una dirección de protocolo de Internet determinada.

Para poder enviar los datos al destino, tener una dirección IP es necesario pero no suficiente; también necesitamos la dirección física de la máquina de destino. ARP se utiliza para obtener la dirección física (dirección MAC) de la máquina de destino.

Antes de enviar el paquete IP, se debe conocer la dirección MAC del destino. Si no es así, el remitente transmite el paquete de descubrimiento ARP solicitando la dirección MAC del destino previsto. Dado que el descubrimiento de ARP se transmite, cada host dentro de esa red recibirá este mensaje, pero todos descartarán el paquete, excepto el host receptor previsto cuya IP está asociada. Ahora, este receptor enviará un paquete de unidifusión con su dirección MAC (respuesta ARP) al remitente del paquete de descubrimiento ARP. Después de que el remitente original recibe la respuesta ARP, actualiza la memoria caché ARP y comienza a enviar un mensaje de unidifusión al destino.

Para obtener más detalles, consulte el artículo Cómo funciona el Protocolo de resolución de direcciones.

13. ¿Qué es MTU?

Una unidad de transmisión máxima, también llamada MTU, es un término utilizado en redes y sistemas operativos. Define el tamaño más grande del paquete que se puede transmitir como una sola entidad en una conexión de red. El tamaño de la MTU dicta la cantidad de datos que se pueden transmitir en bytes a través de una red. Para obtener más detalles, consulte el artículo ¿Qué es MTU ?

14. Si una red de clase B en Internet tiene una máscara de subred de 255.255.248.0, ¿cuál es la cantidad máxima de hosts por subred?

La representación binaria de la máscara de subred es 11111111.11111111.11111000. 00000000. Hay 21 bits configurados en una subred. Por lo tanto, quedan 11 (32-21) bits para los identificadores de host. El valor total posible de ID de host es 2^11 = 2048. De estos 2048 valores, 2 direcciones están reservadas. La dirección con todos los bits en 1 se reserva como dirección de transmisión y la dirección con todos los bits de ID de host en 0 se utiliza como dirección de red de la subred.

En general, la cantidad de direcciones utilizables para abordar hosts específicos en cada red es siempre 2^N – 2, donde N es la cantidad de bits para la identificación del host. Entonces la respuesta es 2046.

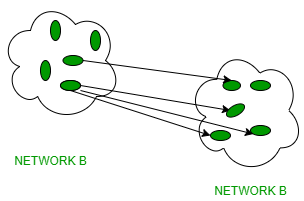

15. ¿Qué es la multidifusión IP?

La multidifusión tiene uno o más remitentes y uno o más destinatarios participan en el tráfico de transferencia de datos. En la multidifusión, el tráfico recae entre los límites de la unidifusión y la difusión. Las copias individuales directas de los flujos de datos de su servidor y que luego se simulan y enrutan a los hosts que lo solicitan. La multidifusión IP requiere el soporte de algunos otros protocolos, como el Protocolo de administración de grupos de Internet (IGMP) , el enrutamiento de multidifusión para su trabajo. Y además, en Classful IP, el direccionamiento Clase D está reservado para grupos multicast.

16. ¿Diferencia entre direcciones IP públicas y privadas?

- Dirección IP pública –

Una dirección IP pública es una dirección de Protocolo de Internet, encriptada por varios servidores/dispositivos. Ahí es cuando conecta estos dispositivos con su conexión a Internet. Esta es la misma dirección IP que mostramos en nuestra página de inicio. Entonces, ¿por qué la segunda página? Bueno, no todas las personas hablan el idioma IP. Queremos que sea lo más fácil posible para todos obtener la información que necesitan. Algunos incluso llaman a esto su dirección IP externa. Una dirección de Protocolo de Internet pública es una dirección de Protocolo de Internet a la que se accede a través de Internet. Al igual que la dirección postal utilizada para entregar el correo a su hogar, la dirección pública del Protocolo de Internet es una dirección del Protocolo de Internet internacional diferente asignada a un dispositivo informático. El servidor web, el servidor de correo electrónico y cualquier dispositivo servidor que tenga acceso directo a Internet son los que ingresarán la dirección pública del Protocolo de Internet. - Dirección IP privada :

todo lo que se conecta a su red de Internet tiene una dirección IP privada. Esto incluye computadoras, teléfonos inteligentes y tabletas, pero también cualquier dispositivo habilitado para Bluetooth, como altavoces, impresoras o televisores inteligentes. Con el creciente Internet de las cosas, es probable que aumente la cantidad de direcciones IP privadas que tiene en casa. Su enrutador necesita una forma de identificar estas cosas por separado, y la mayoría de las cosas necesitan una forma de conocerse entre sí. Por lo tanto, su enrutador genera direcciones IP privadas que son identificadores únicos para cada dispositivo que separa la red.

17. ¿Puede explicar qué división en subredes?

Cuando una red más grande se divide en redes más pequeñas, para mantener la seguridad, eso se conoce como división en subredes. por lo tanto, el mantenimiento es más fácil para redes más pequeñas. Para obtener más detalles, lea la introducción a un artículo sobre subredes .

18. ¿Sabe qué es la traducción de direcciones de red?

Para acceder a Internet, se necesita una dirección IP pública, pero podemos usar una dirección IP privada en nuestra red privada. La idea de NAT es permitir que múltiples dispositivos accedan a Internet a través de una sola dirección pública. Para lograr esto, se requiere la traducción de una dirección IP privada a una dirección IP pública. Traducción de direcciones de red (NAT)es un proceso en el que una o más direcciones IP locales se traducen en una o más direcciones IP globales y viceversa para proporcionar acceso a Internet a los hosts locales. Además, hace la traducción de los números de puerto, es decir, enmascara el número de puerto del host con otro número de puerto en el paquete que se enrutará al destino. Luego realiza las entradas correspondientes de dirección IP y número de puerto en la tabla NAT. NAT generalmente opera en un enrutador o firewall. Para obtener más detalles, consulte Traducción de direcciones de red.

19. Una organización requiere un rango de direcciones IP para asignar una a cada una de sus 1500 computadoras. La organización se ha puesto en contacto con un proveedor de servicios de Internet (ISP) para esta tarea. El ISP usa CIDR y atiende las requests desde el espacio de direcciones IP disponible 202.61.0.0/17. El ISP desea asignar espacio de direcciones a la organización, lo que minimizará la cantidad de entradas de enrutamiento en el enrutador del ISP mediante la agregación de rutas. ¿Para calcular los espacios de direcciones son posibles candidatos a partir de los cuales el ISP puede permitir a cualquiera de las organizaciones?

Máscara de subred para la dirección IP dada:

202.61.0.0/17 ⇒ 11111111 11111111 10000000 00000000 ⇒ 255.255.128.0

Ahora, dado que necesitamos 1500 hosts, bits para la dirección del host,

= ceiling (log2 (1500)) = ceiling (10.55) = 11 bits for host address

Entonces, los últimos 11 bits serán para direcciones de host:

00000000.00000000 → 00000111.11111111 (0.0 → 7.255) 00001000.00000000 → 00010000.00000000 (8.0 - 15.255) 00001111.11111111 → 00010111.11111111 (16.0 - 23.255)

Las secuencias son 0, 8, 16, 24, 32, 40, 48, 56, 64, 72, 80, 96, 104, 112, 120.

Por lo tanto, 64 y 104 están presentes en la secuencia, por lo que 202.61.104.0/21 y 202.61.64.0/21 son las direcciones IP posibles.

20. Explique la diferencia entre IP estática y dinámica.

| S.NO | Dirección IP estática | Dirección IP dinámica |

|---|---|---|

| 1. | Es proporcionado por ISP (Proveedor de servicios de Internet). | Si bien es proporcionado por DHCP (Protocolo de configuración dinámica de host). |

| 2. | La dirección IP estática no cambia en ningún momento, lo que significa que si se proporciona una dirección IP estática, no se puede cambiar ni modificar. | Mientras que las direcciones IP dinámicas, las estáticas cambian en cualquier momento. |

| 3. | Una dirección IP estática es menos segura. | Mientras que en una dirección IP dinámica, existe una cantidad menor de riesgo que el riesgo de la dirección IP estática. |

| 4. | Una dirección IP estática es difícil de designar. | Mientras que la dirección IP dinámica es fácil de designar. |

| 5. | El dispositivo diseñado por la dirección IP estática se puede rastrear. | Pero el dispositivo diseñado por la dirección IP dinámica no se puede rastrear. |

| 6. | La dirección IP estática es más estable que una dirección IP dinámica. | Mientras que la dirección IP dinámica es menos estable que la dirección IP estática. |

| 7. | El costo de mantener la dirección IP estática es mayor que la dirección IP dinámica. | Mientras que el costo de mantenimiento de la dirección IP dinámica es menor que la dirección IP estática. |

| 8. | Se utiliza cuando los datos computacionales son menos confidenciales. | Si bien se usa donde los datos son más confidenciales y necesitan más seguridad. |

Para obtener más detalles, consulte Diferencia entre direcciones IP estáticas y dinámicas.

21. ¿Cómo obtendrá mi computadora su dirección IP?

Para obtener la dirección IP:

- Haga clic en Inicio ->Programas->Accesorios->Símbolo del sistema.

- Escriba ipconfig en el símbolo del sistema y presione la tecla Intro.

Siguiendo estos pasos, puede obtener la dirección IP de su PC, la máscara de subred y los detalles de la puerta de enlace predeterminada.

22. ¿Cuáles son las características de Gateway?

Las puertas de enlace proporcionan una amplia variedad de funciones. Algunos de los cuales son:

- Las puertas de enlace funcionan como un puente de red para la transmisión de datos, ya que hace posible la transmisión de datos con más facilidad y no exige una gran capacidad de almacenamiento.

- Las puertas de enlace crean un almacén temporal estructural para los datos transmitidos por el servidor y las requests de datos realizadas por el usuario final.

- Las puertas de enlace hicieron que la transmisión fuera más factible, ya que pusieron en cola todos los datos y los dividieron en pequeños paquetes de datos en lugar de enviarlos de forma masiva. Los datos transmitidos a través de Gateway se dividen en varios paquetes pequeños y útiles, cada uno de los cuales tiene su significado individual y un papel que desempeñar durante el procesamiento de datos.

- Las puertas de enlace hicieron que los datos fueran más seguros si se podían hacer las modificaciones a la puerta de enlace, lo que luego podría crear más confiabilidad en los dispositivos inteligentes.

- Las puertas de enlace optimizan los datos para los motores de búsqueda, las aplicaciones y los servidores implantando una mejor legibilidad del contenido para que una máquina pueda comprender y optimizar los datos con facilidad. Para obtener más detalles, consulte la Introducción a las puertas de enlace.

23. ¿Ipv6 es retrocompatible con Ipv4?

No, IPv6 no es compatible con versiones anteriores del protocolo IPv4. Para obtener más detalles, consulte el artículo de la versión 6 del protocolo de Internet .

24. ¿Es posible tener direcciones Ipv4 e Ipv6 al mismo tiempo?

Sí, es posible tener direcciones IPv4 e IPv6 simultáneamente. Para obtener más detalles, consulte los artículos sobre la versión 6 del protocolo de Internet y la diferencia entre IPv4 e IPv6 .

25. ¿Qué es TTL?

La vida útil o la vida útil de los datos que se envían. Una vez que finaliza o transcurre ese tiempo especificado, los datos se descartarán. O también se puede establecer como el número de saltos que se establece que el paquete exista en la red, después de lo cual se descarta ese paquete. El propósito del campo TTL es evitar una situación en la que un datagrama que no se puede entregar siga circulando en la red. Para obtener más detalles, consulte el artículo sobre la diferencia entre RTT y TTL .

26. Si el campo TTL tiene el valor de 10. ¿Cuántos enrutadores (máximo) pueden procesar este datagrama?

TTL significa tiempo de vida. Este campo especifica la vida del paquete IP en función del número de saltos que realiza (número de enrutadores por los que pasa). El campo TTL se reduce en uno cada vez que un enrutador procesa el datagrama. Cuando el valor es 0, el paquete se destruye automáticamente. Para obtener más detalles, consulte la diferencia entre los artículos RTT y TTL .

27. Si el valor en el campo de protocolo es 17, el protocolo de capa de transporte utilizado es ¿cuál protocolo?

Si el valor en el campo del protocolo es 17, el protocolo de la capa de transporte utiliza UDP (Protocolo de datagramas de usuario). Para obtener más detalles, consulte el artículo UDP .

28. ¿Qué sucede en el direccionamiento sin clases, si no hay clases pero aún se otorgan direcciones?

En el direccionamiento sin clases, no hay clases, pero las direcciones aún se otorgan en bloques. El número total de direcciones en un bloque de direcciones IP sin clase = 2 (32 – valor_CIDR). Para obtener más detalles, consulte la introducción del direccionamiento IP con clase .

29. Suponga que dos Nodes IPv6 desean interoperar mediante datagramas IPv6, pero están conectados entre sí mediante enrutadores IPv4 intermedios. Entonces, ¿cuál es la mejor solución?

Si dos Nodes IPv6 desean interoperar utilizando datagramas IPv6, se conectan entre sí mediante enrutadores IPv4 intermedios. Entonces la tunelización es la mejor solución. Para obtener más detalles, consulte el artículo de la versión 6 del protocolo de Internet .

30. ¿Qué es la IANA?

IANA, la Autoridad de Números Asignados de Internet, es una función administrativa de Internet que realiza un seguimiento de las direcciones IP, los nombres de dominio y los identificadores de parámetros de protocolo que utilizan los estándares de Internet. Algunos de estos identificadores son parámetros, como los que utilizan los protocolos de Internet (como TCP, ICMP o UDP) para especificar funciones y comportamiento; algunos de ellos representan direcciones de Internet y otros representan nombres de dominio. Independientemente del tipo de identificador, la función de la IANA (IANA para abreviar a continuación) garantiza que los valores se gestionen para que sean únicos y estén disponibles en registros de acceso público.

31. ¿Qué es DHCP?

DHCP es una abreviatura de Protocolo de configuración dinámica de host. Es un protocolo de capa de aplicación utilizado por hosts para obtener información de configuración de red. El DHCP está controlado por un servidor DHCP que distribuye dinámicamente los parámetros de configuración de la red, como las direcciones IP, la máscara de subred y la dirección de la puerta de enlace. Para obtener más detalles, consulte el artículo Protocolo de configuración dinámica de host (DHCP) .

32. ¿Cómo se puede administrar una red usando un enrutador?

Los enrutadores tienen una consola incorporada que le permite configurar diferentes configuraciones, como seguridad y registro de datos. Podemos asignar restricciones a las computadoras, como a qué recursos pueden acceder o a qué hora particular del día pueden navegar por Internet. incluso puede poner restricciones sobre qué sitios web no se pueden ver en toda la red. Para obtener más detalles, consulte la introducción de un enrutador.

33. ¿Qué es ipconfig?

IPCONFIG significa Configuración de Protocolo de Internet . Esta es una aplicación de línea de comandos que muestra toda la configuración de red TCP/IP (Protocolo de control de transmisión/Protocolo de Internet) actual, actualiza el DHCP (Protocolo de configuración dinámica de host) y el DNS (Servidor de nombres de dominio). También muestra una dirección IP, una máscara de subred y una puerta de enlace predeterminada para todos los adaptadores. Está disponible para Microsoft Windows, ReactOS y Apple macOS. La versión de ReactOS fue desarrollada por Ged Murphy y está autorizada bajo la Licencia Pública General. Para obtener más detalles, consulte el artículo de formulario completo de ipconfig .

34. Cuando mueve las tarjetas NIC de una PC a otra, ¿también se transfiere la dirección MAC?

Sí, si movemos las tarjetas NIC de una PC a otra, la dirección MAC también se transfiere, porque la dirección MAC está conectada al circuito NIC, no a la computadora personal. Esto también significa que una PC puede tener una dirección MAC diferente cuando otra reemplaza la tarjeta NIC.

35. ¿Explicar el soporte de agrupamiento?

El soporte de agrupación se refiere a la capacidad de un sistema operativo de red para conectar varios servidores en un grupo tolerante a fallas. El objetivo principal de esto es que, en caso de que falle un servidor, todo el procesamiento continuará con el siguiente servidor del clúster.

36. ¿Qué es Brouter?

Brouter : también conocido como enrutador de puente, es un dispositivo que combina características de puente y enrutador. Puede funcionar en la capa de enlace de datos o en una capa de red. Al funcionar como un enrutador, es capaz de enrutar paquetes a través de redes y, al funcionar como puente, es capaz de filtrar el tráfico de la red de área local. Para obtener más detalles, consulte el artículo sobre la diferencia entre el enrutador y el brouter .

37. Explique las características de VPN?

- VPN también garantiza la seguridad al proporcionar un túnel encriptado entre el cliente y el servidor vpn.

- VPN se utiliza para eludir muchos sitios bloqueados.

- VPN facilita la navegación anónima al ocultar su dirección IP.

- Además, la optimización de motores de búsqueda (SEO) más adecuada se realiza mediante el análisis de los datos de los proveedores de VPN que proporcionan estados de países para navegar por un producto en particular. Muchos gerentes de marketing en Internet utilizan ampliamente este método de SEO para formar nuevas estrategias. Para obtener más detalles, consulte Red privada virtual .

38. ¿Cuáles son las diferencias importantes entre la dirección MAC y la dirección IP?

| S.NO | Dirección MAC | Dirección IP |

|---|---|---|

| 1. | Dirección MAC significa Dirección de control de acceso a medios. | Dirección IP significa Dirección de Protocolo de Internet. |

| 2. | La dirección MAC es una dirección hexadecimal de seis bytes. | La dirección IP es una dirección de cuatro bytes (IPv4) u ocho bytes (IPv6). |

| 3. | Un dispositivo conectado con la dirección MAC puede recuperar mediante el protocolo ARP. | Un dispositivo conectado con una dirección IP puede recuperar mediante el protocolo RARP. |

| 4. | El fabricante de la tarjeta NIC proporciona la dirección MAC. | El proveedor de servicios de Internet proporciona la dirección IP. |

| 5. | La dirección MAC se utiliza para garantizar la dirección física de la computadora. | La dirección IP es la dirección lógica de la computadora. |

| 6. | La dirección MAC opera en la capa de enlace de datos. | La dirección IP opera en la capa de red. |

| 7. | La dirección MAC ayuda a identificar simplemente el dispositivo. | La dirección IP identifica la conexión del dispositivo en la red. |

| 8. | La dirección MAC de la computadora no se puede cambiar con el tiempo y el entorno. | La dirección IP se modifica con el tiempo y el entorno. |

| 9. | La dirección MAC no puede ser encontrada fácilmente por terceros. | La dirección IP puede ser encontrada por un tercero. |

39. ¿Qué es 127.0.0.1?

En IPv4 , las direcciones IP que comienzan con el decimal 127 o que tiene 01111111 en el primer octeto son direcciones de loopback (127.XXX). Por lo general, 127.0.0.1 se usa como la dirección de loopback local.

Esto conduce al desperdicio de muchas direcciones IP potenciales. Pero en IPv6 ::1 se usa como dirección de bucle invertido local y, por lo tanto, no hay desperdicio de direcciones.

40. ¿Qué es un DNS?

DNS es un nombre de host para el servicio de traducción de direcciones IP. DNS es una base de datos distribuida implementada en una jerarquía de servidores de nombres. Es un protocolo de capa de aplicación para el intercambio de mensajes entre clientes y servidores. Para obtener más detalles, consulte DNS en la capa de aplicación .

41. ¿Para qué sirve un servidor proxy?

El servidor proxy se refiere a un servidor que actúa como intermediario entre la solicitud realizada por los clientes y un servidor particular para algunos servicios o requests de algunos recursos. Hay diferentes tipos de servidores proxy disponibles que se ponen en uso de acuerdo con el propósito de una solicitud realizada por los clientes a los servidores. El propósito básico de los servidores Proxy es proteger la conexión directa de los clientes de Internet y los recursos de Internet. El servidor proxy también evita la identificación de la dirección IP del cliente cuando el cliente realiza alguna solicitud a cualquier otro servidor. Para obtener más detalles, consulte el artículo Servidor proxy .

42. ¿Cuál es la diferencia entre los comandos ipconfig e ifconfig?

IPCONFIG significa Configuración de Protocolo de Internet . Esta es una aplicación de línea de comandos que muestra toda la configuración de red TCP/IP (Protocolo de control de transmisión/Protocolo de Internet) actual, actualiza el DHCP (Protocolo de configuración dinámica de host) y el DNS (Servidor de nombres de dominio). También muestra la dirección IP, la máscara de subred y la puerta de enlace predeterminada para todos los adaptadores. Está disponible para Microsoft Windows, ReactOS y Apple macOS. La versión de ReactOS fue desarrollada por Ged Murphy y está autorizada bajo la Licencia Pública General.

El comando ifconfig (configuración de interfaz) se usa para configurar las interfaces de red residentes en el kernel. Se utiliza en el momento del arranque para configurar las interfaces según sea necesario. Después de eso, generalmente se usa cuando es necesario durante la depuración o cuando necesita ajustar el sistema. Además, este comando se usa para asignar la dirección IP y la máscara de red a una interfaz o para habilitar o deshabilitar una interfaz determinada. Para obtener más detalles, consulte

43. ¿Cuál es la importancia de APIPA en la creación de redes?

El direccionamiento IP privado automático es importante en las redes porque la comunicación se puede establecer correctamente si no obtiene una respuesta del servidor DHCP. APIPA regula el servicio, por el cual la respuesta y el estado del servidor DHCP principal en un período específico de tiempo. Aparte de eso, se puede usar como una copia de seguridad de DHCP porque cuando DHCP deja de funcionar, APIPA tiene la capacidad de asignar IP a los hosts de la red. Detiene la transmisión no deseada. Utiliza ARP (Protocolo de resolución de direcciones) para confirmar que la dirección no está actualmente en uso. Para obtener más detalles, consulte Qué es APIPA.

44. ¿Cuál es la diferencia entre Firewall y Antivirus?

| S.NO | cortafuegos | antivirus |

|---|---|---|

| 1. | El cortafuegos se implementa tanto en hardware como en software. | El antivirus se implementa solo en el software. |

| 2. | El cortafuegos solo se ocupa de las amenazas externas. | El antivirus se ocupa tanto de las amenazas externas como de las internas. |

| 3. | En el firewall, los contraataques son posibles, como la falsificación de IP y los ataques de enrutamiento. | En el antivirus, no es posible contraatacar después de eliminar el malware.> |

| 4. | El cortafuegos funciona en la supervisión y el filtrado. | El antivirus funciona en el análisis de archivos y software infectados. |

| 5. | Firewall comprueba la amenaza de los paquetes entrantes. | El antivirus comprueba la amenaza del software malicioso. |

| 6. | Firewall salva al sistema de todo tipo de amenazas al sistema. | El antivirus salva el sistema solo de virus. |

| 7. | La programación del cortafuegos es más compleja que la del antivirus. | La programación del antivirus es más simple en comparación con el firewall. |

45. ¿Qué es SLIP?

SLIP significa Protocolo de Internet de línea serie . Es una implementación de TCP/IP que se describió en RFC 1055 (Solicitud de comentarios) . SLIP establece conexiones seriales punto a punto que pueden ser utilizadas en conexiones dial-up, puertos seriales y enrutadores. Enmarca los paquetes IP encapsulados a través de una línea serie para establecer la conexión mientras usa una velocidad de línea entre 12000 bps y 19,2 Kbps. SLIP se introdujo en 1984 cuando Rick Adams lo usó para conectar estaciones de trabajo 4.2 Berkeley Unix y Sun Microsystems. Pronto alcanzó al resto del mundo como una implementación TCP/IP creíble. En la actualidad ha quedado obsoleto tras ser sustituido por PPP (Protocolo Punto a Punto) que soluciona muchas de las deficiencias presentes en el mismo. Para obtener más detalles, consulte

46. ¿Qué es el protocolo Kerberos?

Kerberos proporciona un servidor de autenticación centralizado cuya función es autenticar usuarios a servidores y servidores a usuarios. En Kerberos, el servidor de autenticación y la base de datos se utilizan para la autenticación del cliente. Kerberos se ejecuta como un servidor de confianza de terceros conocido como Centro de distribución de claves (KDC). Cada usuario y servicio en la red es un principal.

Los componentes principales de Kerberos son:

- Servidor de autenticación (AS):

el servidor de autenticación realiza la autenticación inicial y el ticket para el servicio de concesión de tickets. - Base de datos:

el servidor de autenticación verifica los derechos de acceso de los usuarios en la base de datos. - Servidor de concesión de tickets (TGS):

El servidor de concesión de tickets emite el ticket para el servidor.

Para obtener más detalles, consulte el artículo de Kerberos .

47. ¿Qué es HSRP?

Hot Standby Router Protocol (HSRP) es un protocolo propietario de CISCO que proporciona redundancia para una subred local. En HSRP, dos o más enrutadores dan la ilusión de un enrutador virtual.

HSRP le permite configurar dos o más enrutadores como enrutadores en espera y solo un enrutador como enrutador activo a la vez. Todos los enrutadores en un solo grupo HSRP comparten una sola dirección MAC y dirección IP, que actúa como una puerta de enlace predeterminada a la red local. El enrutador activo es responsable de reenviar el tráfico. Si falla, el enrutador en espera asume todas las responsabilidades del enrutador activo y reenvía el tráfico.

Para obtener más detalles, consulte el protocolo HSRP.

48. ¿Por qué la dirección MAC se llama dirección física?

La dirección MAC es una dirección física (también llamada dirección de hardware) porque identifica físicamente un elemento de hardware. Las direcciones MAC usan tres tipos de sistemas numéricos y todos usan el mismo formato, solo difiere el tamaño del identificador. Las direcciones pueden ser «Administradas universalmente» o «Administradas localmente». Para obtener más detalles, consulte el artículo Introducción de la dirección MAC en la red informática .

49. ¿Proceso de DHCP (DORA)?

En DHCP, el cliente y el servidor intercambian principalmente 4 mensajes DHCP para establecer una conexión. Este proceso se conoce como proceso DORA (descubrimiento, oferta, solicitud y reconocimiento), pero hay 8 mensajes DHCP en el proceso. Para obtener más detalles, consulte el artículo Protocolo de configuración dinámica de host (DHCP) .

50. ¿Qué es ‘APIPA’?

APIPA son las siglas de Automatic Private IP Addressing (APIPA). Es una función o característica de los sistemas operativos (p. ej., Windows) que permite a las computadoras autoconfigurar una dirección IP y una máscara de subred automáticamente cuando no se puede acceder a su servidor DHCP (Protocolo de configuración dinámica de host) . El rango de direcciones IP para APIPA es (169.254.0.1 a 169.254.255.254) con 65 534 direcciones IP utilizables, con la máscara de subred de 255.255.0.0 . Para obtener más detalles, lea el artículo ¿Qué es APIPA ?

Publicación traducida automáticamente

Artículo escrito por varshachoudhary y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA