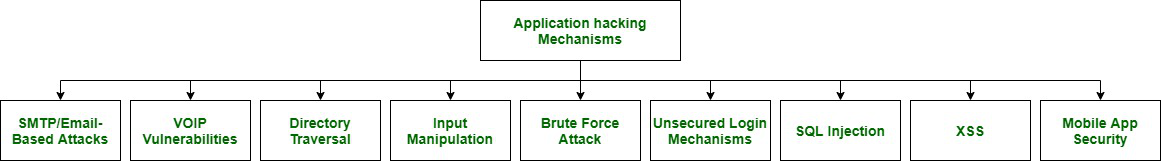

Las aplicaciones web actúan como una interfaz entre los usuarios y los servidores que utilizan páginas web que consisten en un código de secuencia de comandos que se supone que se ejecuta dinámicamente. Se puede acceder a aplicaciones web con la ayuda de Internet o intranet. La piratería web en general se refiere a la explotación de aplicaciones a través del Protocolo de transferencia de hipertexto (HTTP), que se puede realizar manipulando la aplicación a través de su interfaz web gráfica, alterando el Identificador uniforme de recursos (URI) o explotando elementos HTTP. Algunos métodos que se pueden utilizar para piratear las aplicaciones web son los siguientes: ataques de inyección SQL, secuencias de comandos entre sitios (XSS), falsificaciones de requests entre sitios (CSRF), comunicaciones inseguras, etc. A continuación se mencionan los mecanismos de piratería de aplicaciones:

Ataques SMTP/basados en correo electrónico

El SMTP (Simple Mail Transfer Protocol) es el responsable de la transmisión del correo electrónico. Debido a los programas de seguimiento de correo electrónico, si el receptor del correo electrónico lee, reenvía, modifica o elimina un correo electrónico, el remitente del correo electrónico debe saberlo. La mayoría de los programas de seguimiento de correo electrónico funcionan agregando un nombre de dominio a las direcciones de correo electrónico, como xyzRead.com. Las herramientas que permiten a un hacker ético rastrear mensajes de correo electrónico son MailTracking.com y eMailTracking Pro. Cuando los hackers éticos utilizan estas herramientas, se registran las acciones resultantes y las pistas del correo electrónico original. El remitente recibe una notificación de todas las acciones realizadas en el correo electrónico rastreado mediante un correo electrónico generado automáticamente. Las arañas web son utilizadas por los spammers que están interesados en recopilar direcciones de correo electrónico.

Medidas preventivas:

- Deshabilitar VRFY y EXPN

- Si necesita la funcionalidad VRFY y EXPN, verifique su servidor de correo electrónico o la documentación del cortafuegos de correo electrónico.

- Asegúrese de que las direcciones de correo electrónico de la empresa no se publiquen en la aplicación web.

Vulnerabilidades de VOIP

VOIP significa Voz sobre Protocolo de Internet. Es una tecnología que nos permite realizar llamadas de voz utilizando una conexión a Internet de banda ancha en lugar de una línea telefónica normal. Dado que VOIP utiliza Internet para funcionar, es propenso a todas las vulnerabilidades de Internet, como los ataques de DOS. Los mecanismos de seguridad en línea no pueden manejar VOIP que resulta en conexiones diarias o deficientes para su llamada. VOIP es un archivo digital que se puede usar mal fácilmente. Plantea preocupaciones de seguridad adicionales. Estos son algunos tipos de vulnerabilidades de VOIP:

- Verificación Insuficiente de Datos.

- Defectos de ejecución.

- Defectos de manipulación de strings.

- Bajos Recursos.

- Ancho de banda bajo.

- Defectos de manipulación de archivos.

- Gestión de contraseñas.

- Permisos y privilegios.

- Cripto y aleatoriedad.

- Errores de autenticación y certificado.

Medidas preventivas:

- Asegúrese de que el sistema operativo de su computadora y el software antivirus de su computadora estén actualizados.

- Asegúrese de tener un Sistema de prevención de intrusiones (IPS) y un firewall de VoIP actualizados e intactos.

- Utilice VPN para proteger las llamadas realizadas a través de redes y dispositivos móviles/inalámbricos.

- Si es posible, tenga dos conexiones separadas. Una conexión para tu línea VoIP, ataques o virus, etc.

Recorrido de directorio

Los ataques de Directory Traversal también se conocen como exploits Unicode. Los sistemas Windows 2000 que ejecutan IIS son vulnerables a este tipo de ataque. Ocurre sólo en sistemas Windows 2000 sin parches y afecta a los scripts CGI y las extensiones ISAPI como .ASP. Permite el acceso a nivel de sistema de piratas informáticos. Unicode convierte caracteres de cualquier idioma a una especificación de código hexadecimal universal. Dado que se interpreta dos veces y el analizador analiza la solicitud resultante solo una vez, los piratas informáticos podrían colar requests de archivos a través de IIS. La vulnerabilidad transversal del directorio Unicode permite a los piratas agregar, cambiar, cargar o eliminar archivos y ejecutar código en el servidor.

Medidas preventivas :

- Evite pasar la entrada proporcionada por el usuario a las API del sistema de archivos por completo.

- Se deben utilizar dos capas de defensa juntas para prevenir este tipo de ataques.

- La aplicación debe validar la entrada del usuario antes de procesarla más.

- La validación debe verificar que la entrada contiene solo contenido permitido, como caracteres puramente alfanuméricos, etc.

Manipulación de entrada

La manipulación de los parámetros de entrada se basa en la manipulación de los parámetros intercambiados entre el cliente y el servidor para modificar los datos de la aplicación, como los detalles y permisos del usuario, la cantidad de productos y el precio. Esta información se almacena en forma de cookies, campos de formulario ocultos o strings de consulta de URL que se utilizan para aumentar la funcionalidad y el control de la aplicación. Este ataque puede ser realizado por un hacker malicioso que quiera utilizar la aplicación para su propio beneficio o por un atacante que desee atacar a una tercera persona mediante un ataque Man-in-the-middle. Web scarab y Paros proxy se utilizan para este propósito.

Medidas preventivas :

- Adoptar SOA (Arquitectura Orientada a Servicios).

- Use una arquitectura modular para el firewall XML donde cada módulo busca una vulnerabilidad particular, etc.

Ataque de fuerza bruta

El hacker utiliza todas las combinaciones posibles de letras, números, caracteres especiales, mayúsculas y minúsculas para descifrar la contraseña en un ataque de fuerza bruta. La probabilidad de éxito es alta en los ataques de fuerza bruta. Se requiere una gran cantidad de tiempo y paciencia para probar todas las permutaciones y combinaciones posibles. John the Ripper, también conocido como Johnny, es una de las poderosas herramientas para configurar un ataque de fuerza bruta y viene con la distribución Kali de Linux.

Medida preventiva :

- Limite los intentos de inicio de sesión fallidos.

- Cree el usuario raíz inaccesible a través de SSH editando el archivo sshd_config.

- Edite la línea del puerto en su sshd_configfile.

- Usa un Captcha.

- Limite los intentos de inicio de sesión a una dirección IP o rango especificado.

- Autenticación de dos factores.

- Cree direcciones URL de inicio de sesión únicas.

- Supervisar los registros del servidor, etc.

Mecanismos de inicio de sesión no seguros

Muchos sitios web no dan permiso para realizar ninguna tarea con la aplicación hasta que el usuario inicia sesión en la cuenta de un sitio web. Esto proporciona una gran ayuda al hacker. Estos mecanismos de inicio de sesión a menudo no manejan correctamente las ID de usuario o las contraseñas incorrectas. La aplicación web puede devolver un mensaje de error genérico, como ‘la combinación de ID de usuario y contraseña no es válida’, y devuelve diferentes códigos de error al mismo tiempo en la URL para ID de usuario y contraseñas no válidas.

Medidas preventivas :

- Usa un CAPTCHA (también reCAPTCHA).

- Utilice formularios de inicio de sesión web para evitar intentos de descifrado de contraseñas.

- Emplee un mecanismo de bloqueo de intrusos en su servidor web para bloquear las cuentas de usuario después de 10 a 15 intentos fallidos de inicio de sesión.

Inyección SQL

Un ataque de inyección SQL, se inserta un código malicioso en un campo de formulario web o el código del sitio web hace que un sistema ejecute un shell de comandos o comandos arbitrarios. Los servidores SQL son un objetivo de gran valor, ya que son servidores de bases de datos comunes y los utilizan muchas organizaciones para almacenar datos confidenciales.

Medida preventiva :

- No use SQL dinámico.

- Actualizar y parchear.

- Considere un firewall de aplicaciones web para filtrar datos maliciosos.

- Deseche cualquier funcionalidad de base de datos no deseada o sin importancia.

- Evite conectarse a su base de datos utilizando una cuenta con privilegios de nivel de administrador.

- Monitoree continuamente las declaraciones SQL de las aplicaciones conectadas a la base de datos

- Compra un mejor software.

XSS

XSS también conoce secuencias de comandos entre sitios. Las vulnerabilidades de secuencias de comandos entre sitios ocurren cuando las aplicaciones web permiten a los usuarios agregar código personalizado en una ruta URL o en un sitio web que otros usuarios verán. Puede explotarse para ejecutar código JavaScript malicioso en el navegador de la víctima. Las estrategias de prevención para las secuencias de comandos entre sitios incluyen el escape de las requests HTTP que no son de confianza, así como la validación del contenido generado por el usuario.

Medidas preventivas :

- Entrada de filtro a la llegada.

- Codificar datos en la salida.

- Use encabezados de respuesta apropiados.

- Política de seguridad de contenido.

Seguridad de aplicaciones móviles

Las aplicaciones móviles son un canal importante para las amenazas de seguridad. Están en el punto de mira de los elementos criminales que buscan sacar provecho de las empresas y los empleados que usan dispositivos móviles pero no se involucran en la seguridad adecuada de las aplicaciones móviles. Las estafas y esquemas más populares en juego con las aplicaciones móviles son:

- Pérdidas financieras en curso

- Impacto negativo y permanente en la reputación de una marca

- Experiencias negativas del usuario final

- Tener mensajes SMS o TXT copiados y escaneados para obtener información privada

- Dispositivo que se utiliza para propagar malware a dispositivos no infectados

- Robo de identidad al por mayor

- Dar acceso a los piratas informáticos a su red comercial

- Datos de la tarjeta de crédito robados y revendidos

- Robo de credenciales de inicio de sesión financieras

Medidas preventivas :

- Mantenga su teléfono en su posesión.

- Cifre su dispositivo.

- Bloqueo de tarjeta SIM.

- Apague WIFI y Bluetooth.

- Utilice la protección de seguridad.

- Proteja con contraseña sus aplicaciones móviles.

Publicación traducida automáticamente

Artículo escrito por siddhi2420 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA