Probablemente uno de los campos más emocionantes en el mundo de la computación hoy en día es el análisis forense cibernético. Hoy, discutiremos una de las áreas más interesantes en Cyber Forensics, es decir, Multimedia Forensics. La informática forense es la práctica de recopilar, analizar e informar sobre evidencia digital para que sea admisible en el tribunal. Los investigadores forenses deben extraer los hechos probatorios de las computadoras involucradas y utilizar estos hechos para crear un escenario lógico. Multimedia Forensics viene como una segunda fase, en la que se utilizan métodos científicos para el análisis de los contenidos.

En este artículo, discutiremos los siguientes temas:

¿Qué es el análisis forense multimedia?

Cuando se aplicó al campo de multimedia, el análisis forense digital comenzó a enfrentar desafíos, ya que multimedia es contenido que utiliza una combinación de audio, video, imágenes y texto. Gracias a la amplia adopción de dispositivos móviles, almacenamiento más económico y gran ancho de banda, los usuarios en línea están generando una enorme cantidad de datos. Este crecimiento ha llevado a la multimedia digital a la vanguardia. La cantidad de datos es tan grande que ha superado las capacidades de los expertos forenses para analizar y procesar los datos de manera efectiva. El análisis forense multimedia ahora se ha convertido en una parte integral del análisis forense cibernético. El análisis forense multimedia involucra el conjunto de técnicas utilizadas para el análisis de señales multimedia como audio, video, imágenes. Apunta a:

- Revelar la historia del contenido digital.

- Identificar el dispositivo de adquisición que produjo los datos.

- Validación de la integridad de los contenidos.

- Recuperación de información de señales multimedia.

¿Cuáles son los enfoques de la autenticación multimedia?

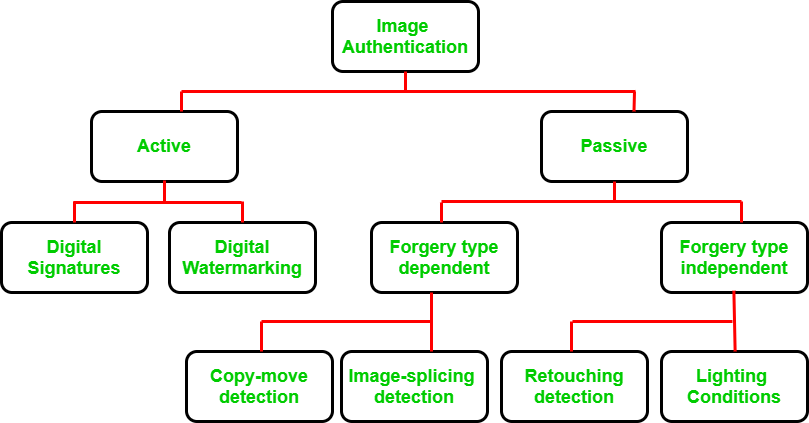

El contenido de Internet no solo se limita a la forma de texto, viene en muchas variedades diferentes, por lo que los enfoques forenses desarrollados para analizarlos también deben variar en alcance. El objetivo aquí es analizar imágenes, texto, audio, video, para generar una evidencia forense lógica. Multimedia Forensics divide sus esfuerzos entre 2 enfoques principales: autenticación de imagen activa y autenticación de imagen pasiva . Como puede ver en el diagrama, la autenticación de imagen activa y la autenticación de imagen pasiva se dividen en categorías. Comencemos y discutamos cada categoría en detalle.

Autenticación de imagen activa:

En esta técnica, se incrusta en la imagen un código de autenticación conocido en el momento de la generación de la imagen o se envía con la imagen para acceder a su integridad en el extremo receptor. La verificación de este código autentica la originalidad de la imagen. La autenticación activa se clasifica además en 2 categorías: marca de agua digital y firmas digitales. Inconvenientes de la autenticación de imagen activa:

- El código de autenticación debe incrustarse en la imagen en el momento de la grabación utilizando un equipo especial, por lo que la información previa sobre la imagen se vuelve indispensable.

- Este enfoque requiere que se cree una marca de agua digital o una firma digital precisamente cuando se graba la imagen, lo que limita su capacidad para manejar dispositivos digitales especialmente equipados.

- Como la mayoría de las imágenes en Internet, hoy en día no tienen una marca de agua o una firma digital, lo que ha obligado a este método de autenticación de imágenes a considerar técnicas adicionales – Marca de agua digital: en esta técnica, una marca de agua digital se incrusta en la imagen en el momento de la adquisición de la imagen o en la etapa de procesamiento. Firmas digitales: las firmas digitales incorporan información secundaria que generalmente se obtiene de la imagen, al final de la adquisición en la imagen.

Autenticación de imagen pasiva:

La autenticación pasiva, también conocida como análisis forense de imágenes, utiliza la única imagen sin información previa para acceder a la integridad de la imagen. La autenticación pasiva funciona bajo el supuesto de que, aunque la manipulación de la imagen no deje ningún rastro visual, es probable que altere las estadísticas subyacentes. Esto significa que las falsificaciones digitales pueden alterar las propiedades subyacentes de la imagen, la calidad de la imagen, aunque no se haya dejado ninguna pista física. Las técnicas pasivas se clasifican además en técnicas dependientes del tipo de falsificación y técnicas independientes del tipo de falsificación .

Dependiente del tipo de falsificación:

Estos están diseñados para detectar solo ciertos tipos de falsificaciones, como copiar-mover y empalmar imágenes, que dependen del tipo de falsificación realizada en la imagen. Se clasifica además en 2 categorías: detección de copia y movimiento y detección de empalme de imágenes . 1. Detección de movimiento de copia: el movimiento de copia es la técnica de manipulación de fotografías más popular debido a la facilidad con la que se puede llevar a cabo. Implica copiar algunas regiones de la imagen y moverlas a alguna otra región de la imagen. Dado que la región copiada pertenece a la misma imagen, el rango dinámico y el color siguen siendo compatibles con el resto de la imagen. En la detección de movimiento de copia, se utiliza una operación de posprocesamiento como el desenfoque para disminuir el efecto de las irregularidades de los bordes entre las dos imágenes. 2. Detección de empalme de imágenes: el método de empalme de imágenes consiste en fusionar 2 o más imágenes cambiando significativamente la imagen original para crear una imagen falsificada. Tenga en cuenta que al fusionar imágenes con diferentes fondos, se vuelve difícil hacer que el borde y los límites sean imperceptibles. La detección de empalme de imágenes es una tarea desafiante que involucra las siguientes técnicas:

2. Detección de empalme de imágenes: el método de empalme de imágenes consiste en fusionar 2 o más imágenes cambiando significativamente la imagen original para crear una imagen falsificada. Tenga en cuenta que al fusionar imágenes con diferentes fondos, se vuelve difícil hacer que el borde y los límites sean imperceptibles. La detección de empalme de imágenes es una tarea desafiante que involucra las siguientes técnicas:

- Las regiones compuestas se investigan mediante una variedad de métodos.

- La presencia de cambios abruptos entre diferentes regiones que se combinan para crear una imagen compuesta y sus fondos, brindan valiosos rastros para detectar empalmes en la imagen bajo consideración.

Independiente del tipo de falsificación –

Estos métodos detectan falsificaciones independientemente del tipo de falsificación, pero se basan en rastros de artefactos que quedan durante el proceso de remuestreo y debido a inconsistencias de iluminación. Se clasifica además en 2 categorías: 1. Detección de retoque: este método se usa más comúnmente para aplicaciones comerciales y estéticas. El retoque se lleva a cabo principalmente para mejorar o reducir las características de la imagen o para crear una composición convincente de 2 imágenes que requiera la rotación, el cambio de tamaño o el estiramiento de una de las imágenes. La detección de retoque de imágenes se realiza mediante las siguientes técnicas:

- Encuentre la borrosidad, las mejoras o los cambios de color y los cambios de iluminación en la imagen falsificada.

- La detección de retoque es fácil si la imagen original está disponible; sin embargo, la detección a ciegas es una tarea desafiante.

2. Lighting Conditions: Images that are combined during tampering are taken in different lighting conditions. It becomes very difficult to match the lighting condition from combining photographs. This lighting inconsistency in the composite image can be used for the detection of image tampering.

2. Lighting Conditions: Images that are combined during tampering are taken in different lighting conditions. It becomes very difficult to match the lighting condition from combining photographs. This lighting inconsistency in the composite image can be used for the detection of image tampering.

¿Qué son las Huellas Digitales?

Aunque las herramientas criptográficas y los mecanismos de control de acceso garantizan la entrega segura de contenido multimedia a través de Internet. Pero esta protección termina tan pronto como el contenido se entrega al usuario final y se descifra de forma segura. Digital Fingerprinting ha surgido para atender esta entrega posterior al identificar a los usuarios finales que tienen acceso autorizado al texto sin formato pero lo utilizan para fines no autorizados. El proceso de huellas dactilares digitales involucra a los investigadores para rastrear el uso ilegal de contenido multimedia a través de una información de identificación única conocida como «huella digital» que se incrusta en el contenido antes de la distribución. Youtube está utilizando esta tecnología para escanear archivos y comparar las huellas digitales que encuentran con una base de datos de material protegido por derechos de autor para ver si se está violando alguna propiedad intelectual. Las huellas dactilares digitales son strings codificadas técnicamente de dígitos binarios generados por algoritmos matemáticos, son tan únicas como las huellas dactilares analógicas de una persona. Cuantas más imágenes y videos sigan inundando Internet, más difícil se vuelve proteger la información a través de investigaciones forenses. A medida que crece el contenido multimedia en línea, se vuelve importante para los usuarios y creadores comprender los límites legales del mundo virtual. Referencias: https://www.researchgate.net/figure/An-example-of-image-splicing-A-and-B-The-genuine-images-C-The-resulted-image_fig3_316667407

Publicación traducida automáticamente

Artículo escrito por rashi_garg y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA