Descripción general:

en los medios populares, el término » hacker « se refiere a alguien que utiliza errores y explota para acceder a la seguridad de otra persona, o que utiliza su conocimiento técnico para comportarse de manera productiva o maliciosa. Los piratas informáticos son especialistas informáticos que conocen tanto el hardware como el software. Un hacker es un entusiasta de la informática que domina un lenguaje de programación, así como la seguridad y la administración de redes. Es el tipo de persona que disfruta aprendiendo nuevas tecnologías y las complejidades de los sistemas informáticos para mejorar sus capacidades y talentos.

Diferentes tipos de metodologías:

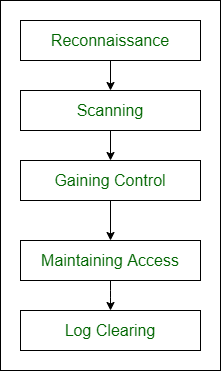

aquí, discutiremos los diferentes tipos de metodologías de la siguiente manera.

- Reconocimiento:

el reconocimiento es el proceso de recopilación de información sobre el sistema de destino. Encontrar vulnerabilidades en el sistema informático, o los métodos que quedan vulnerables es parte del proceso. Si el pirata informático puede obtener acceso al sistema, continuará con el procedimiento de piratería. El hacker tiene mucho conocimiento al final de la fase de reconocimiento, que puede usar para construir un ataque prometedor en el sistema de destino.

- Escaneo:

antes de lanzar un ataque, el pirata informático desea determinar si el sistema está operativo, qué aplicaciones están en uso y qué versiones de esos programas están en uso. El escaneo implica buscar todos los puertos abiertos y cerrados para ubicar una puerta trasera en el sistema. Implica obtener la dirección IP del objetivo, las cuentas de usuario y otra información. La información adquirida durante la fase de reconocimiento se utiliza para inspeccionar la red utilizando herramientas como marcadores y escáneres de puertos. N-map es una herramienta de escaneo popular, potente y de libre acceso.

- Obtener el control:

la información obtenida en las dos fases anteriores se utiliza para ingresar y tomar el control del sistema de destino a través de la red o físicamente en esta fase del método de piratería. Esta etapa a menudo se conoce como «Ser dueño del sistema».

- Mantenimiento del acceso:

después de adquirir acceso al sistema en la etapa anterior, el pirata informático mantiene el acceso para futuros ataques y realiza cambios en el sistema para que ningún otro personal de seguridad o pirata informático pueda obtener acceso al sistema comprometido. El sistema atacado se conoce como el «Sistema Zombie» en este caso.

- Borrado de registro:

es el método para borrar cualquier archivo de registro restante u otro tipo de evidencia en el sistema pirateado que podría conducir a la captura del pirata informático. Las pruebas de penetración son uno de los instrumentos en los enfoques de piratería ética que se pueden usar para atrapar a un pirata informático.

Publicación traducida automáticamente

Artículo escrito por rvjayanth1111 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA