El escaneo de vulnerabilidades es el proceso de detección de fallas de seguridad en la aplicación basada en la web. Podemos realizar escaneos automatizados usando varias herramientas. OWaASP tiene un proyecto llamado Nettacker que está diseñado para automatizar las diversas fases, como la recopilación de información, la enumeración, el escaneo, el escaneo de vulnerabilidades, etc. Junto con esta herramienta Nettacker, eventualmente genera un informe para las redes, incluidos los servicios, errores, vulnerabilidades, configuraciones incorrectas y otros. información. La herramienta Nettacker está desarrollada en lenguaje Python y está disponible en la plataforma GitHub. La herramienta Nettacker es de código abierto y de uso gratuito. La herramienta Nettacker admite la omisión de dispositivos Firewall/IDS/IPS en el servidor de destino.

Nota: asegúrese de tener Python instalado en su sistema, ya que esta es una herramienta basada en Python. Haga clic para verificar el proceso de instalación: pasos de instalación de Python en Linux

Instalación de la herramienta Nettacker en el sistema operativo Kali Linux

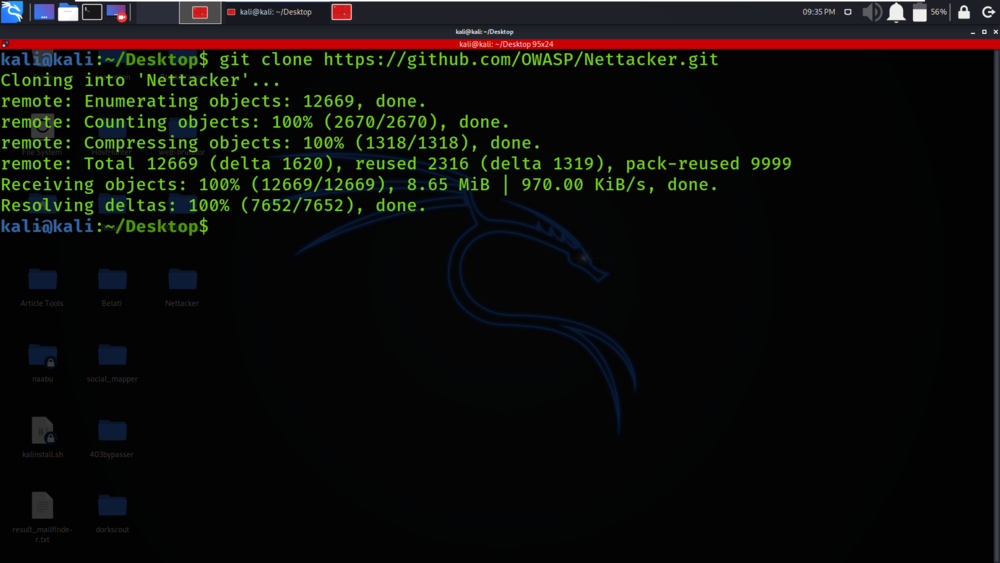

Paso 1 : use el siguiente comando para instalar la herramienta en su sistema operativo Kali Linux.

git clone https://github.com/OWASP/Nettacker.git

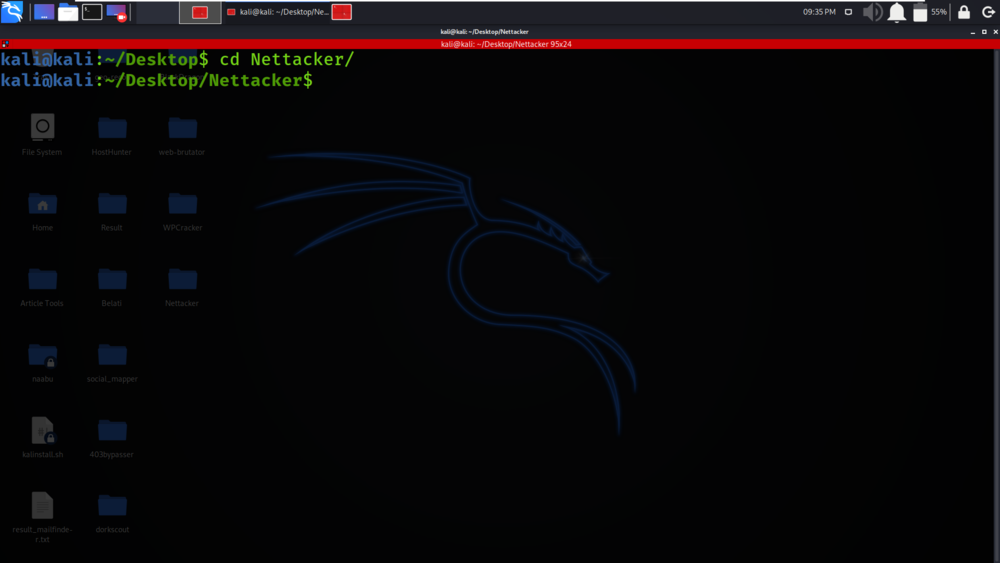

Paso 2 : ahora use el siguiente comando para moverse al directorio de la herramienta. Tienes que moverte en el directorio para ejecutar la herramienta.

cd Nettacker

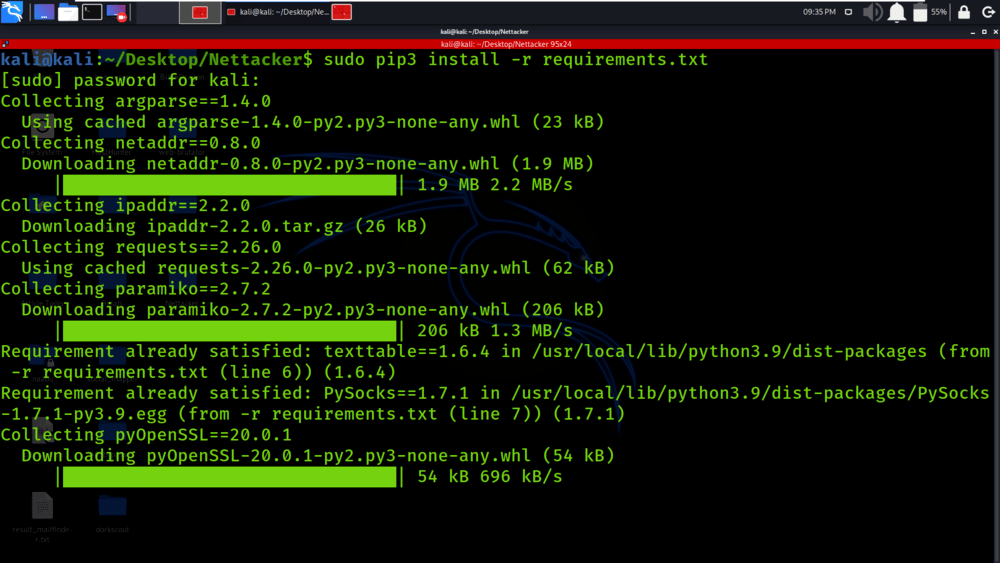

Paso 3 : Estás en el directorio de Nettacker. Ahora debe instalar una dependencia de Nettacker usando el siguiente comando.

sudo pip3 install -r requirements.txt

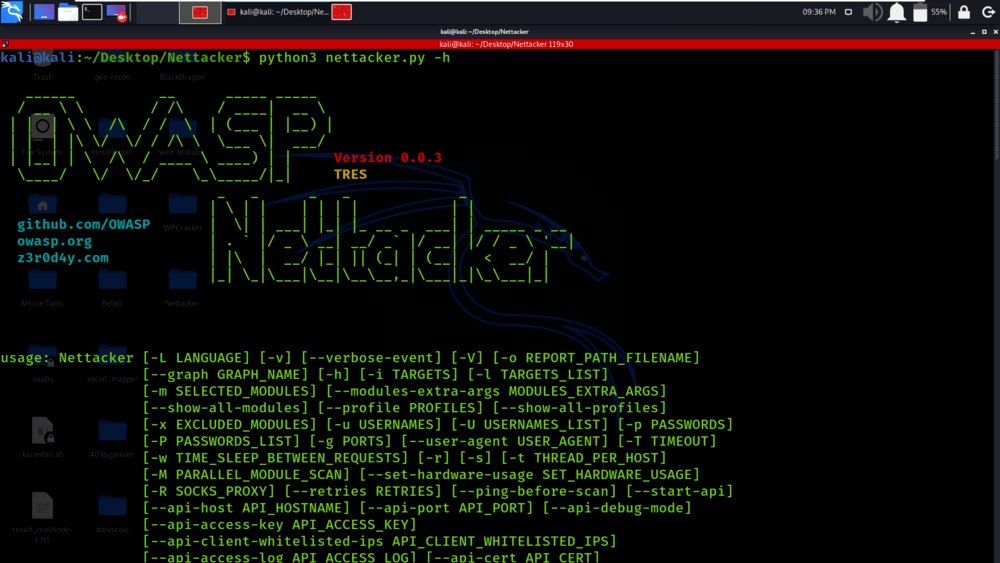

Paso 4 : todas las dependencias se han instalado en su sistema operativo Kali Linux. Ahora use el siguiente comando para ejecutar la herramienta y verifique la sección de ayuda.

python3 nettacker.py -h

Trabajar con la herramienta Nettacker en el sistema operativo Kali Linux

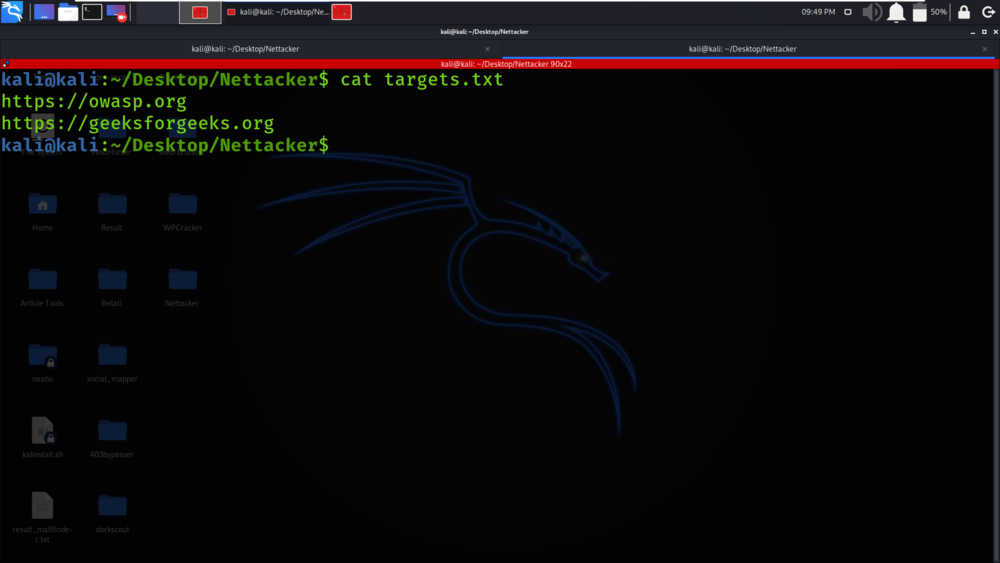

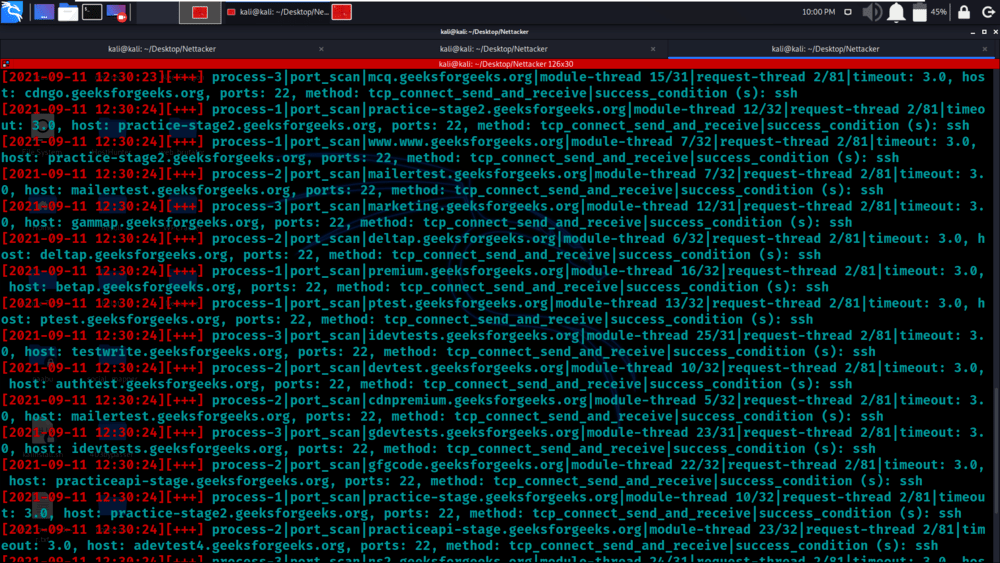

Ejemplo 1: leer objetivos de una lista

python3 nettacker.py -l target.txt -m all -x port_scan -g 20-100 -t 5 -u root -p 123456,654321,123123

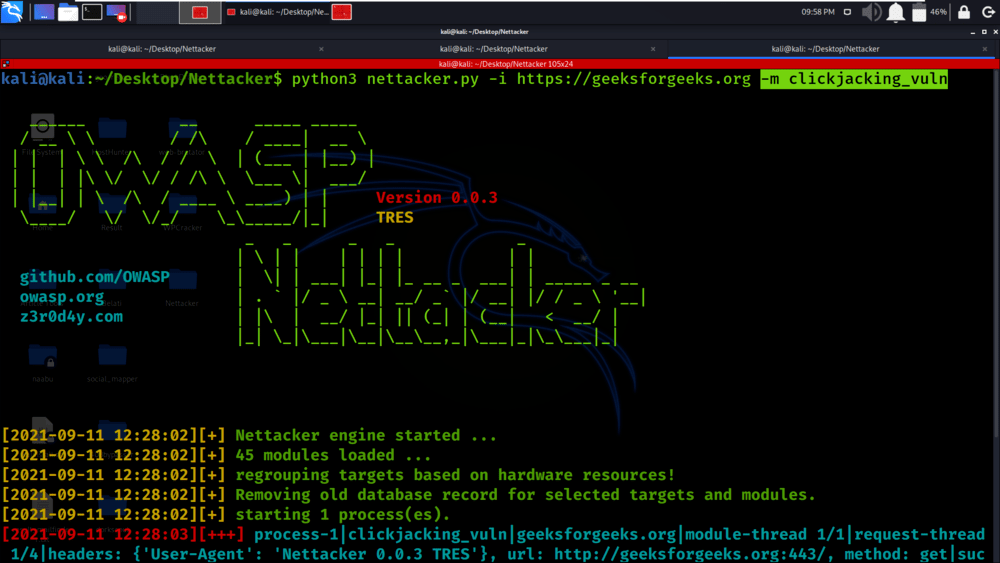

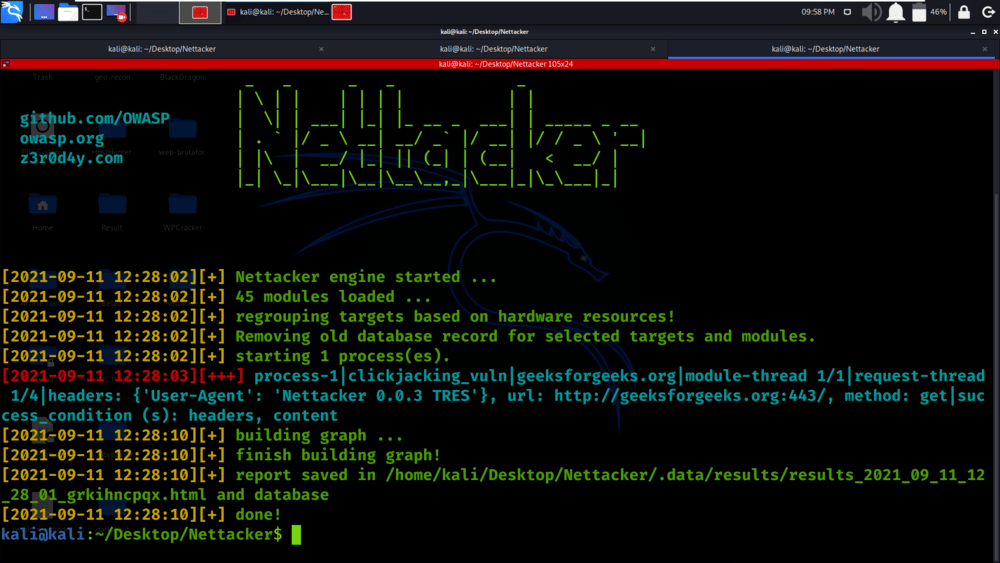

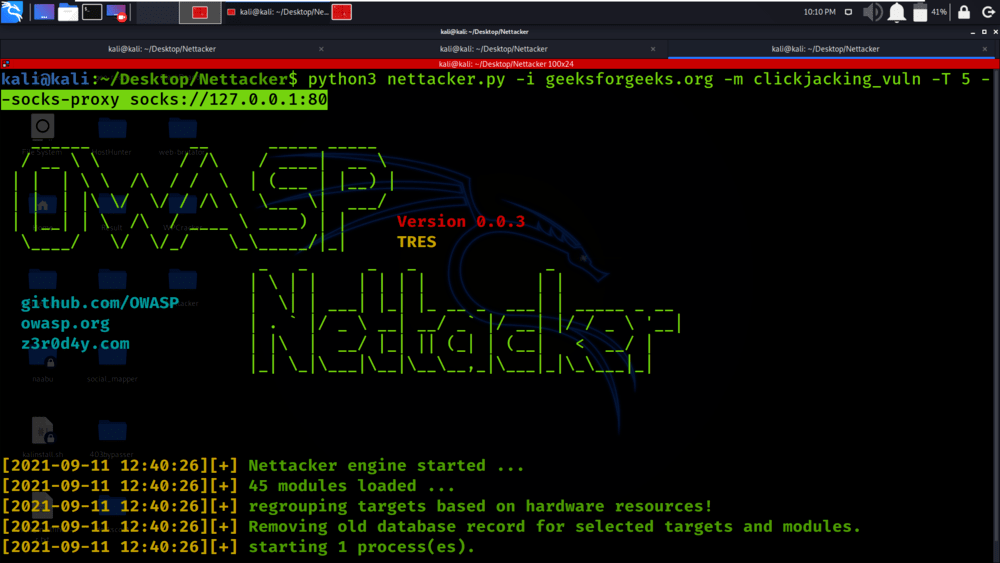

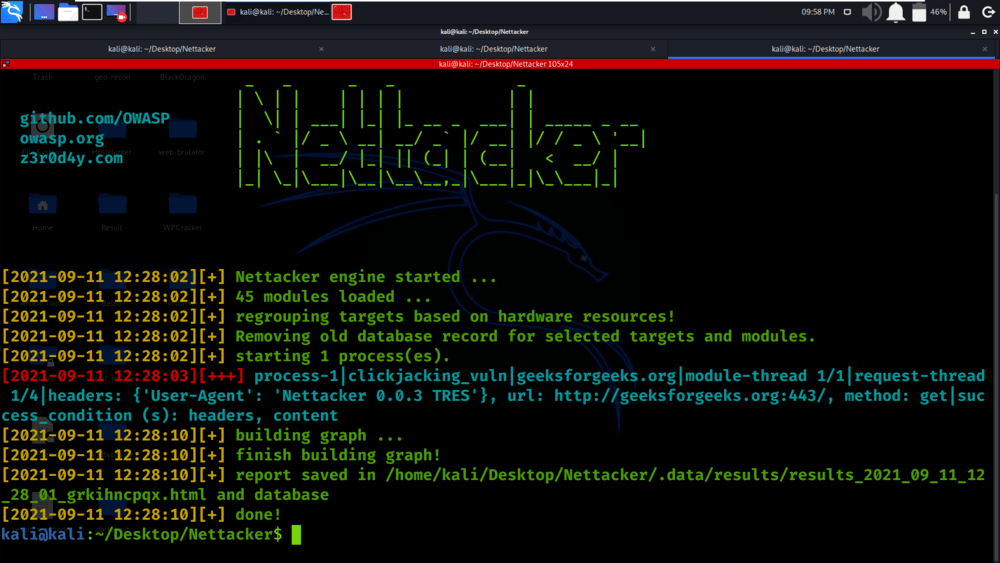

Ejemplo 2: Encontrar clickjacking_vuln

python3 nettacker.py -i https://geeksforgeeks.org -m clickjacking_vuln

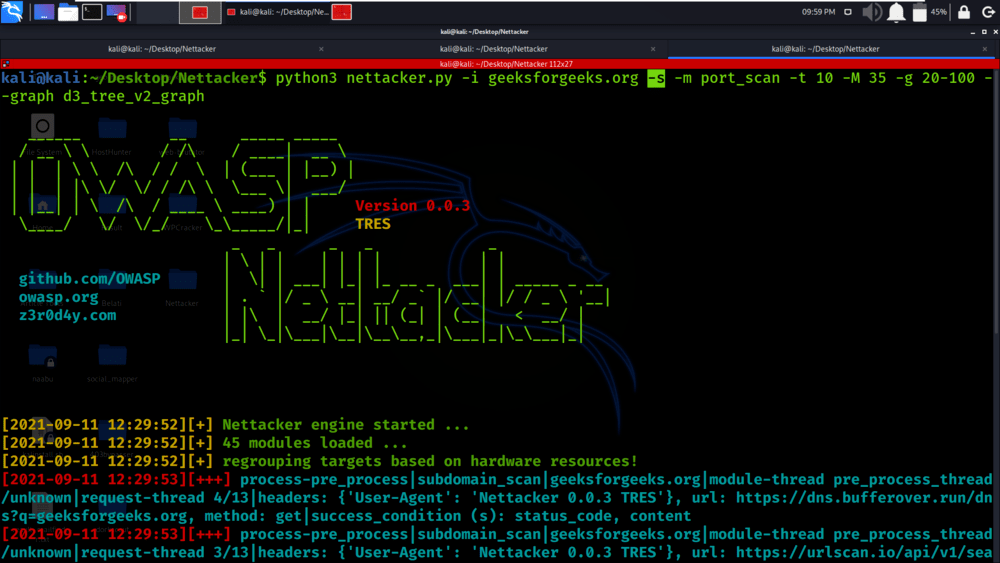

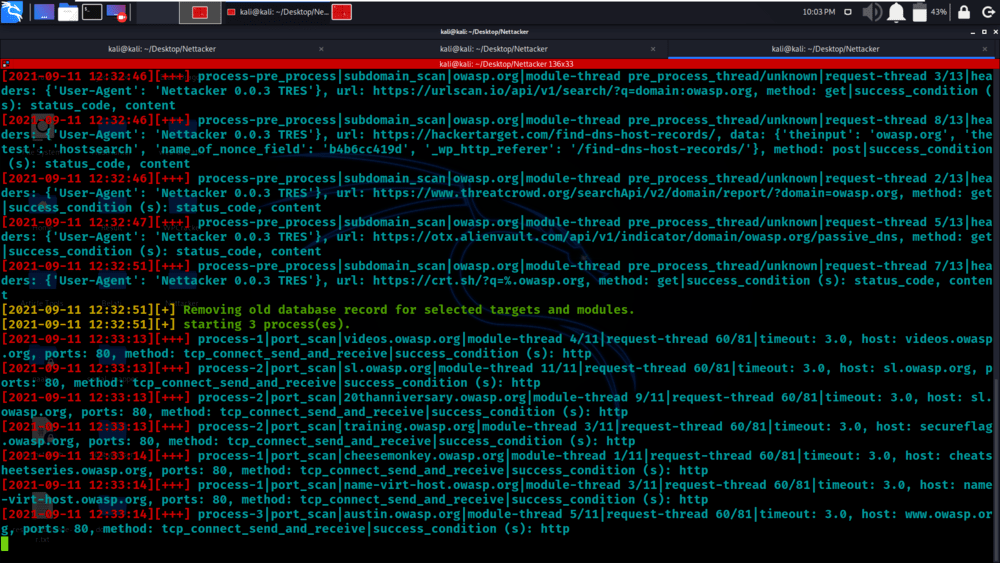

Ejemplo 3: escanear subdominios

python3 nettacker.py -i geeksforgeeks.org -s -m port_scan -t 10 -M 35 -g 20-100 –graph d3_tree_v2_graph

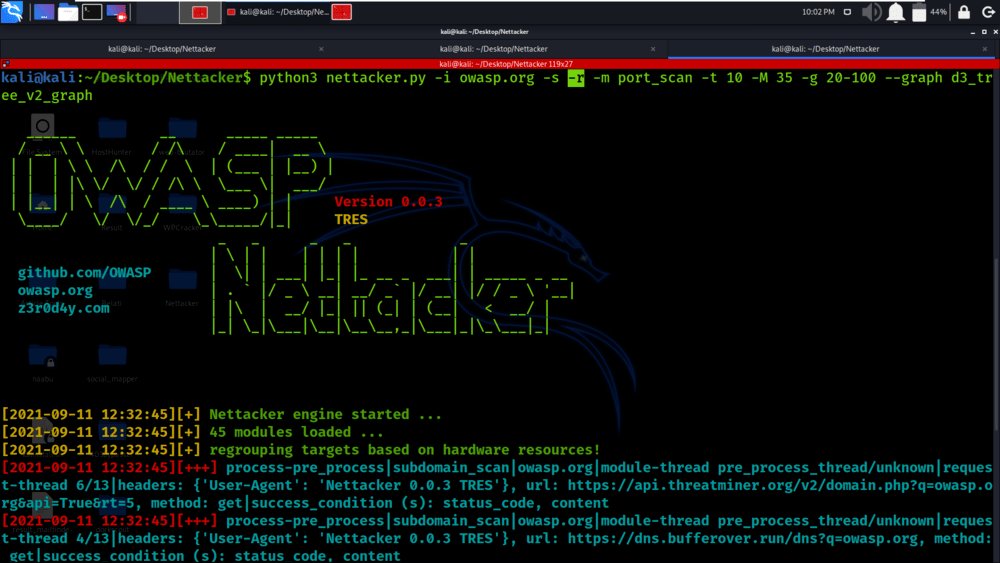

Ejemplo 4: escanear el rango de IP automáticamente obteniendo el rango de la base de datos RIPE en línea

python3 nettacker.py -i owasp.org -s -r -m port_scan -t 10 -M 35 -g 20-100 –graph d3_tree_v2_graph

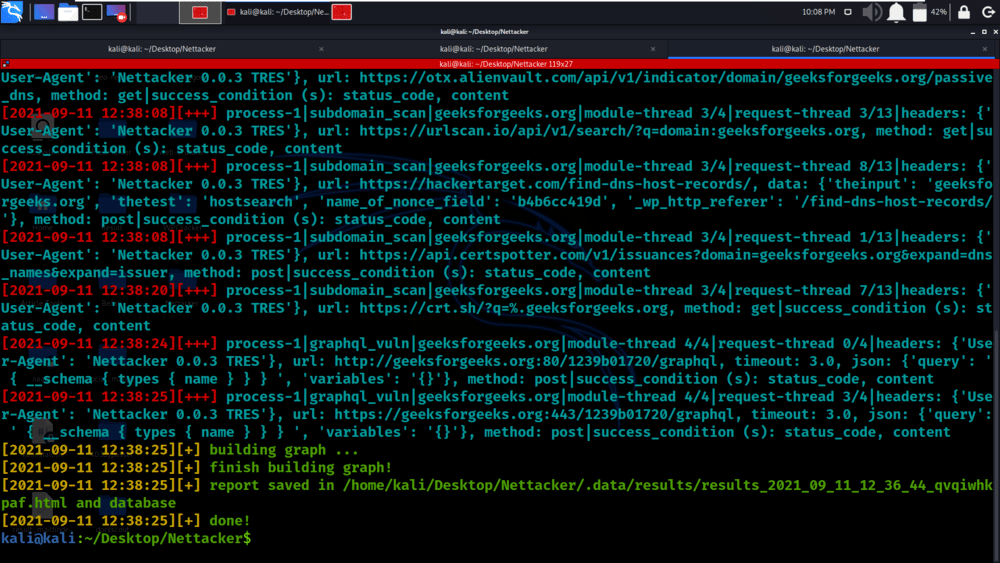

Ejemplo 5: Use el patrón * para seleccionar módulos

python3 nettacker.py -i geeksforgeeks.org -m *_vuln

Ejemplo 6: usar perfiles para usar todos los módulos dentro de un perfil dado

python3 nettacker.py -i geeksforgeeks.org –recopilación de información de perfil

Ejemplo 7 : use el proxy de calcetines para las conexiones salientes

python3 nettacker.py -i geeksforgeeks.org -m clickjacking_vuln -T 5 –socks-proxy calcetines://127.0.0.1:80

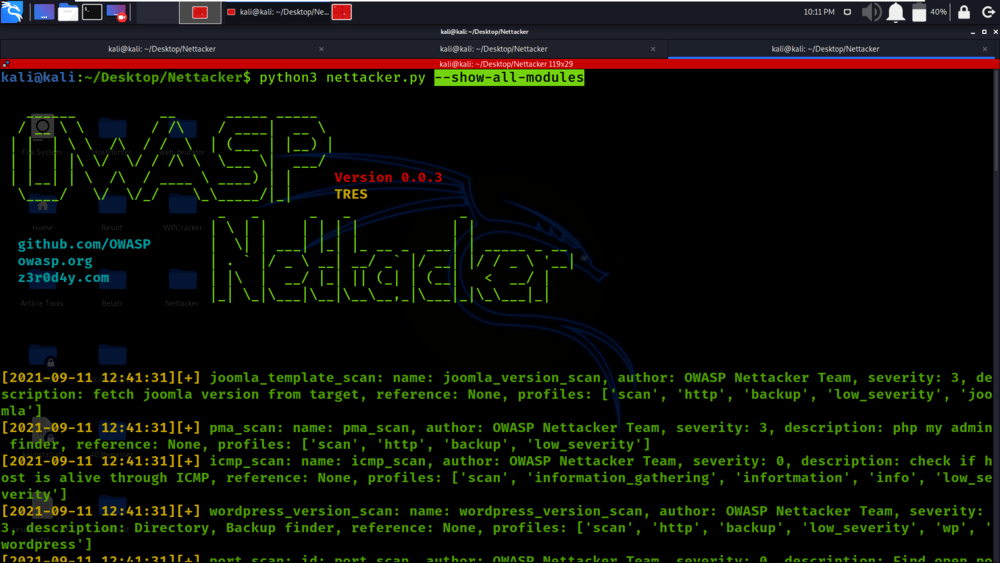

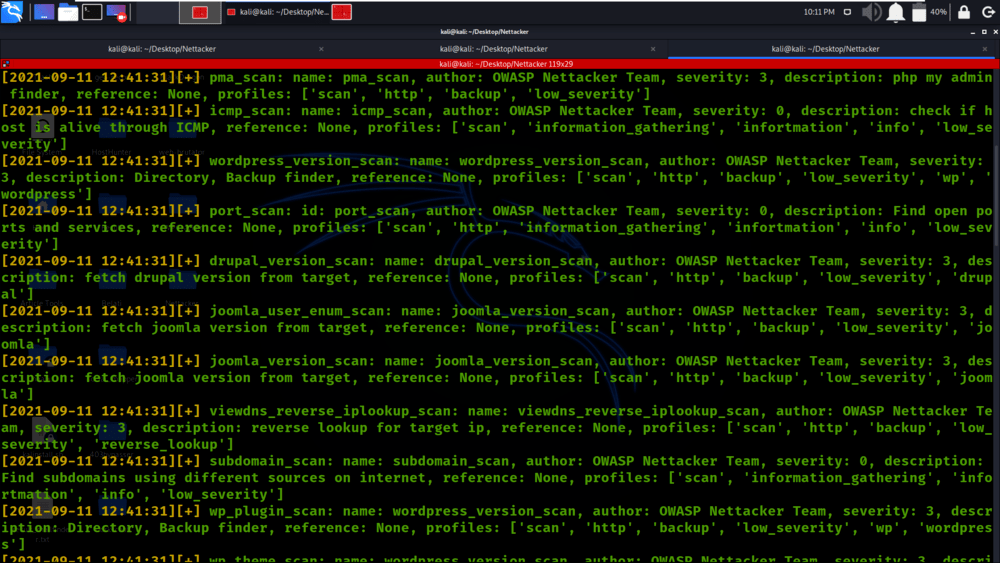

Ejemplo 8 : Obtener la lista de todos los módulos con detalles

python3 nettacker.py --show-all-modules

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA