En 2013, cuando se filtró al público el escándalo de la NSA (Agencia de Seguridad Nacional de los Estados Unidos) , las personas comenzaron a optar por los servicios que pueden brindarles una mayor privacidad para sus datos. Entre los servicios por los que optaron las personas, en particular para los correos electrónicos, se encontraban diferentes complementos y extensiones para sus navegadores. Curiosamente, entre los diversos complementos y extensiones que la gente comenzó a usar, había dos programas principales que eran los únicos responsables de la seguridad completa del correo electrónico que la gente necesitaba. Uno era S/MIME que veremos más adelante y el otro era PGP .

Como se dijo, PGP (Pretty Good Privacy) , es un programa popular que se utiliza para brindar servicios de confidencialidad y autenticación para correo electrónico y almacenamiento de archivos. Fue diseñado por Phil Zimmermann en 1991. Lo diseñó de tal manera que los mejores algoritmos criptográficos como RSA, intercambio de claves Diffie-Hellman, DSS se utilizan para el cifrado de clave pública (o) cifrado asimétrico; CAST-128, 3DES, IDEA se utilizan para el cifrado simétrico y SHA-1 se utiliza para fines de hashing. El software PGP es de código abierto y no depende ni del SO (Sistema Operativo) ni del procesador. La aplicación se basa en unos pocos comandos que son muy fáciles de usar.

Los siguientes son los servicios que ofrece PGP:

1. Authentication 2. Confidentiality 3. Compression 4. Email Compatibility 5. Segmentation

En este artículo, veremos sobre Autenticación y Confidencialidad.

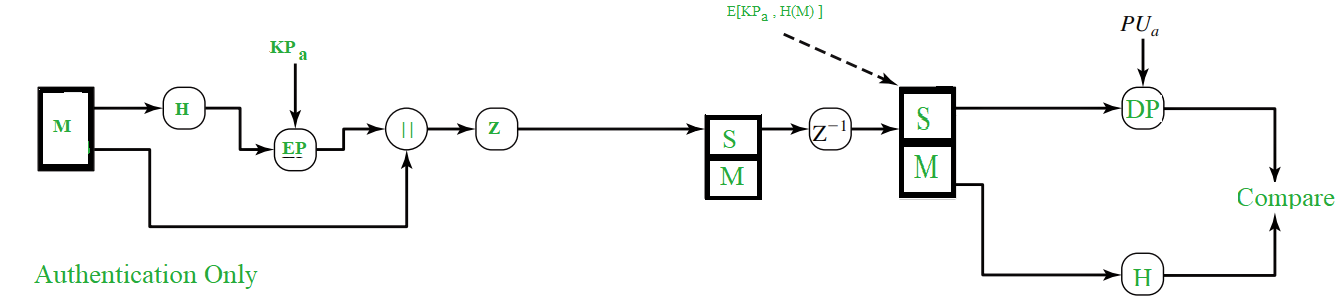

1. Autenticación:

La autenticación básicamente significa algo que se usa para validar algo como verdadero o real. Para iniciar sesión en algunos sitios, a veces damos nuestro nombre de cuenta y contraseña, que es un procedimiento de verificación de autenticación.

En el mundo del correo electrónico, verificar la autenticidad de un correo electrónico no es más que verificar si realmente proviene de la persona que dice . En los correos electrónicos, se debe verificar la autenticación, ya que hay algunas personas que falsifican los correos electrónicos o algunos correos no deseados y, a veces, esto puede causar muchos inconvenientes. El servicio de autenticación en PGP se proporciona de la siguiente manera:

Como se muestra en la figura anterior, la función hash (H) calcula el valor hash del mensaje. Para fines de hashing, se usa SHA-1 y produce un valor hash de salida de 160 bits . Luego, utilizando la clave privada del remitente (KP a ), se cifra y se denomina Firma digital . Luego, el mensaje se adjunta a la firma. Todo el proceso que sucedió hasta ahora, a veces se describe como firmar el mensaje . Luego, el mensaje se comprime para reducir la sobrecarga de transmisión y se envía al receptor.

En el extremo del receptor, los datos se descomprimen y se obtienen la firma del mensaje. Luego, la firma se descifra utilizando la clave pública del remitente (PU a ) y se obtiene el valor hash. El mensaje se pasa nuevamente a la función hash y su valor hash se calcula y obtiene.

Se comparan ambos valores, uno de la firma y otro de la salida reciente de la función hash, y si ambos son iguales, significa que el correo electrónico se envió realmente desde uno conocido y es legítimo; de lo contrario, significa que no es legítimo.

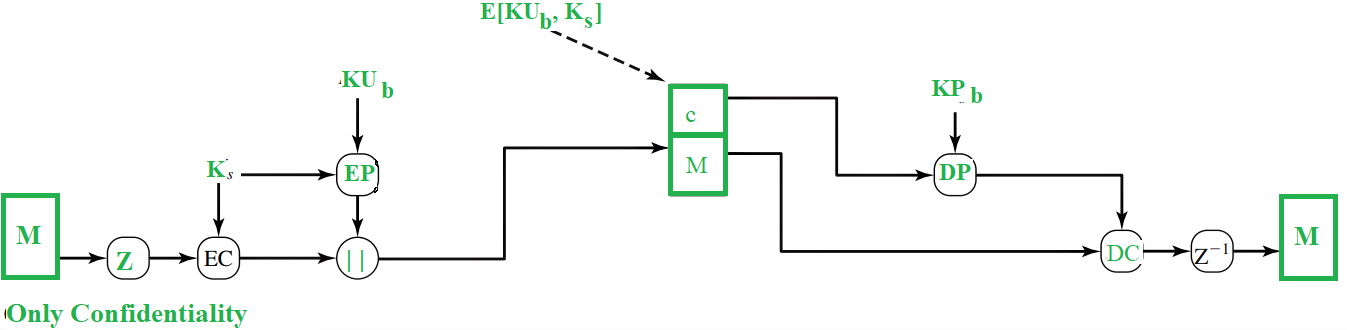

2. Confidencialidad:

a veces vemos algunos paquetes etiquetados como ‘Confidencial’, lo que significa que esos paquetes no están destinados a todas las personas y solo las personas seleccionadas pueden verlos. Lo mismo se aplica a la confidencialidad del correo electrónico también. Aquí, en el servicio de correo electrónico, solo el remitente y el receptor deben poder leer el mensaje, lo que significa que el contenido debe mantenerse en secreto para todas las demás personas, excepto para esos dos.

PGP proporciona ese servicio de Confidencialidad de la siguiente manera:

Primero se comprime el mensaje y se utiliza una clave de sesión de 128 bits (K s ), generada por el PGP, para cifrar el mensaje mediante cifrado simétrico. Luego, la clave de sesión (K s ) en sí misma se cifra mediante el cifrado de clave pública (EP) utilizando la clave pública del receptor (KU b ) . Ambas entidades cifradas ahora están concatenadas y enviadas al receptor.

Como puede ver, el mensaje original se comprimió y luego se cifró inicialmente y, por lo tanto, incluso si alguien pudiera controlar el tráfico, no puede leer el contenido ya que no está en una forma legible y solo puede leerlo si tenía la sesión. clave (Ks ) . Aunque la clave de sesión se transmite al receptor y, por lo tanto, está en el tráfico, está cifrada y solo la clave privada del receptor (KP b ) puede usarse para descifrarla y, por lo tanto, nuestro mensaje estaría completamente seguro.

Al final del receptor, la clave de sesión cifrada se descifra utilizando la clave privada del receptor (KPb ) y el mensaje se descifra con la clave de sesión obtenida. Luego, el mensaje se descomprime para obtener el mensaje original (M).

El algoritmo RSA se usa para el cifrado de clave pública y para el cifrado de clave simétrica, se usa CAST-128 (o IDEA o 3DES).

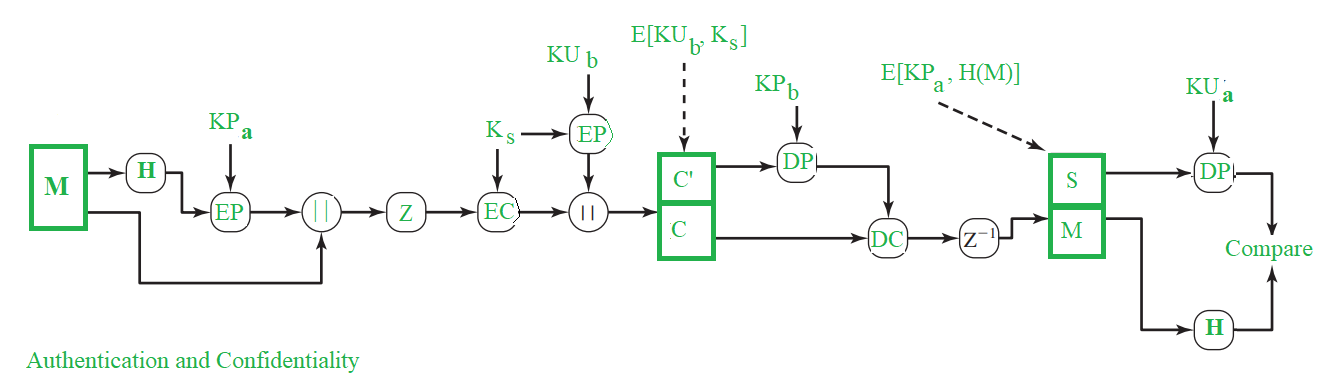

Prácticamente, los servicios de Autenticación y Confidencialidad se brindan en paralelo de la siguiente manera:

Nota:

M – Mensaje

H – Función hash

K s – Una clave de sesión aleatoria creada para fines de cifrado simétrico

DP – Algoritmo de descifrado de clave pública

EP – Algoritmo de cifrado de clave pública

DC – Algoritmo de cifrado asimétrico

EC – Algoritmo de cifrado simétrico

KP b – Un algoritmo privado clave del usuario B utilizada en el proceso de cifrado de clave pública

KP a – Una clave privada del usuario A utilizada en el proceso de cifrado de clave pública

PU a – Una clave pública del usuario A utilizada en el proceso de cifrado de clave pública

PU b – Una clave pública de usuario B utilizado en el proceso de cifrado de clave pública

|| – Concatenación

Z – Función de compresión

Z -1 – Función de descompresión

Publicación traducida automáticamente

Artículo escrito por tsp2121999 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA