Las vulnerabilidades de seguridad de PHP son un motivo importante de preocupación cuando se trata de aplicaciones web escritas en el lenguaje PHP, ya que la explotación exitosa de dichos defectos de seguridad puede dar lugar a varios ataques explotados regularmente. Por lo general, muchas vulnerabilidades no son difíciles de solucionar, pero encontrarlas en grandes bases de código podría ser un desafío sin las herramientas adecuadas. Entonces, para encontrar estas importantes fallas de seguridad, necesitamos un poderoso script automatizado. PHPvuln es un script automatizado desarrollado en el lenguaje Python. La herramienta PHPvuln verifica o prueba la lista masiva de archivos PHP para varios tipos de vulnerabilidades como LFI, XSS, exposición IP, etc. Al mismo tiempo, se prueban todas las vulnerabilidades y se genera un informe rápido con el punto de inserción de consulta maliciosa. o se muestra la ubicación del archivo. La herramienta PHPvuln es de código abierto y de uso gratuito.

Nota : asegúrese de tener Python instalado en su sistema, ya que esta es una herramienta basada en Python. Haga clic para verificar el proceso de instalación: Pasos de instalación de Python en Linux

Instalación de la herramienta PHPvuln en Kali Linux

Paso 1 : primero, verifique si el entorno de Python está establecido o no, use el siguiente comando.

python3

Paso 2 : Abra su terminal Kali Linux y muévase a Escritorio usando el siguiente comando.

cd Desktop

Paso 3 : ahora está en el escritorio, cree un nuevo directorio llamado PHPvuln usando el siguiente comando. En este directorio completaremos la instalación de la herramienta PHPvuln.

mkdir PHPvuln

Paso 4 : ahora cambie al directorio PHPvuln usando el siguiente comando.

cd PHPvuln

Paso 5 : Ahora tienes que instalar la herramienta. Tienes que clonar la herramienta desde Github.

git clone https://github.com/ecriminal/phpvuln.git

Paso 6 : La herramienta se ha descargado con éxito en el directorio PHPvuln. Ahora enumere el contenido de la herramienta usando el siguiente comando.

ls

Paso 7 : puede observar que se creó un nuevo directorio de la herramienta PHPvuln que se generó mientras estábamos instalando la herramienta. Ahora muévete a ese directorio usando el siguiente comando:

cd phpvuln

Paso 8 : Una vez más, para descubrir el contenido de la herramienta, use el siguiente comando.

ls

Paso 9 : descargue los paquetes necesarios para ejecutar la herramienta, use el siguiente comando.

pip3 install -r requirements.txt

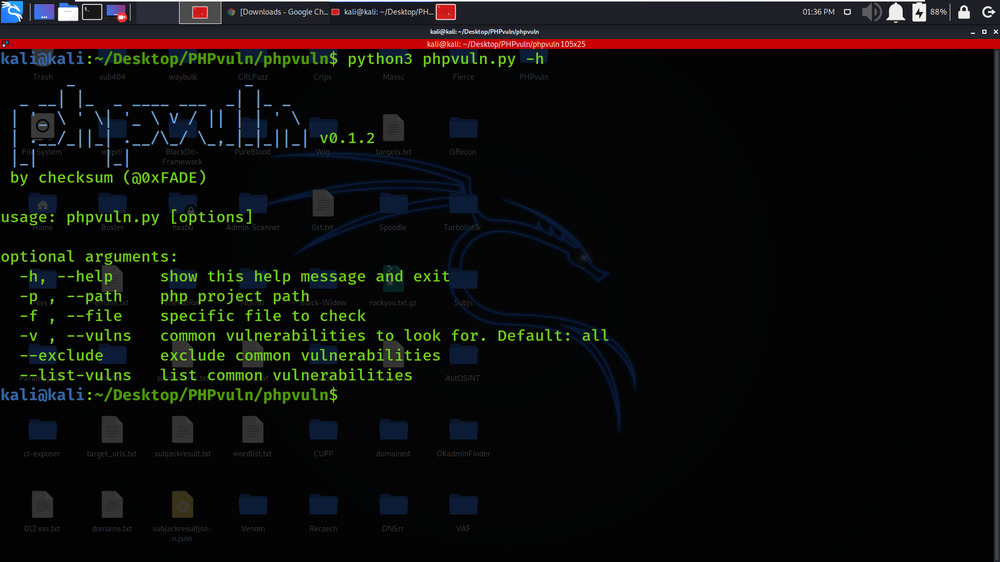

Paso 10 : Ahora que hemos terminado con nuestra instalación, use el siguiente comando para ver el índice de ayuda (da una mejor comprensión de la herramienta) de la herramienta.

python3 phpvuln.py -h

Trabajar con la herramienta PHPvuln en Kali Linux

Ejemplo 1: Lista de vulnerabilidades

python3 phpvuln.py --list-vuln

En este ejemplo, mostraremos la lista de vulnerabilidades disponibles que se pueden probar en archivos PHP.

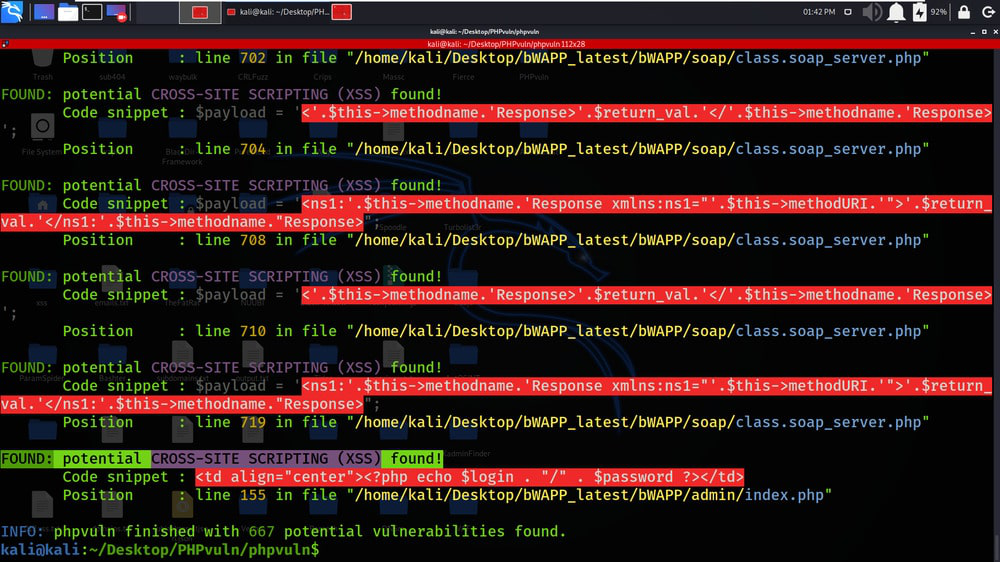

Ejemplo 2: Buscar vulnerabilidad

python3 phpvuln.py -p /home/kali/Desktop/bWAPP_latest/bWAPP/

1. En este ejemplo, probaremos los archivos PHP en busca de vulnerabilidades. En la siguiente captura de pantalla, tenemos los archivos PHP de Buggy Software que vamos a probar.

2. En la siguiente captura de pantalla, especificamos la ruta de los archivos PHP que se probarán.

3. En la siguiente captura de pantalla, tenemos las vulnerabilidades encontradas en los archivos PHP que hemos probado. Tenemos varios tipos de vulnerabilidades como XSS, IP Exposure, etc.

Ejemplo 3: Comprobación de vulnerabilidad específica

python3 phpvuln.py -p /home/kali/Desktop/bWAPP_latest/bWAPP/ -v xss

1. En este ejemplo, vamos a probar solo la vulnerabilidad XSS, ya que en el ejemplo anterior, la herramienta ha probado todas las vulnerabilidades. Hemos utilizado la etiqueta -v para especificar el tipo de vulnerabilidad que solo se probará.

2. En la siguiente captura de pantalla, tenemos archivos vulnerables y el fragmento de código donde se detecta la vulnerabilidad XSS.

Publicación traducida automáticamente

Artículo escrito por gauravgandal y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA