El cibercrimen se define en palabras sencillas como un delito que se comete en línea. Aquí, el medio utilizado para delinquir de forma digital es la computadora, la red, internet o cualquier dispositivo electrónico. Los principales objetivos del ciberdelito son los usuarios del sistema, los sitios web, la difamación de empresas, la obtención de dinero, etc. Las actividades de los ciberdelincuentes son:

- Propaga virus y malware para dañar las computadoras y los datos confidenciales.

- Ataca una computadora para llegar a la computadora objetivo o de la víctima a través de la red.

- Hackea el sistema de la víctima y roba información confidencial de los datos del usuario.

- Obtener acceso no autorizado a las cuentas de los usuarios.

- Allanando caminos para estafas y fraudes en línea.

- Genere ganancias vendiendo o bloqueando datos cruciales.

A medida que se implementan las tecnologías más nuevas, los delitos cibernéticos también aumentan. El cibercrimen cubre ataques como descargas ilegales, fraudes con tarjetas de crédito, ciberacoso, phishing, creación y distribución de virus, spam, etc.

Suplantación de identidad del delito cibernético

El phishing es uno de los tipos de ciberataques. El phishing obtuvo su nombre de “phish”, que significa pez. Es un fenómeno común poner cebo para que los peces queden atrapados. Del mismo modo, el phishing funciona. Es una forma poco ética de engañar al usuario o víctima para que haga clic en sitios dañinos. El atacante crea el sitio dañino de tal manera que la víctima siente que es un sitio auténtico y, por lo tanto, cae presa de él. El modo más común de phishing es enviar correos electrónicos no deseados que parecen ser auténticos y, por lo tanto, quitarle todas las credenciales a la víctima. El motivo principal del atacante detrás del phishing es obtener información confidencial como

- Clave

- Detalles de la tarjeta de crédito

- Números de seguridad social

- Fecha de nacimiento

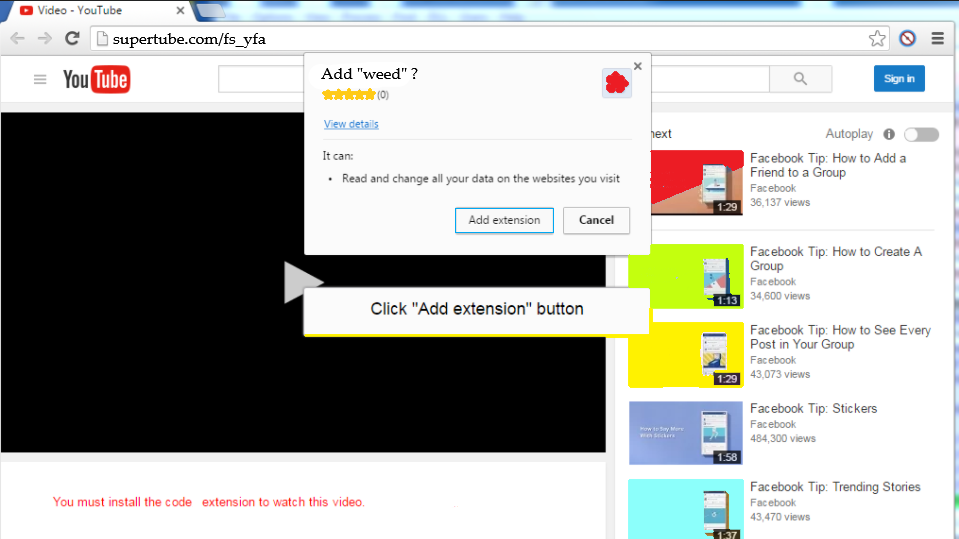

El atacante utiliza esta información para atacar aún más al usuario y hacerse pasar por el usuario y provocar el robo de datos. El tipo más común de ataque de phishing ocurre a través del correo electrónico. Se engaña a las víctimas de phishing para que revelen información que creen que debería mantenerse en privado. El logotipo original del correo electrónico se utiliza para hacer creer al usuario que, de hecho, es el correo electrónico original. Pero si miramos detenidamente los detalles, encontraremos que la URL o la dirección web no es auténtica. Entendamos este concepto con la ayuda de un ejemplo:

En este ejemplo, la mayoría de la gente cree que es YouTube con solo mirar el icono rojo. Entonces, pensando en YouTube como una plataforma segura, los usuarios hacen clic en la extensión sin sospechar. Pero si miramos detenidamente, podemos ver que la URL es supertube.com y no youtube.com. En segundo lugar, YouTube nunca solicita agregar extensiones para ver ningún video. La tercera cosa es que el nombre de la extensión en sí mismo es lo suficientemente extraño como para generar dudas sobre su credibilidad.

Tipos de ataques de phishing

Hay varios tipos de ataques de phishing que se enumeran a continuación:

- Phishing de correo electrónico: el tipo más común en el que se engaña a los usuarios para que hagan clic en correos electrónicos no deseados no verificados y filtren datos secretos. Los piratas informáticos se hacen pasar por una identidad legítima y envían correos electrónicos a víctimas masivas. En general, el objetivo del atacante es obtener datos personales como datos bancarios, número de tarjeta de crédito, identificación de usuario y contraseña de cualquier sitio web de compras en línea, instalar malware, etc. Después de obtener la información personal, utilizan esta información para robar dinero. de la cuenta del usuario o dañar el sistema de destino, etc.

- Spear Phishing: en este tipo de ataque de phishing, se apunta a un usuario en particular (organización o individuo). En este método, el atacante primero obtiene la información completa del objetivo y luego envía correos electrónicos maliciosos a su bandeja de entrada para atraparlo para que escriba datos confidenciales. Por ejemplo, el atacante apunta a alguien (supongamos que es un empleado del departamento de finanzas de alguna organización), y luego el atacante pretende ser como el gerente de ese empleado y luego solicita información personal o transfiere una gran suma de dinero. Es el ataque más exitoso.

- Whaling: Whaling es como el spear-phishing pero el objetivo principal es el jefe de la empresa, como el CEO, CFO, etc. Se envía un correo electrónico presurizado a dichos ejecutivos para que no tengan mucho tiempo para pensar, por lo tanto siendo presa del phishing.

- Smishing: en este tipo de ataque de phishing, el medio del ataque de phishing es SMS. Funciona de manera similar al phishing por correo electrónico. Los mensajes de texto SMS se envían a las víctimas que contienen enlaces a sitios web phishing o invitan a las víctimas a llamar a un número de teléfono o contactar al remitente utilizando el correo electrónico dado. Luego, se invita a la víctima a ingresar su información personal, como datos bancarios, información de tarjeta de crédito, identificación de usuario/contraseña, etc. Luego, al usar esta información, el atacante daña a la víctima.

- Vishing: También se conoce como phishing de voz. En este método, el atacante llama a la víctima utilizando la suplantación de identidad de llamadas moderna para convencer a la víctima de que la llamada proviene de una fuente confiable. Los atacantes también usan IVR para dificultar que las autoridades legales rastreen al atacante. Generalmente se usa para robar números de tarjetas de crédito o algunos datos confidenciales de la víctima.

- Clone Phishing: en este tipo de ataque de phishing, el atacante copia los mensajes de correo electrónico que se enviaron desde una fuente confiable y luego altera la información agregando un enlace que redirige a la víctima a un sitio web malicioso o falso. Ahora el atacante envía este correo a una mayor cantidad de usuarios y luego espera a ver quién hace clic en el archivo adjunto que se envió en el correo electrónico. Se propaga a través de los contactos del usuario que ha hecho clic en el archivo adjunto.

¿Cómo se produce el phishing?

Los ataques de phishing más comunes incluyen:

- Hacer clic en un archivo o archivo adjunto desconocido: aquí, el atacante envía deliberadamente un archivo misterioso a la víctima, cuando la víctima abre el archivo, se inyecta malware en su sistema o solicita al usuario que ingrese datos confidenciales.

- Uso de un punto de acceso wifi abierto o gratuito: esta es una forma muy sencilla de obtener información confidencial del usuario atrayéndolo brindándole wifi gratuito. El propietario de wifi puede controlar los datos del usuario sin que el usuario sea consciente de ello.

- Responder a requests de redes sociales: esto comúnmente incluye ingeniería social. Aceptar requests de amistad desconocidas y luego, por error, filtrar datos secretos es el error más común que cometen los usuarios ingenuos.

- Hacer clic en enlaces o anuncios no autenticados: se han creado deliberadamente enlaces no autenticados que conducen a un sitio web phishing que engaña al usuario para que escriba datos confidenciales.

¿Cómo distinguir entre un sitio web falso y un sitio web real?

Para distinguir entre un sitio web falso y un sitio web real, recuerde siempre los siguientes puntos:

- Verifique la URL del sitio web: un sitio web bueno y legal siempre utiliza un medio seguro para protegerse de las amenazas en línea. Por lo tanto, cuando vea por primera vez un enlace a un sitio web, siempre verifique el comienzo del sitio web. Eso significa que si un sitio web se inicia con https://, entonces el sitio web es seguro porque en https:// denota seguro, lo que significa que el sitio web utiliza cifrado para transferir datos, protegiéndolo de los piratas informáticos. Si un sitio web utiliza http://, no se garantiza que el sitio web sea seguro. Por lo tanto, se recomienda no visitar sitios web HTTP, ya que no son seguros.

- Verifique el nombre de dominio del sitio web: los atacantes generalmente crean un sitio web cuya dirección es la imitación de grandes marcas o empresas como www.amazon.com/order_id=23. Si nos fijamos bien, podemos ver que es una web falsa ya que la ortografía de Amazon está mal, así se escribe amazon. Así que es un sitio web phishing. Así que tenga cuidado con este tipo de sitios web.

- Busque el diseño del sitio: si abre un sitio web desde el enlace, preste atención al diseño del sitio. Aunque el atacante trata de imitar al original tanto como sea posible, todavía les faltan algunos lugares. Entonces, si ve algo mal, entonces eso podría ser un signo del sitio web falso. Por ejemplo, www.sugarcube.com/facebook, cuando abrimos esta URL, la página abierta se clona en la página real de Facebook, pero es un sitio web falso. El enlace original de Facebook es www.facebook.com.

- Verifique las páginas web disponibles: un sitio web falso no contiene todas las páginas web que están presentes en el sitio web original. Entonces, cuando encuentre sitios web falsos, abra la opción (enlaces) presente en ese sitio web. Si solo muestran una página de inicio de sesión, entonces el sitio web es falso.

¿Cómo mantenerse protegido contra el phishing?

Hasta ahora, hemos visto cómo un usuario se vuelve tan vulnerable debido al phishing. Pero con las debidas precauciones, uno puede evitar este tipo de estafas. A continuación, se enumeran las formas de proteger a los usuarios contra los ataques de phishing:

- Descargue el software solo de fuentes autorizadas.

- Nunca comparta sus datos privados con enlaces desconocidos.

- Compruebe siempre la URL de los sitios web para evitar este tipo de ataques.

- Si recibe un correo electrónico de una fuente conocida pero ese correo electrónico parece sospechoso, comuníquese con la fuente con un nuevo correo electrónico en lugar de usar la opción de respuesta.

- Trate de evitar publicar su información personal como números de teléfono, direcciones, etc. en las redes sociales.

- Use herramientas de detección de phishing para monitorear los sitios web que están diseñados y contienen contenido no auténtico.

- Intenta evitar el wifi gratuito.

- Mantén tu sistema actualizado.

- Mantenga activado el cortafuegos del sistema.

Publicación traducida automáticamente

Artículo escrito por abhijithoyur y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA