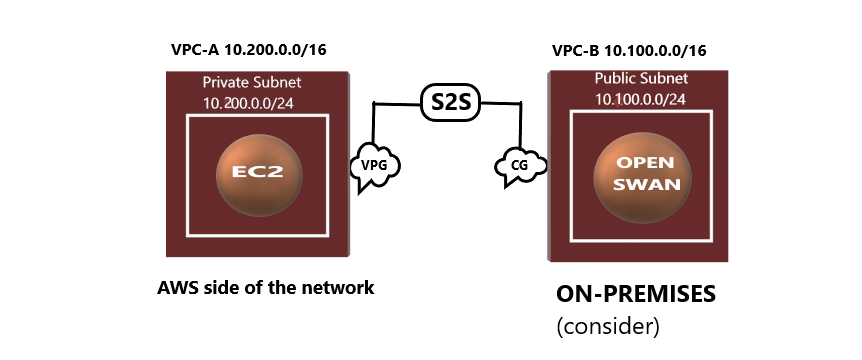

Site-to-Site VPN ayuda a los clientes a conectarse desde su propia red local a la red lateral de AWS y configurar el enrutamiento para pasar el tráfico a través de la conexión a la red de destino. Como no tenemos una configuración local, en este artículo tendremos dos VPC diferentes en dos regiones diferentes y asumiremos una configuración local con una configuración de software de swan abierta.

Nuestro principal objetivo es acceder a la subred privada a través de la subred pública de la configuración del software Open swan.

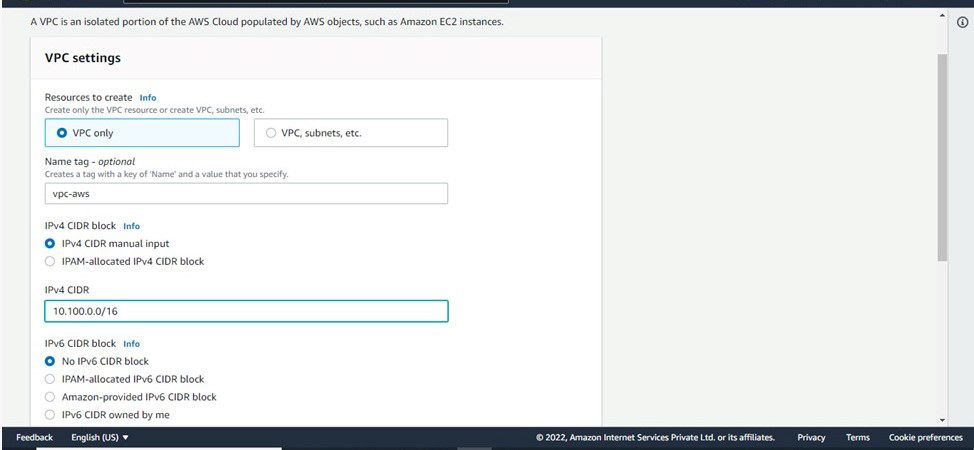

Paso 1: inicie sesión en su cuenta de AWS >> Elija una región (aquí he elegido la región de Mumbai) >> En la página de la consola, busque lo siguiente:

VPC >> Ir a la página de VPC >> Haga clic en crear VPC >> Haga clic en VPC solamente >> Asigne un nombre a su VPC (nombre-vpc-aws),

Rango CIDR de IPv4

Aquí le hemos dado 10.100.0.0/16), Tenancy-default>>Haga clic en crear VPC .

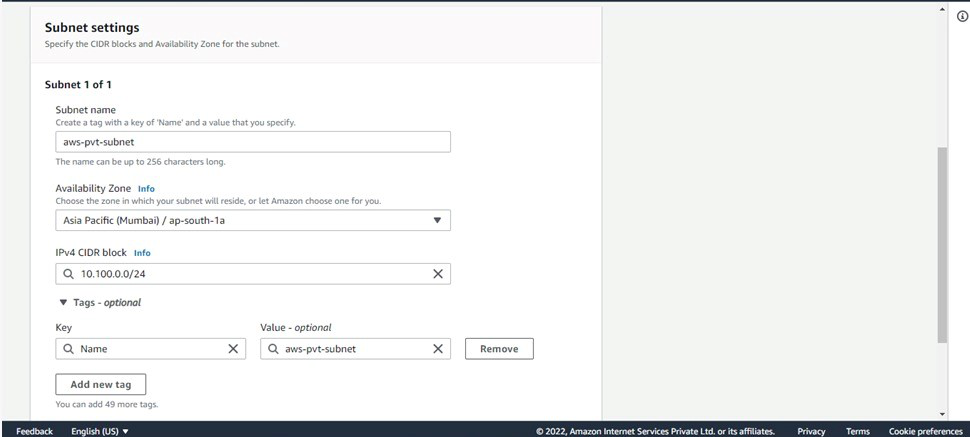

Paso 2: cree una subred privada debajo de ella. Para esa búsqueda, subred>>Haga clic en crear subred>>Complete los detalles (elija la VPC creada arriba, proporcione un nombre, zona de disponibilidad, rango CIDR-10.100.0.0/24)> >Haga clic en crear una subred .

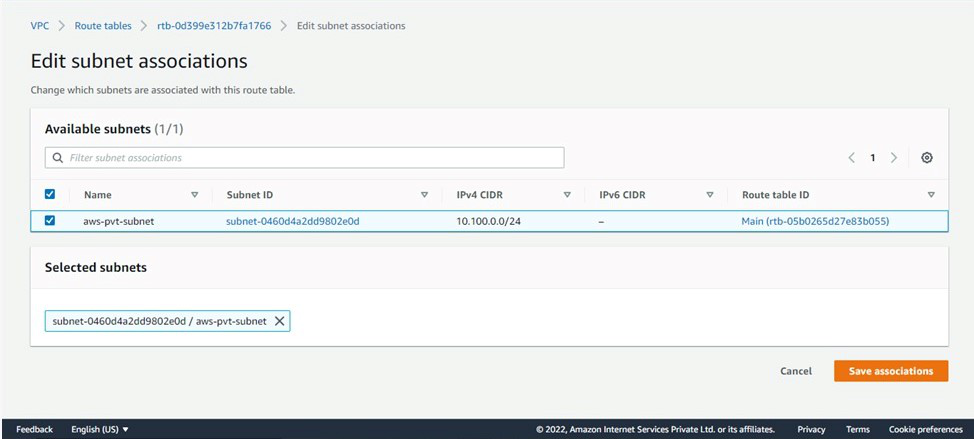

Paso 3: Vaya a la tabla de rutas>>Haga clic en crear ruta>>Complete los detalles (Déle un nombre y elija la VPC creada en el paso 1)>>Haga clic en crear.

Paso 4: Asociar la tabla de rutas con la subred: seleccione la tabla de rutas -> Asociaciones de subred -> Editar asociaciones de subred -> Seleccione la subred creada anteriormente -> Guardar .

Paso 5: Ahora inicie una instancia EC2 >> Vaya a la instancia EC2 >> Haga clic en Iniciar una instancia >> Complete los detalles (Tipo: t2.micro, Almacenamiento: Predeterminado, Etiquetas – Nombre: dé un nombre, Seguridad: Déle de acuerdo con sus requisitos, Keypair: su par de claves existente o cree uno nuevo si no tiene un par de claves existente >> Instancia de lanzamiento .

Los pasos anteriores forman la red lateral de AWS

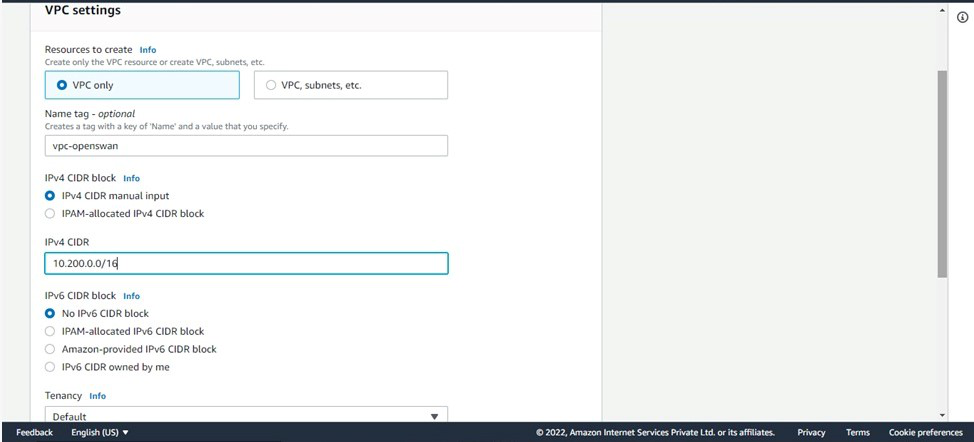

Paso 6: Vaya a otras regiones (diferentes a la anterior) >> Luego cree una VPC como se menciona en el Paso 1 (Déle CIDR -10.200.0.0/16)

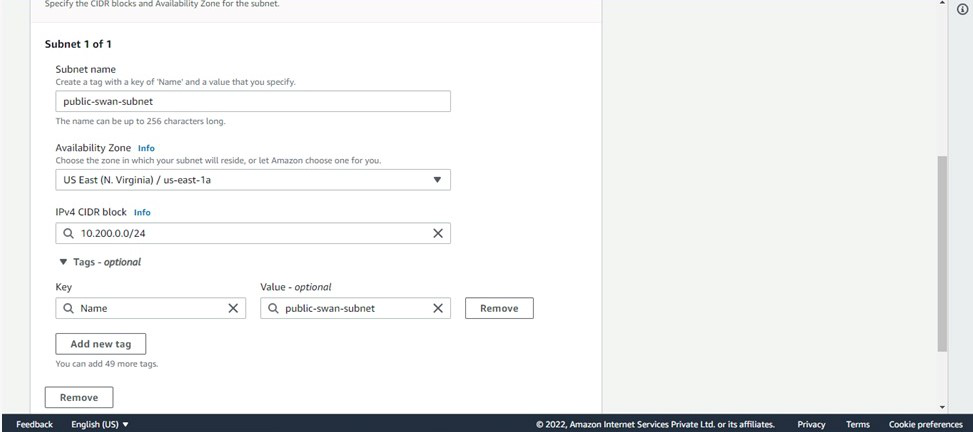

Paso 7: cree una subred pública debajo de ella. Para esa búsqueda, subred>>Haga clic en crear subred>>Complete los detalles (elija la VPC creada arriba, proporcione un nombre, zona de disponibilidad, rango CIDR-10.200.0.0/24)> >Haga clic en crear una subred .

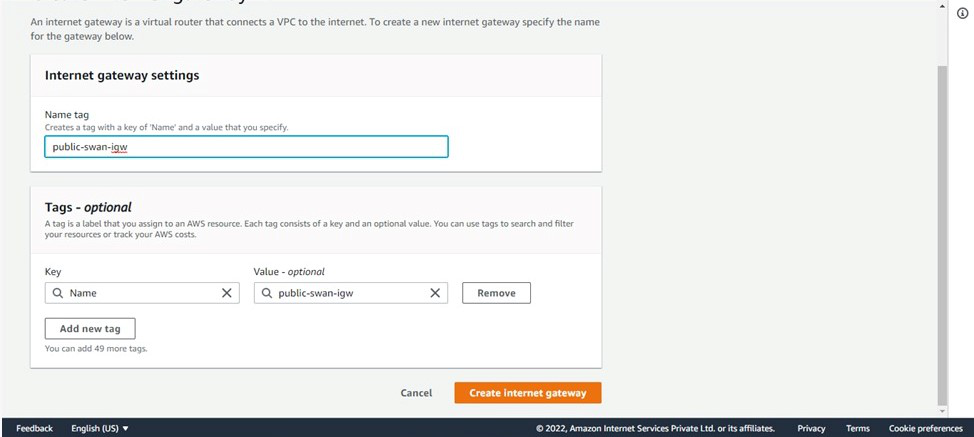

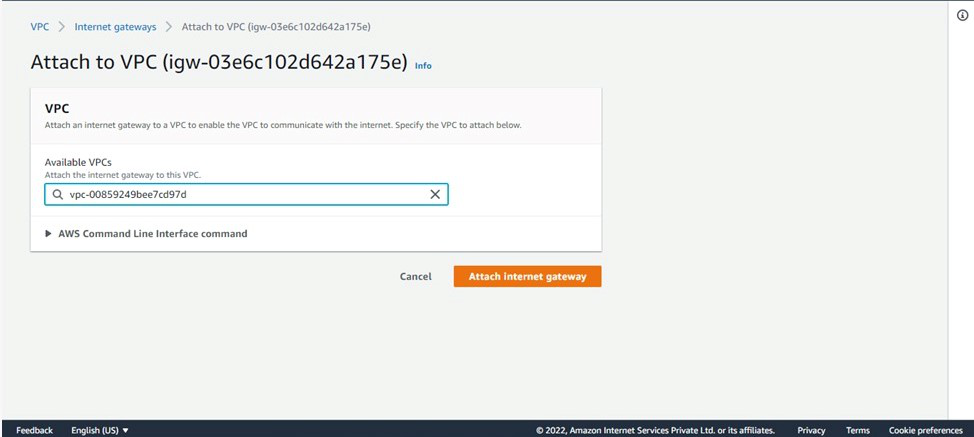

Paso 8: dado que es una subred pública, tendrá acceso a Internet, por lo que necesitamos una puerta de enlace a Internet. Vaya a la puerta de enlace de Internet, haga clic en crear puerta de enlace de Internet>> Déle un nombre y cree>> haga clic en la puerta de enlace creada (Acciones-> adjuntar con vpc-> proporcione la VPC creada anteriormente).

Paso 9: Vaya a la tabla de rutas>>Haga clic en crear ruta>>Complete los detalles (Déle un nombre y elija la VPC creada en el paso 6)>>Haga clic en crear .

Paso 10: agregue una entrada de ruta para la puerta de enlace de Internet: seleccione Tabla de rutas -> Vaya a Rutas -> Haga clic en Editar rutas -> Agregar ruta (proporcione la puerta de enlace de Internet creada) -> Guardar .

Asocie la tabla de rutas con la subred: seleccione Tabla de rutas -> Asociaciones de subred -> Editar asociaciones de subred -> Seleccione la subred creada anteriormente -> Guardar .

Paso 11: Ahora inicie una instancia EC2 >> Vaya a la instancia EC2 >> Haga clic en Iniciar una instancia >> Complete los detalles (Tipo: t2.micro, Almacenamiento: Predeterminado, Etiquetas – Nombre: proporcione un nombre, Seguridad: Permitir puerto 22 para su propia IP y Todo TCP e ICMP-IPv4 de las fuentes, Keypair: su par de claves existente o cree uno nuevo si no tiene un par de claves existente>>Iniciar instancia.

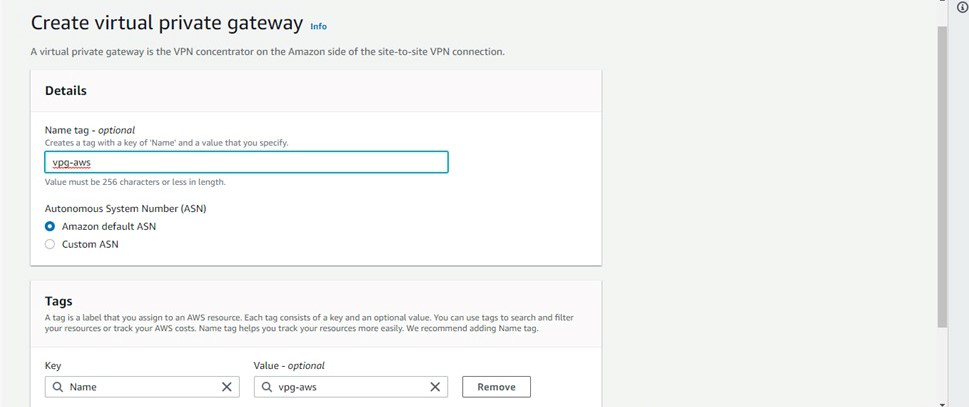

Paso 12: Ahora, para crear una puerta de enlace privada virtual>> Buscar puerta de enlace privada virtual>>Haga clic en crear VPG>>(Déle un nombre).

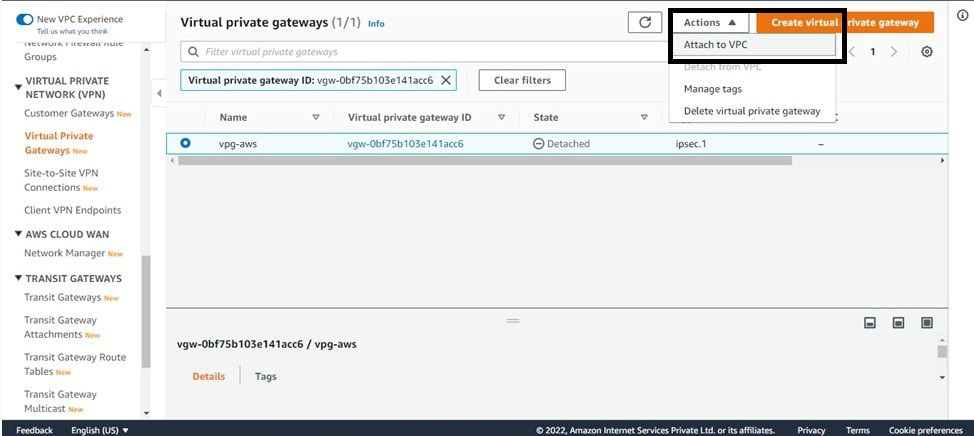

Paso 13: Ahora vaya a acciones>>Adjuntar VPC>>Elija VPC-aws (VPC con subred privada).

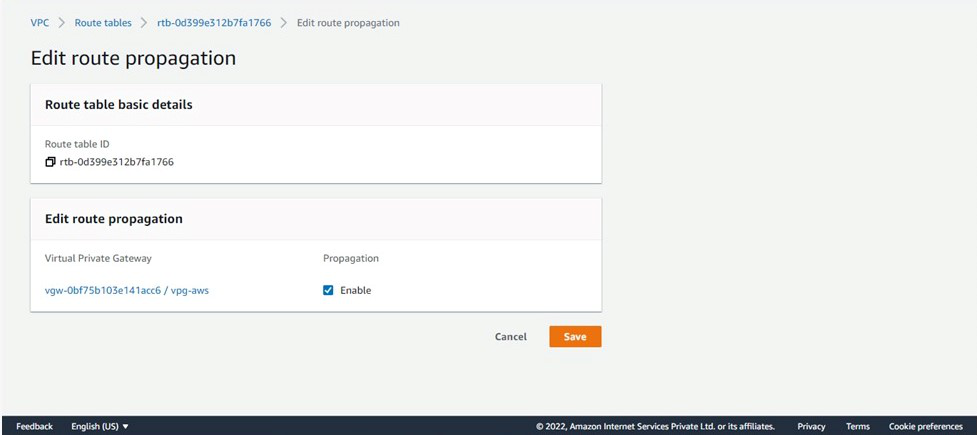

Paso 14: vaya a la tabla de enrutamiento>>Haga clic en editar propagación de ruta>>Habilite en su puerta de enlace privada virtual en todas las tablas de enrutamiento creadas para ambos vpc.

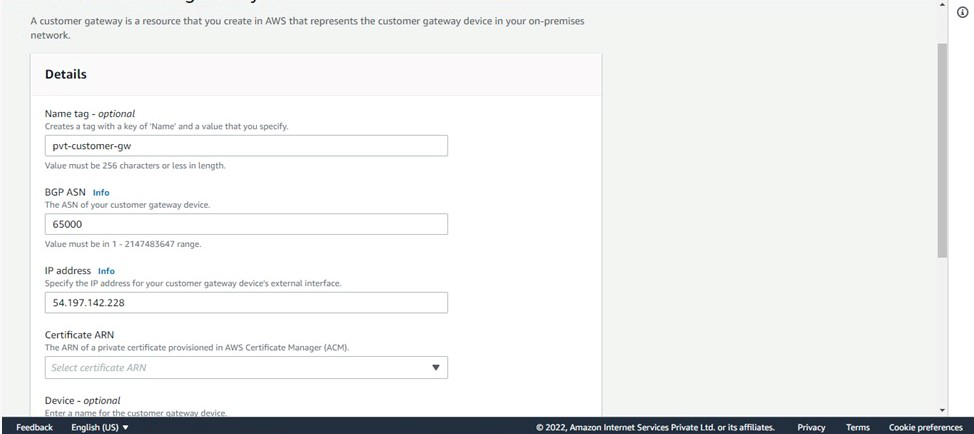

Paso 15: Ahora, para crear la puerta de enlace del cliente>>Ir a la puerta de enlace del cliente>>Hacer clic en crear CGW>>Dar nombre, dar la dirección IP como IP pública de la instancia que lanzó con la subred pública>>Seleccionar el enrutamiento como estático-Mantener todo lo demás como es>>clic en crear.

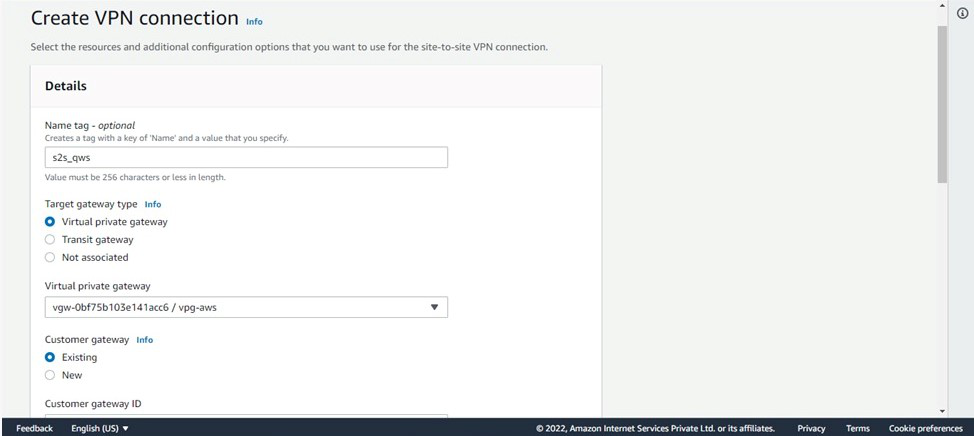

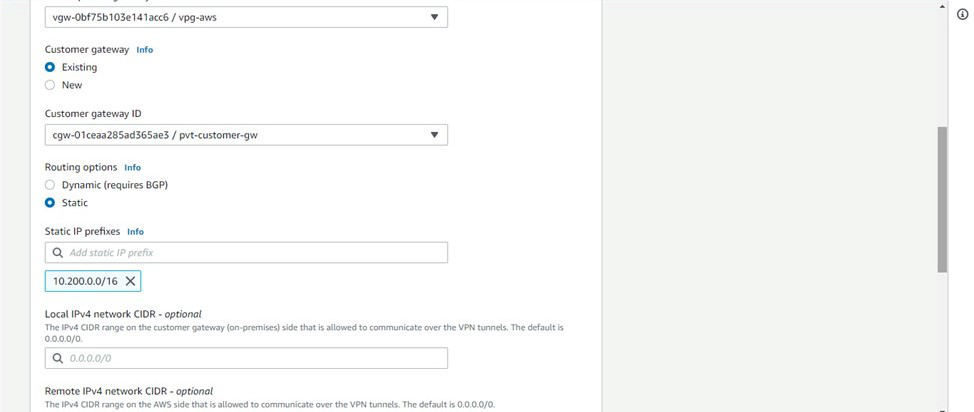

Paso 16: Para crear una conexión de sitio a sitio: Vaya a Conexiones de VPN de sitio a sitio>>Haga clic en crear VPN (Proporcione un nombre, Puerta de enlace de destino-Puerta de enlace privada virtual (Proporcione la VPG creada anteriormente), Puerta de enlace del cliente-Existente (Proporcione el CG que creó anteriormente), opción de enrutamiento estática) mantenga todos los demás como están y cree .

Espere hasta que el estado esté disponible. Después de que esté disponible.

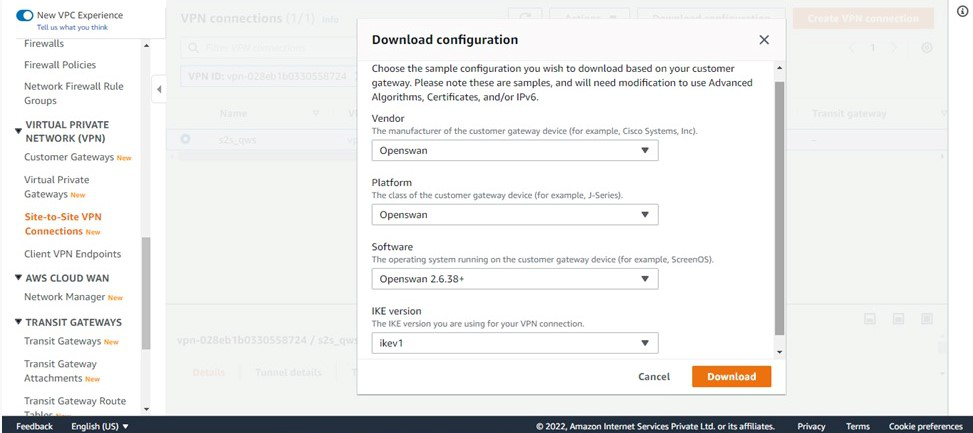

Paso 17: Descargue la configuración (seleccione el proveedor como Openswan).

Paso 18: Ahora SSH en su instancia creada con una subred pública:

Ejecute los siguientes comandos:

->$ sudo su

->Install openswan: $ yum install openswan –y

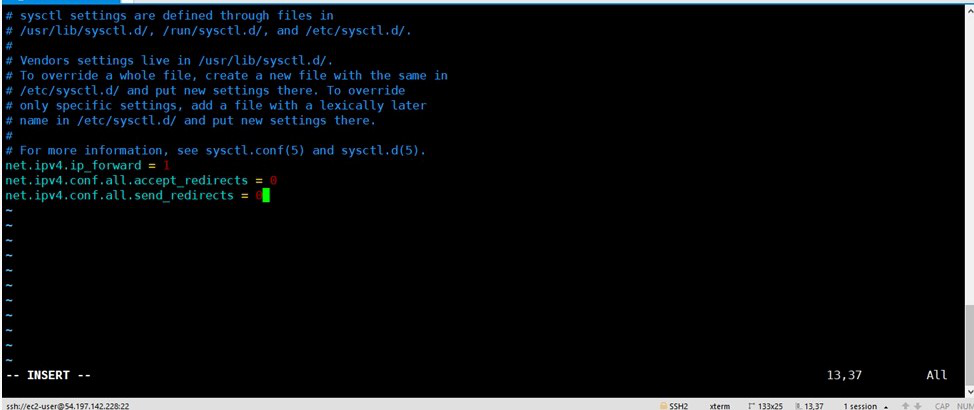

->Go to- vim /etc/sysctl.conf and update

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

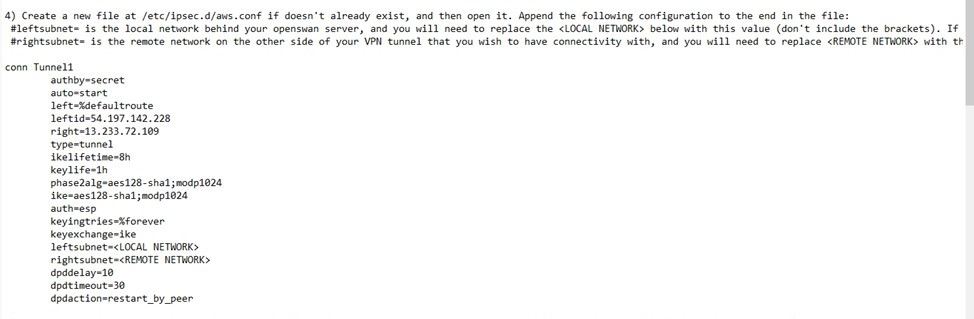

->Restart service Network- $ service network restart ->Create a file /etc/ipsec.d/aws.conf ->Inside that file paste the conn Tunnel1 details from downloaded configuration file.

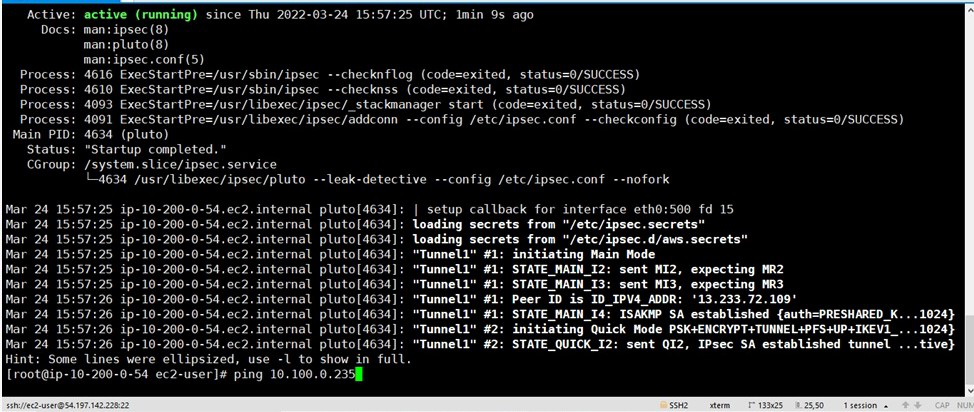

(IMPORTANT- Remove auth=esp line, Replace leftsubnet=Customer end VPC CIDR range and rightsubnet=AWS side VPC CIDR) -> Create another file /etc/ipsec.d/aws.secrets in that paste the key file present in configuration(In IPSEC Tunnel 1 5th point) -> start IPSEC service- $ systemctl start ipsec -> Check status of ipsec - $ systemctl status ipsec

Ahora debe hacer ping a la instancia privada desde la instancia de swan abierta. Dé el comando: haga ping a «la IP privada de la instancia». Si obtiene una respuesta, la configuración se realizó correctamente.

Podrá hacer ping.

Publicación traducida automáticamente

Artículo escrito por sitalpanigrahi87 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA