Ataque de amplificación de DNS:

en este artículo, aprenderemos sobre el ataque de amplificación de DNS y cómo se puede prevenir.

Un ataque de amplificación de DNS (sistema de nombres de dominio) es básicamente un tipo de ataque DDoS (denegación de servicio). Utiliza diferentes tecnologías para atacar la red deshabilitándola y no permitiendo que los usuarios legítimos la usen.

Para lanzar un ataque de amplificación de DNS, el atacante replica los dominios y envía una gran cantidad de consultas de DNS al servidor, lo que hace que el servidor envíe todos los registros de las respuestas de las consultas al atacante, que luego obtiene acceso a través de la red. Por ejemplo, si el atacante genera 10 MB de consultas de DNS, el servidor devuelve alrededor de 1 TB de respuestas a esas consultas.

Después de eso, los servidores se vuelven tan ocupados en el manejo de las consultas y el tráfico que no pueden solicitar ningún otro servicio de los usuarios legítimos y el atacante finalmente hace lo suyo como denegación de servicio.

ATAQUE DE AMPLIFICACIÓN DE DNS

Amplificación de DNS:

- Los atacantes obtienen acceso a todos los servidores de la red para inundar el servidor con una gran cantidad de tráfico y consultas para evitar que los usuarios legítimos usen el sitio.

- La principal técnica ninja que utilizan los atacantes en este ataque es enviar una solicitud de búsqueda de DNS para abrir el servidor con la dirección de origen que se falsificará con la dirección de destino.

- Cuando el servidor envía la respuesta a las consultas del atacante, se envía directamente al sitio de destino. Luego, los atacantes envían más requests al servidor en ese sitio, lo que produce una multiplicación de más requests, lo que se denomina efecto de amplificación.

- El atacante puede aumentar el tráfico en el sitio de destino al aumentar el tamaño de la respuesta considerablemente que las requests.

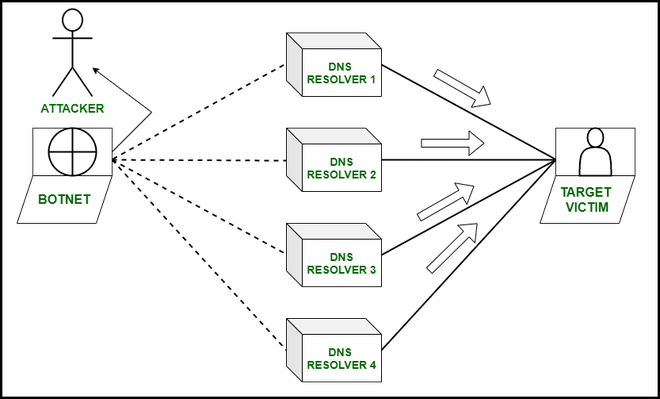

- Los atacantes usan una red de bots para producir una gran cantidad de direcciones DNS con consultas de ID falsificadas que les ayudan a crear una gran cantidad de tráfico con muy poco esfuerzo.

- A veces, es muy difícil evitar tales ataques de amplificación porque los servidores envían información legítima a los atacantes.

Pasos en un ataque DNS:

- El atacante utiliza un sitio de destino para enviar UDP (protocolo de datagramas de usuario) para enviar paquetes con suplantación de direcciones IP que se relacionan con la dirección IP real de la víctima (objetivo).

- Los paquetes UDP envían requests con el tipo de argumento «ANY» para recibir una gran cantidad de respuestas de tráfico para mantener el servidor ocupado.

- El sistema de resolución de DNS del servidor envía respuestas de las consultas del atacante, que a su vez es un mayor número de respuestas a las direcciones falsificadas.

- Las direcciones IP falsificadas reciben esas respuestas con una gran cantidad de tráfico, lo que resulta en una denegación de servicio.

Mitigación de ataques DNS:

- El uso de servicios de mitigación de terceros ayuda mucho a prevenir y resolver ataques de DNS.

- El uso de firewall activo de DNS y servicios de detección de malware ayuda a detectar estos ataques con anticipación y desempeña un papel importante en la prevención de los mismos.

- Configurar los servidores de red para manejar las requests de DNS solo desde dentro de un determinado grupo permitido de personas.

- Reducir la cantidad de resolutores de DNS ayudará a responder las consultas de DNS solo desde dentro de la organización y fuentes confiables, lo que reduce el riesgo de cualquier ataque de amplificación.

- La verificación de la IP de origen de las direcciones IP falsificadas ayuda a rechazar el tráfico de bots desconocidos que pueden poner en peligro todo el servidor DNS. Ayuda a eliminar todas las vulnerabilidades al no permitir que direcciones IP desconocidas participen para producir ningún ataque DDoS más adelante.