Un troyano bancario es una pieza de malware que se utiliza principalmente para robar credenciales bancarias mediante la instalación remota de software malicioso en el sistema informático de la víctima. Los troyanos bancarios se adaptan a tipos específicos de computadoras y pueden usar el registro de Windows para la instalación. En la computadora infectada, aparecerá un ícono en la barra de tareas, lo que distraerá la atención de la tarea original del usuario para engañarlo para que proporcione las credenciales de inicio de sesión de su cuenta bancaria.

Los troyanos que afectan a las instituciones financieras a menudo se denominan » malware » o «tipo de virus de malware». Este artículo tiene como objetivo familiarizar a los lectores con estos términos y describir cómo compensan el riesgo por la recompensa cuando roban información personal o amenazan a los usuarios objetivo.

Debido a su naturaleza como troyano bancario, los ciberdelincuentes suelen utilizar Citadel para descargar otros tipos de malware en el equipo host y evitar que los detecte un programa antivirus . Ciertas formas de Citadel pueden infectar una computadora host a través de vulnerabilidades con Adobe Flash Player.

Puntos clave:

- Los troyanos bancarios se propagan a través de correos electrónicos o descargas ocultas en la Web. También se adjuntan a software pirateado o se pueden incluir en unidades USB corruptas que pueden haber pasado dentro de una red.

- Cuando los troyanos bancarios atacan redes y computadoras personales, pueden dañar gravemente su integridad y robar datos importantes, como la información confidencial de los clientes. Según un informe de la empresa de seguridad Kaspersky, el número total de ataques realizados por troyanos bancarios ha ido en aumento desde 2002. En 2015, hubo más de 4 millones de ataques en todo el mundo.

- Cuando una computadora se infecta con un troyano bancario, el usuario no sabe que su PC está comprometida. Un troyano bancario generalmente no se detecta hasta que roba información de la computadora host o envía correos electrónicos no deseados desde ella. Algunas formas de este malware pueden incluso deshabilitar los programas antivirus y otras herramientas de seguridad en la computadora host para evitar la detección.

- Los troyanos bancarios son peligrosos porque pueden infiltrarse en las redes y pueden robar datos de las computadoras que se utilizan para procesar transacciones con tarjetas de crédito. Estados Unidos ha impuesto requisitos estrictos a los procesadores de pagos para detectar pagos fraudulentos y prevenir el lavado de dinero.

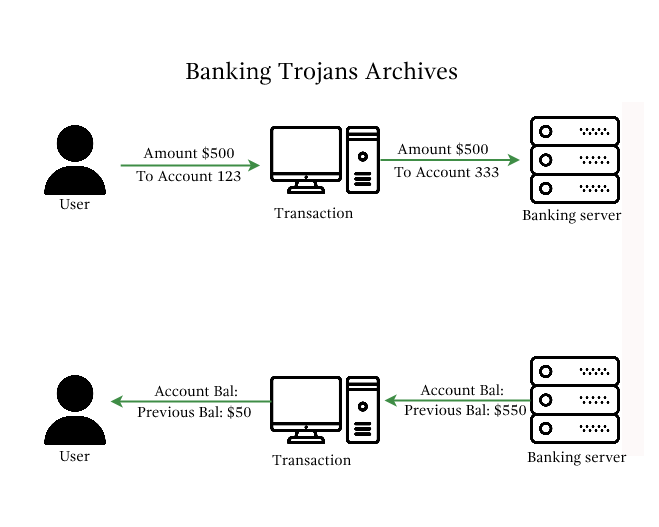

- Los troyanos bancarios se utilizan a menudo con fines de robo y usurpación de identidad. También se pueden usar para robar información bancaria, monitorear la computadora host y eliminar datos en la computadora host. Algunas formas de banca Los programas malévolos se pueden configurar para comunicarse directamente con el servidor C&C del atacante a través de una estructura de comando y control.

- Cuando se instala un troyano bancario, generalmente intentará encontrar ciertos archivos en la computadora de la víctima que son necesarios para que comience a robar datos confidenciales.

Contramedidas del troyano bancario:

- En términos generales, el método más común que utilizan los troyanos bancarios para instalarse es a través de correos electrónicos maliciosos. Los correos electrónicos comunes se pueden usar como vector de infección por una variedad de razones, el phishing es un ejemplo común.

- El método de phishing en sí mismo no es una amenaza y no constituye un problema de seguridad en sí mismo, pero brinda la oportunidad de que se instale software malicioso en los sistemas de los usuarios, principalmente en las computadoras que pertenecen a personas que tienen algunos derechos de acceso limitado.

- Los correos electrónicos de phishing están ingeniosamente diseñados para que parezcan provenir de empresas o personas acreditadas, la mayoría de las veces bancos.

Publicación traducida automáticamente

Artículo escrito por psatyavavk6 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA