La seguridad IP (IPSec) es un conjunto de protocolos estándar del Grupo de Trabajo de Ingeniería de Internet (IETF) entre 2 puntos de comunicación a través de la red IP que proporciona autenticación, integridad y confidencialidad de datos. También define los paquetes cifrados, descifrados y autenticados. En él se definen los protocolos necesarios para el intercambio seguro de claves y la gestión de claves.

Usos de la seguridad IP:

IPsec se puede utilizar para hacer lo siguiente:

- Para cifrar los datos de la capa de aplicación.

- Para brindar seguridad a los enrutadores que envían datos de enrutamiento a través de la Internet pública.

- Para proporcionar autenticación sin cifrado, como para autenticar que los datos provienen de un remitente conocido.

- Para proteger los datos de la red mediante la configuración de circuitos que usan túneles IPsec en los que todos los datos que se envían entre los dos puntos finales están encriptados, como con una conexión de red privada virtual (VPN).

Componentes de Seguridad IP –

Tiene los siguientes componentes:

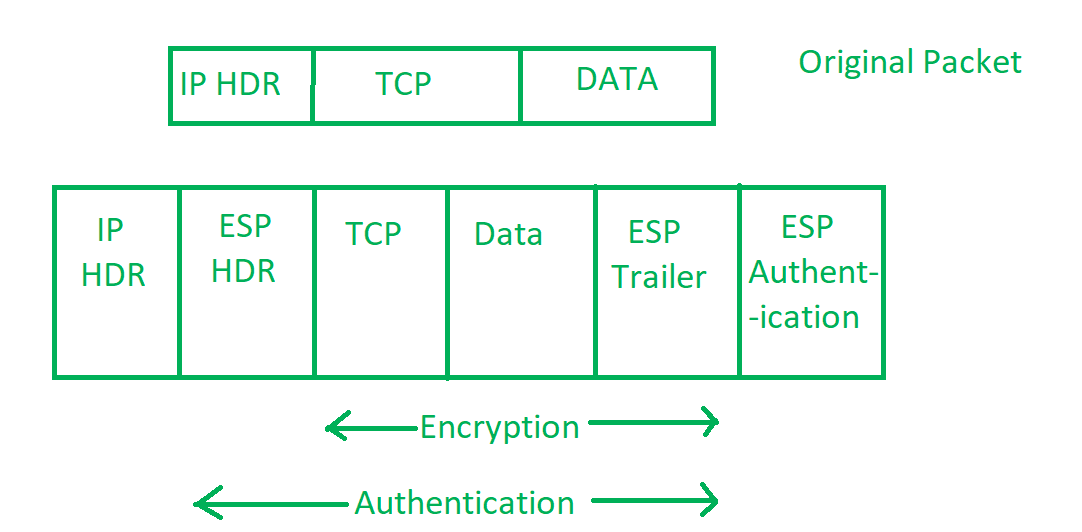

- Carga útil de seguridad encapsulada (ESP):

proporciona integridad de datos, encriptación, autenticación y antirreproducción. También proporciona autenticación para la carga útil. - Encabezado de autenticación (AH):

también proporciona integridad de datos, autenticación y antirreproducción y no proporciona cifrado. La protección anti-reproducción protege contra la transmisión no autorizada de paquetes. No protege la confidencialidad de los datos.

- Intercambio de claves de Internet (IKE):

es un protocolo de seguridad de red diseñado para intercambiar dinámicamente claves de cifrado y encontrar una forma de asociación de seguridad (SA) entre 2 dispositivos. La Asociación de seguridad (SA) establece atributos de seguridad compartidos entre 2 entidades de red para admitir una comunicación segura. El Protocolo de administración de claves (ISAKMP) y la Asociación de seguridad de Internet, que proporciona un marco para la autenticación y el intercambio de claves. ISAKMP explica cómo se configuran las asociaciones de seguridad (SA) y cómo se dirigen las conexiones entre dos hosts que utilizan IPsec.Intercambio de claves de Internet (IKE) proporciona protección de contenido de mensajes y también un marco abierto para implementar algoritmos estándar como SHA y MD5. Los usuarios de IP sec del algoritmo producen un identificador único para cada paquete. Este identificador permite entonces que un dispositivo determine si un paquete ha sido correcto o no. Los paquetes que no están autorizados se descartan y no se entregan al receptor.

Funcionamiento de la Seguridad IP –

- El host verifica si el paquete debe transmitirse usando IPsec o no. Este tráfico de paquetes desenstring la política de seguridad por sí mismos. Esto se hace cuando el sistema que envía el paquete aplica un cifrado adecuado. El host también verifica que los paquetes entrantes estén encriptados correctamente o no.

- Luego comienza la Fase 1 de IKE en la que los 2 hosts (usando IPsec) se autentican entre sí para iniciar un canal seguro. Tiene 2 modos. El modo Principal que proporciona mayor seguridad y el modo Agresivo que permite al host establecer un circuito IPsec más rápidamente.

- El canal creado en el último paso se usa para negociar de forma segura la forma en que el circuito IP encriptará los datos a través del circuito IP.

- Ahora, la Fase 2 de IKE se lleva a cabo a través del canal seguro en el que los dos hosts negocian el tipo de algoritmos criptográficos que se usarán en la sesión y acuerdan el material de claves secretas que se usará con esos algoritmos.

- Luego, los datos se intercambian a través del túnel encriptado IPsec recién creado. Estos paquetes son cifrados y descifrados por los hosts mediante IPsec SA.

- Cuando se completa la comunicación entre los hosts o se agota el tiempo de la sesión, el túnel IPsec finaliza descartando las claves de ambos hosts.