Cuando cree su cuenta de AWS enviando sus credenciales (por ejemplo, identificación de correo electrónico, detalles de la tarjeta de crédito/débito), se denomina cuenta de usuario raíz . El usuario raíz tiene acceso a todos los servicios y recursos de AWS en la cuenta. Por lo tanto, el sistema Identity Access Management (IAM) ayuda a los usuarios raíz a crear diferentes usuarios con permisos o acceso limitado a los recursos.

Identidades de gestión de identidades y accesos

Usuarios de gestión de identidades y accesos:

- Supongamos que es propietario de una empresa y su empresa utiliza los servicios en la nube de AWS, ahora desea que un empleado que pertenece a cualquier departamento pueda acceder a los recursos que solo pertenecen a su departamento. Entonces, en ese caso, puede crear un usuario que tenga sus propias credenciales de inicio de sesión con algunos permisos restringidos que pueden acceder a los recursos que pertenecen a su departamento llamado usuario de IAM.

- Un usuario de IAM puede recibir 2 tipos de acceso:

- Acceso programático : en esto, se le otorgará un ID de clave de acceso y una clave de acceso secreta que se le proporcionarán cuando el usuario raíz cree el usuario de IAM. Un usuario de IAM inicia sesión mediante la interfaz de línea de comandos (CLI) con el ID de la clave de acceso y la clave de acceso secreta proporcionados.

- Acceso a la consola de administración de AWS : es de fácil acceso a través de un portal basado en la web. Aquí se le proporcionará un ID de cuenta, un nombre y una contraseña que le proporcionará el usuario raíz al crear el inicio de sesión del usuario de IAM con el nombre, el ID de la cuenta y la contraseña de la consola de administración de AWS. Aquí puede agregar hasta 10 políticas administradas (tamaño de hasta 6144 caracteres).

- Puede hacer que su cuenta de usuario root/IAM sea más segura con Multi-Factor Authentication (MFA) , donde se agregará una capa más de seguridad mientras requiere un nombre de usuario, contraseña y un código de autenticación de un dispositivo MFA.

- El usuario de IAM no tiene ningún permiso de forma predeterminada hasta que le conceda el permiso deseado

- El usuario de IAM con acceso de administrador puede crear identidades de IAM.

- Los usuarios de IAM no necesitan realizar pagos por los servicios que utilizan, la facturación se realiza en la cuenta de usuario raíz.

Pasos para crear un usuario de IAM:

- Debe tener una cuenta de AWS, inicie sesión como usuario raíz en el panel de la Consola de administración de AWS.

- Buscar IAM en servicios va al panel de control de IAM.

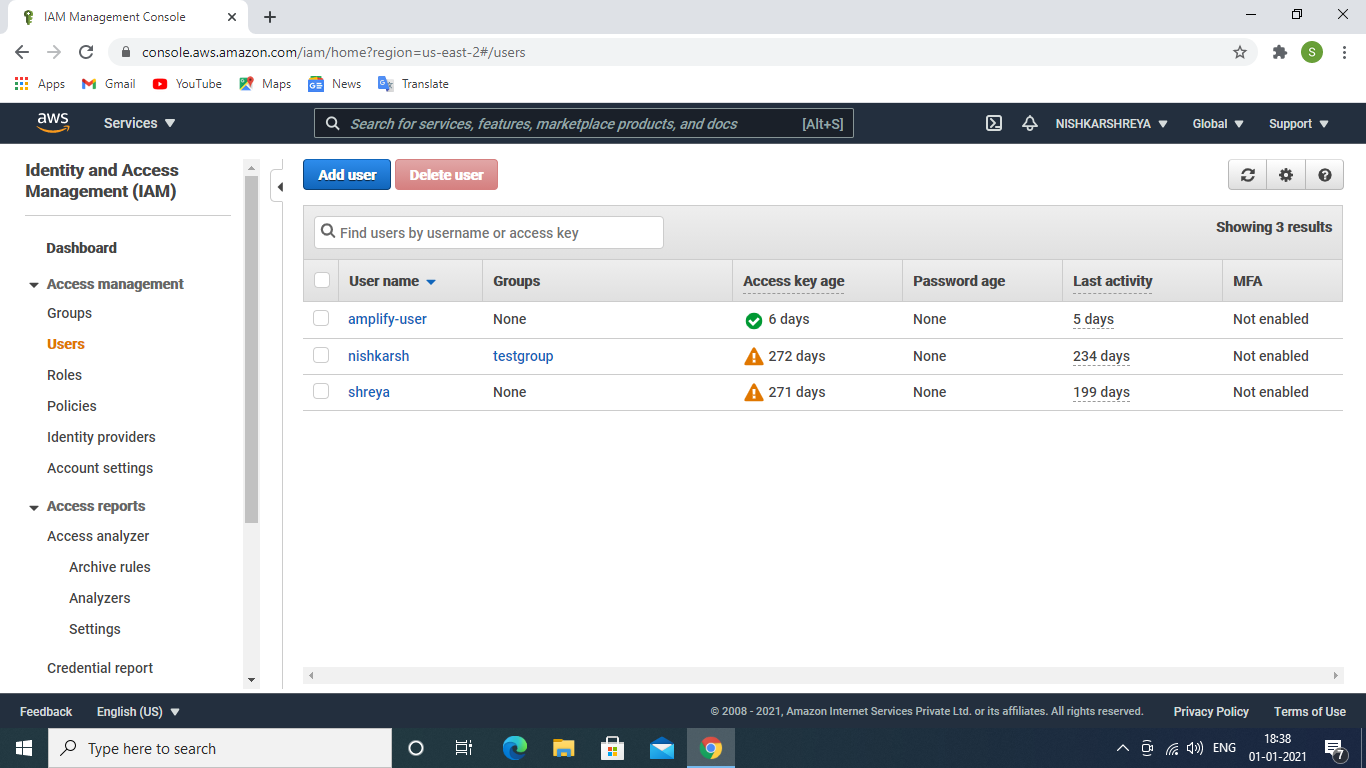

Usuario de gestión de identidades y accesos

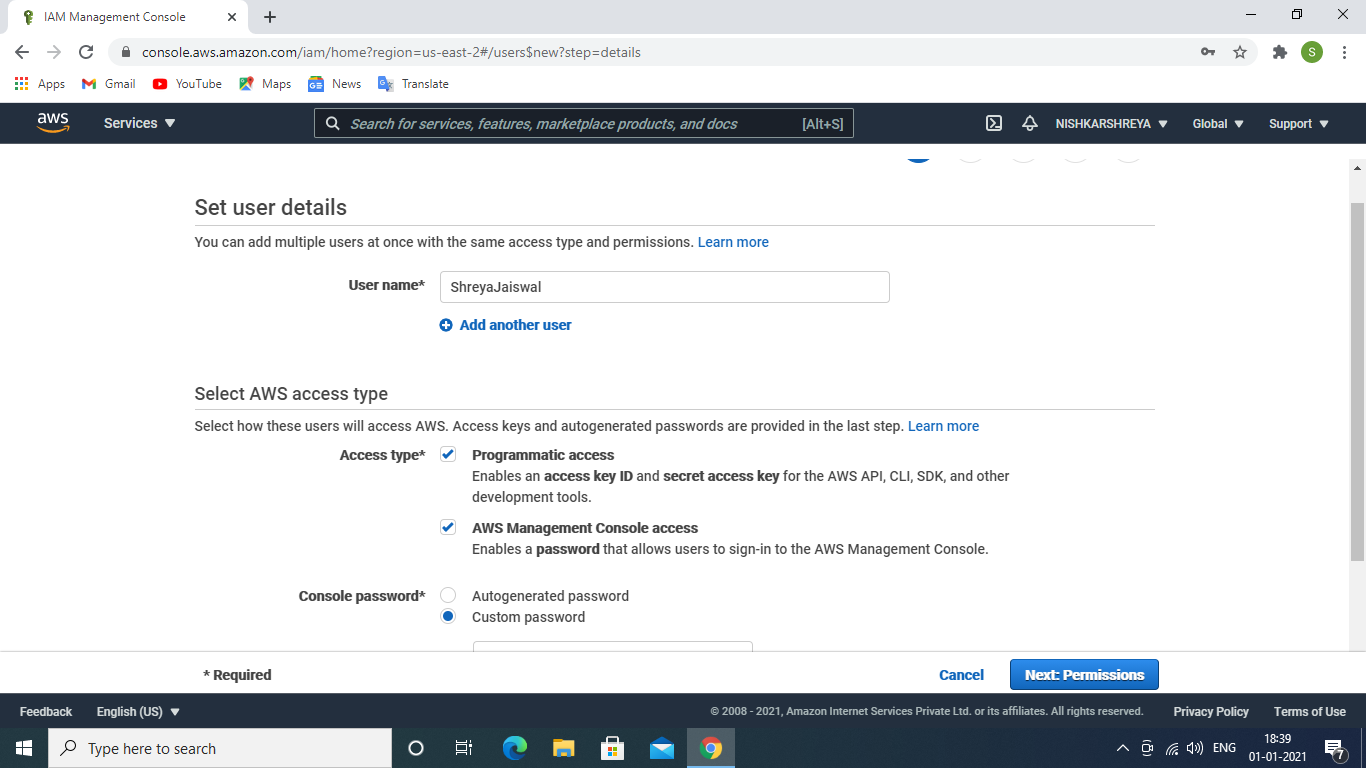

- Seleccione el usuario →Haga clic para Agregar usuario , proporcione un nombre de usuario y seleccione uno o ambos tipos de acceso (acceso mediante programación y acceso a la consola de administración de AWS), seleccione una contraseña generada automáticamente o una contraseña personalizada (indique su propia contraseña).

Dar nombre de usuario y elegir un tipo de acceso

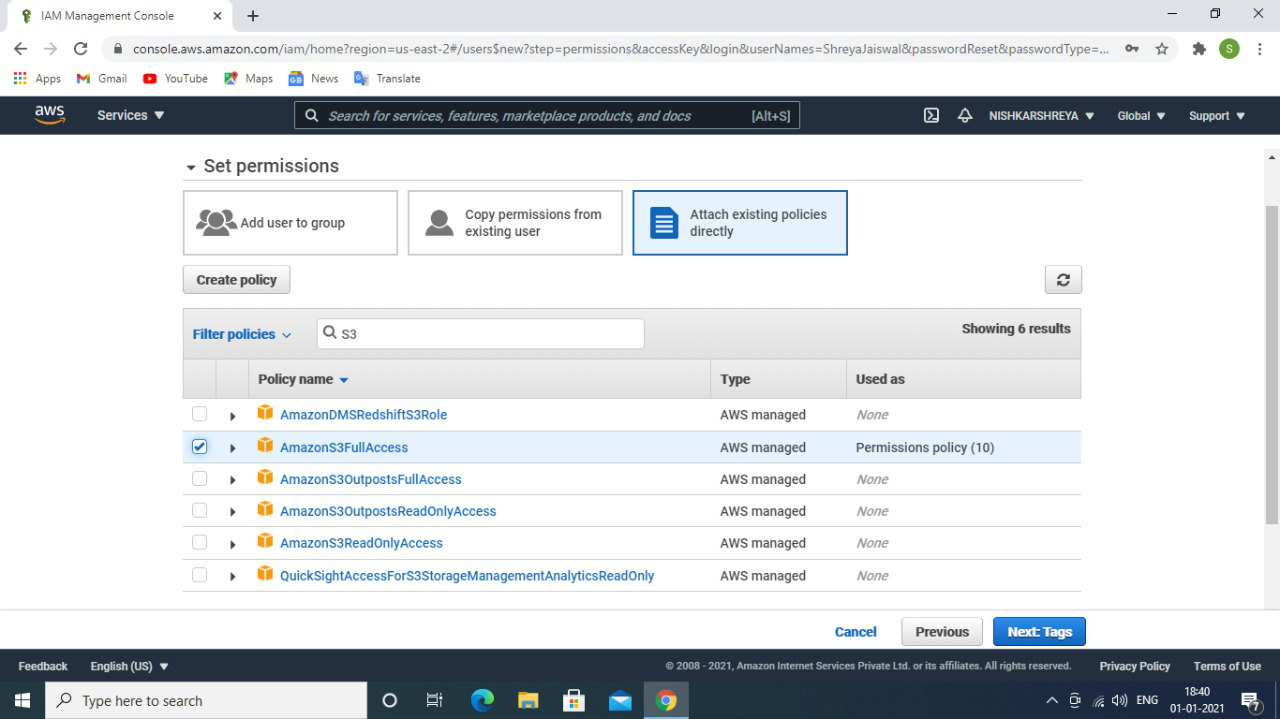

- Haga clic en las políticas adjuntas → Siguiente: permisos .

otorgar permisos o adjuntar políticas al usuario

- Haga clic en Siguiente: las etiquetas brindan clave y valor a su usuario, lo que será útil en la búsqueda cuando tenga tantos usuarios de IAM.

- Haga clic en Reseñas , verifique todas las configuraciones y realice cambios si es necesario.

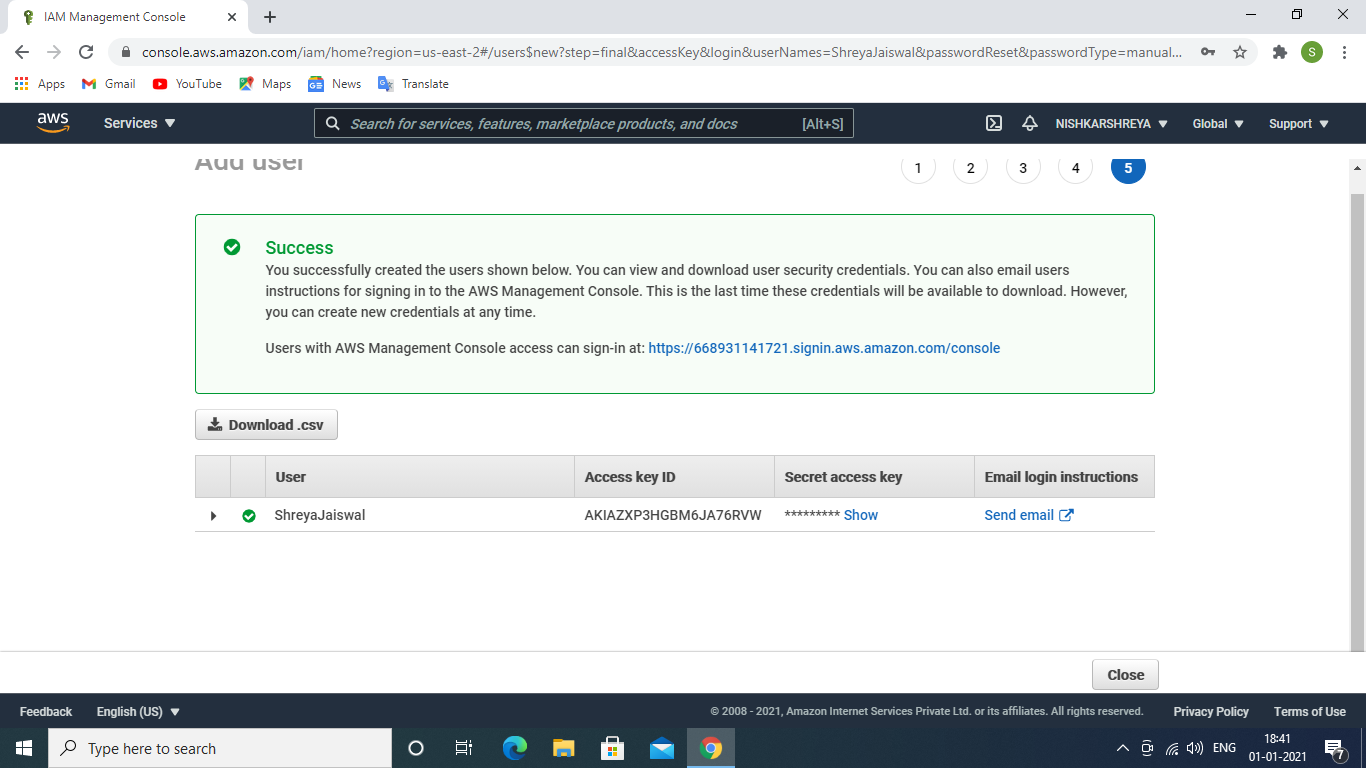

- Haga clic en crear usuario y su usuario de IAM se creará con éxito y, como ha elegido acceso programático, un ID de clave de acceso y una clave de acceso secreta.

El usuario de IAM se creó correctamente

Grupos de gestión de identidades y accesos:

- Suponga que un equipo está trabajando en un proyecto, por lo que ha creado un grupo con los permisos requeridos, por lo que si el nuevo usuario agregó, tendrá todos los permisos asignados al grupo, así como si un usuario abandonó su proyecto y se une a otro proyecto en lugar de cambiar. sus permisos puede eliminarlo del grupo y agregarlo a otro grupo, el grupo se llama grupo IAM .

- El grupo IAM es un grupo de usuarios de IAM. Un usuario puede pertenecer a más de un grupo. Un grupo no puede contener otro grupo en él. Solo puede crear un número limitado de grupos y un usuario de IAM también puede unirse

- De forma predeterminada, un grupo no tiene ningún usuario, tiene que agregar usuarios al grupo. Puede agregar hasta 10 políticas administradas con un tamaño de hasta 6144 caracteres.

- Los grupos no tienen credenciales de seguridad como los usuarios de IAM y no pueden acceder directamente al servicio web.

- El grupo de IAM contiene un asesor de acceso que muestra los permisos del servicio otorgados a este grupo y cuándo se accedió por última vez a esos servicios, lo que se puede usar para reactivar políticas.

- Puede otorgar permisos al grupo mediante políticas de control de acceso que ayudan a administrar los permisos para un usuario de la colección.

Pasos para crear un grupo de IAM:

- Haga clic en Grupos →Ir a Crear grupo.

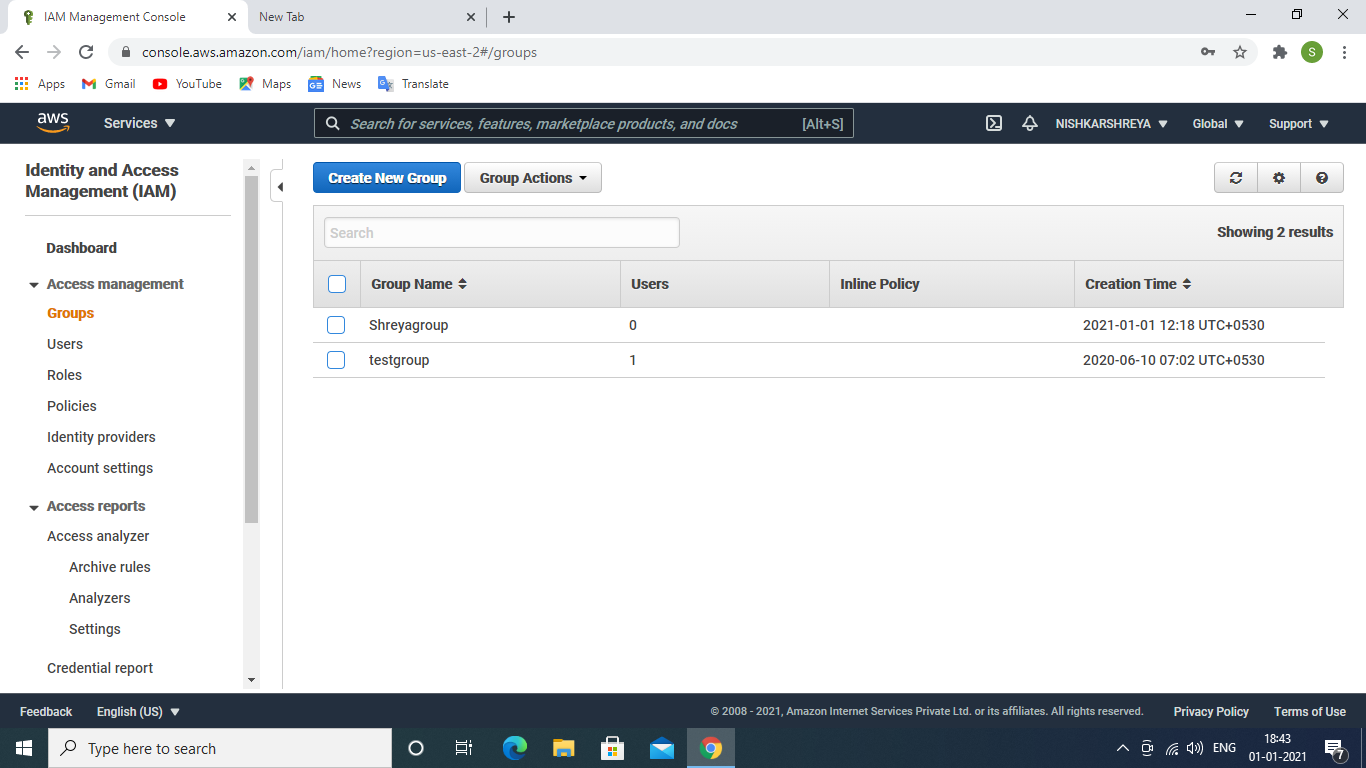

Crear grupo de gestión de identidades y accesos

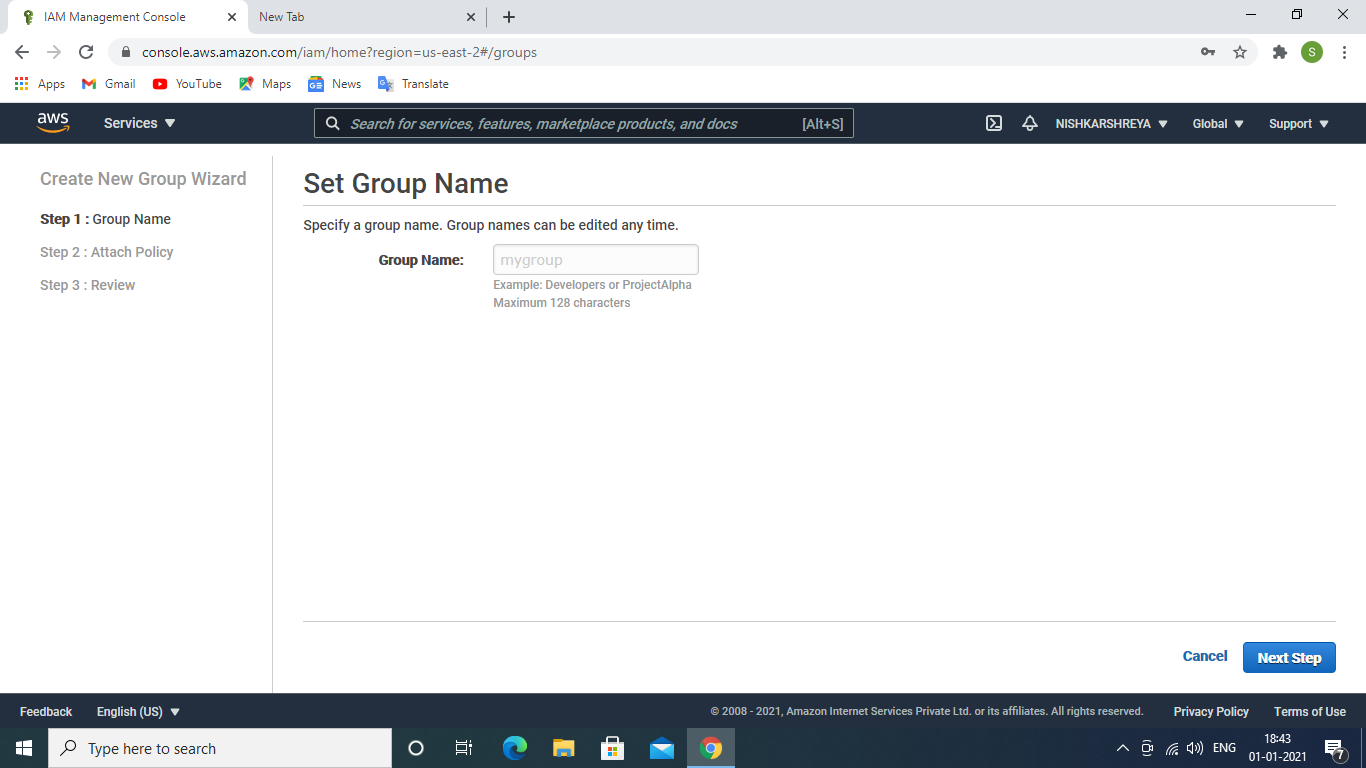

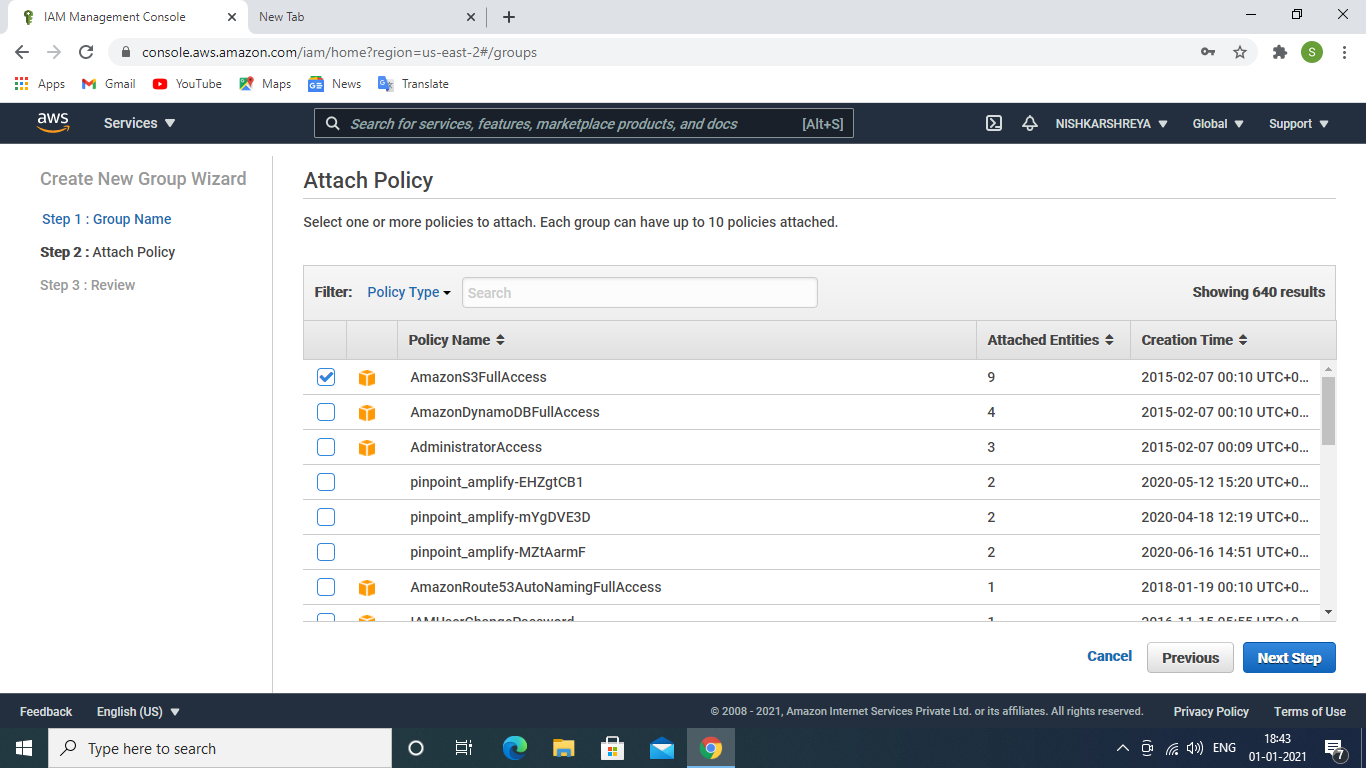

- Dar el nombre del grupo → siguiente paso . Dar permisos/adjuntar políticas al grupo.

Dar nombre de grupo

- Haga clic en el siguiente paso (verifique la configuración del grupo y realice cambios si es necesario).

adjuntar políticas al grupo

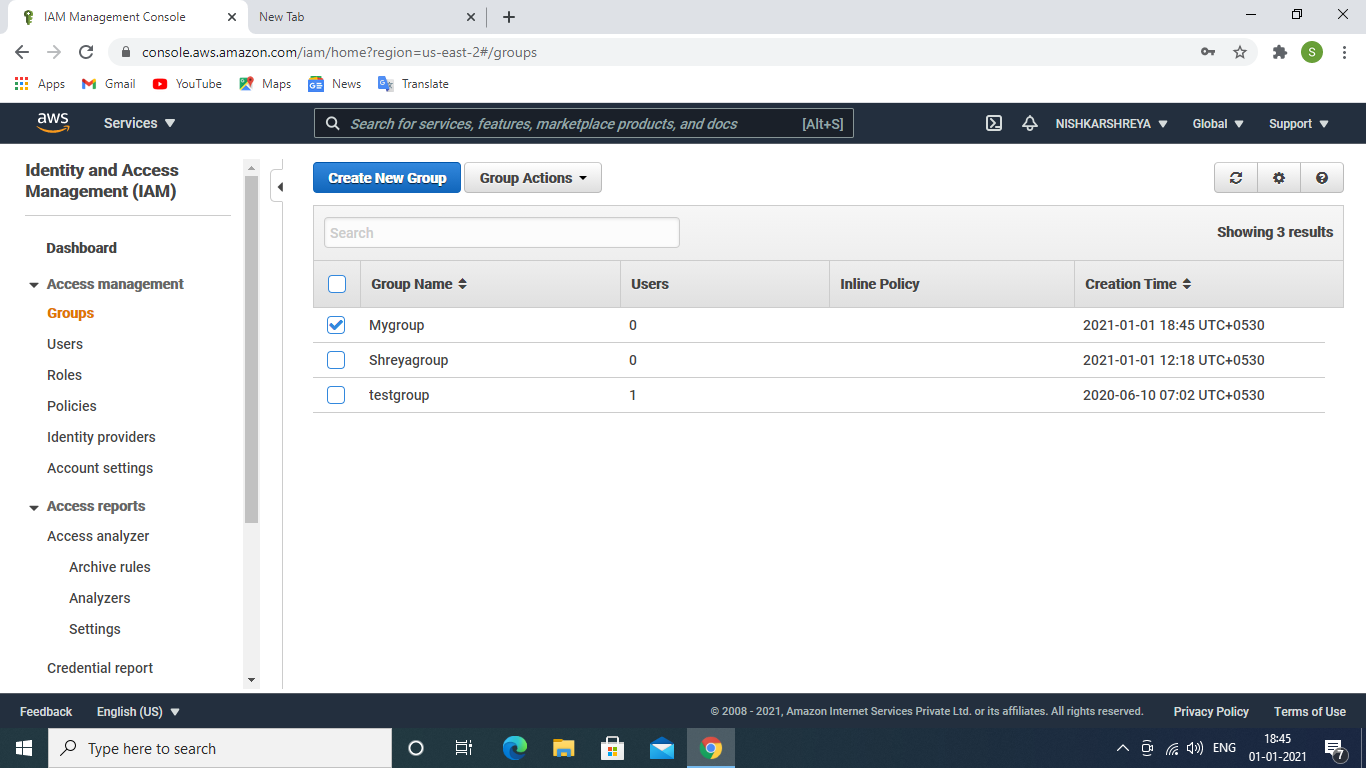

- Haga clic en crear grupo , grupo creado con éxito.

Grupo de IAM creado con éxito

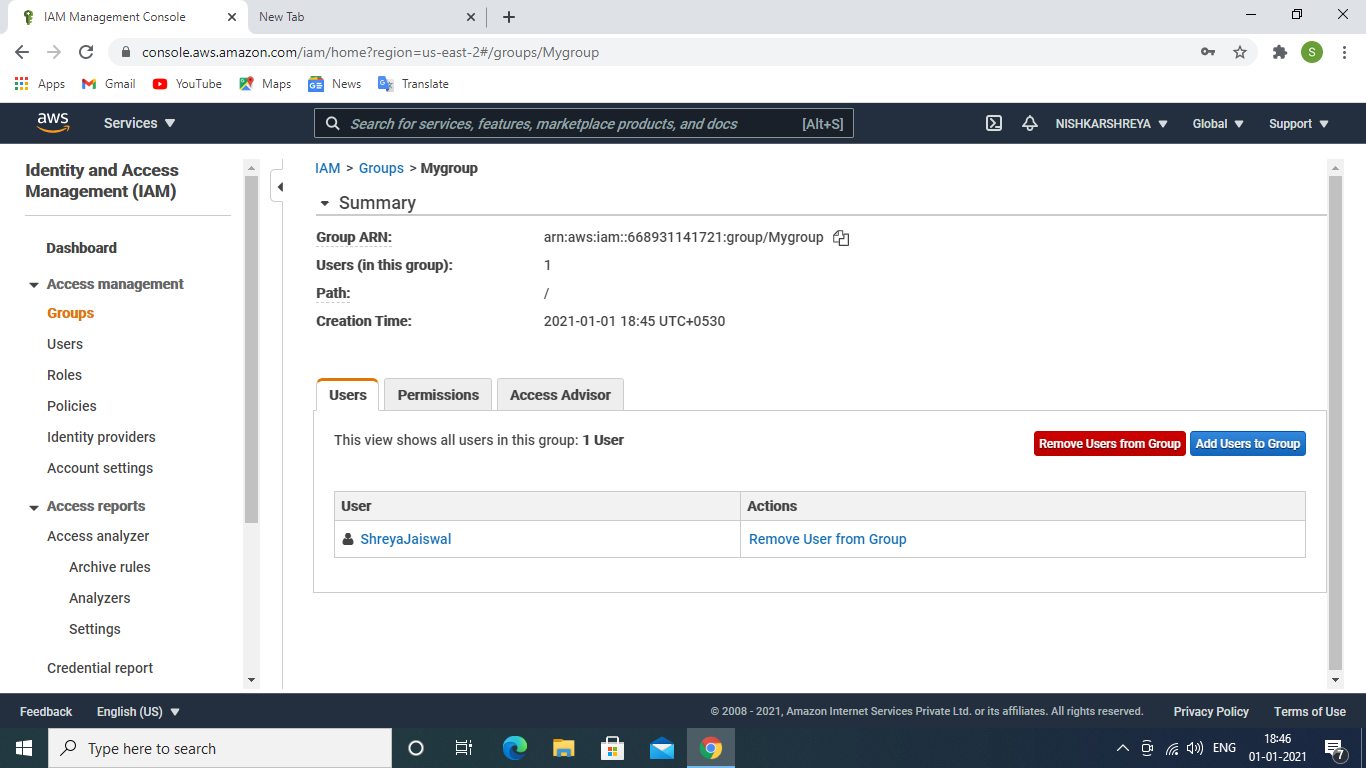

- De forma predeterminada, un grupo de IAM no tiene ningún usuario de IAM; tenemos que agregarle un usuario y eliminarlo si es necesario.

- Para agregar un usuario de IAM en el grupo de IAM. Dentro del grupo de IAM que ha creado → vaya a Usuarios → haga clic en Agregar usuarios al grupo → haga clic en Agregar usuario . Usuario añadido con éxito.

usuario agregado al grupo

Roles de gestión de identidades y accesos:

- Un rol de IAM es un conjunto de permisos que le permite acceder a los recursos de AWS. Estos permisos solo se pueden asociar al rol, no al usuario o grupo de IAM. El rol le permite delegar el acceso a las aplicaciones del usuario, servicios que normalmente no tienen acceso a sus recursos de AWS.

- Las credenciales de seguridad temporales se crean y se proporcionan al usuario cuando utiliza un rol en lugar de credenciales a largo plazo. un usuario de IAM puede utilizar un rol de IAM para acceder a los servicios/recursos de AWS que normalmente no le pertenecen de forma segura.

- Los roles de IAM se pueden administrar a través de las API de AWS, la CLI de AWS o la consola de AWS. Podemos usar roles de IAM dentro o entre cuentas de AWS.

- Puede agregar hasta 1000 roles de IAM en su cuenta de AWS. Puede adjuntar:

- Políticas en línea: política de usuario (tamaño de hasta 2048 caracteres). Política de roles (tamaño de hasta 10,240 caracteres). Política de grupo (tamaño de hasta 5120 caracteres)

- Política administrada: puede agregar 10 políticas administradas (tamaño de hasta 6144 caracteres).

- Hay muchos usos del rol de IAM. Por ejemplo, suponga que desea acceder al depósito de S3 desde EC2 de manera segura; puede crear un rol de IAM en EC2 y adjuntar permisos de AmazonS3FullAccess que lo ayudarán a lograr lo mismo.

Pasos para crear el rol de IAM:

- Hay muchos usos del rol de IAM, uno de los usos que veremos es acceder al almacenamiento S3 desde instancias EC2

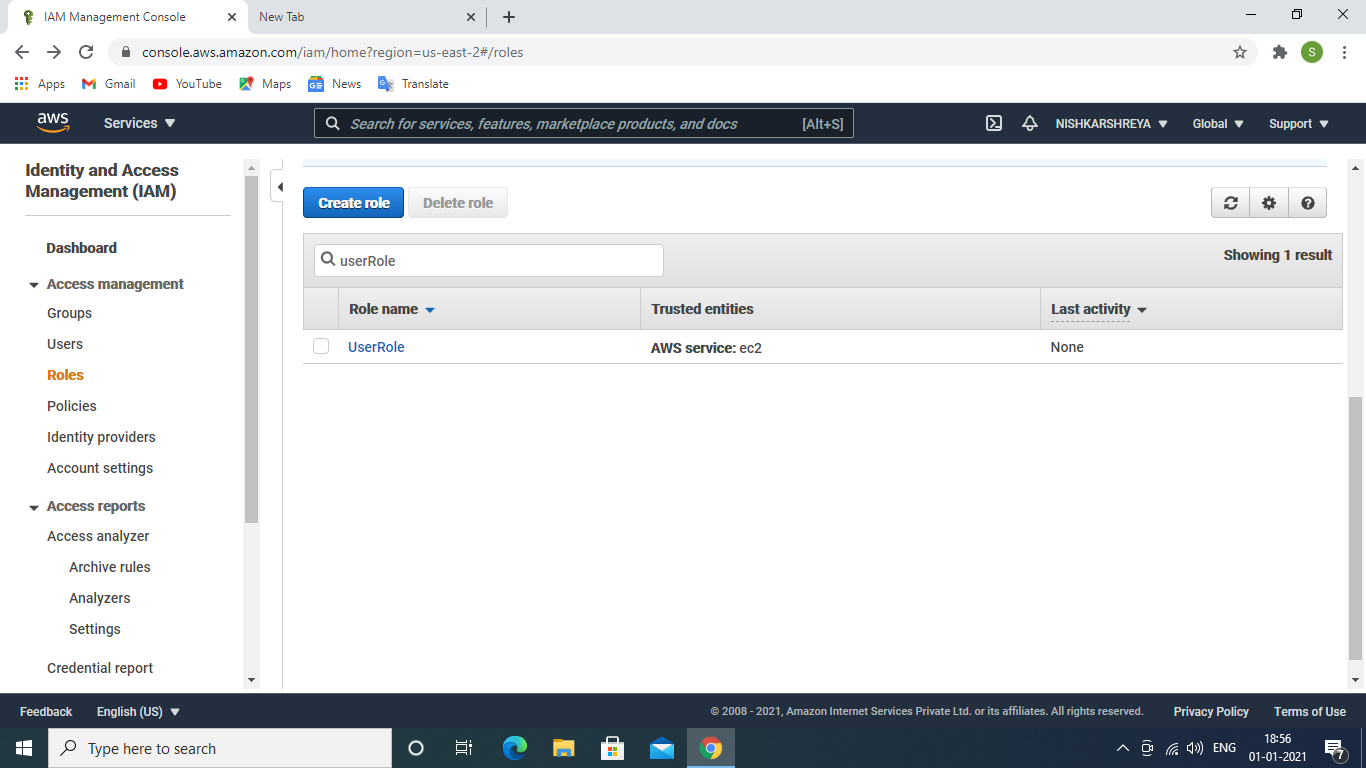

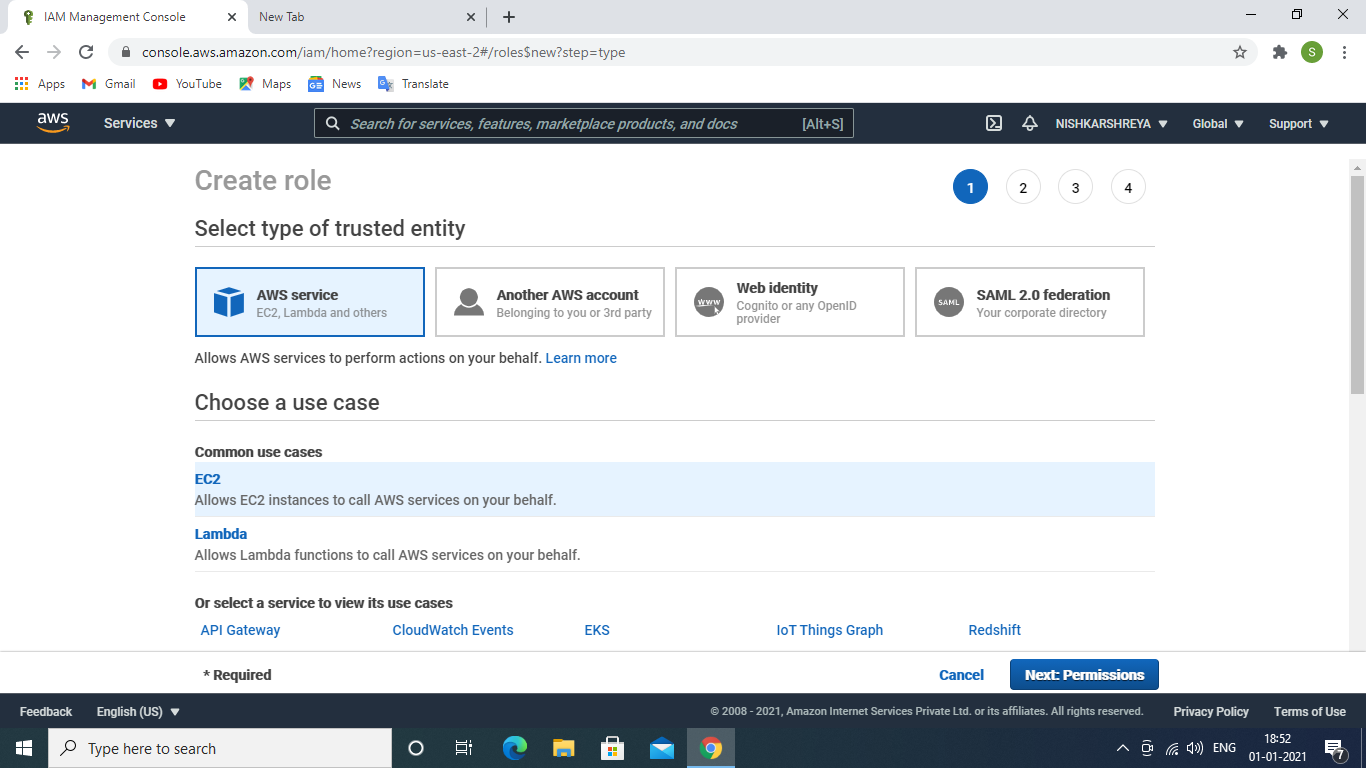

- Vaya a Funciones → Haga clic en Crear función → seleccione el servicio EC2 .

Funciones de gestión de identidades y accesos

seleccione el servicio EC2

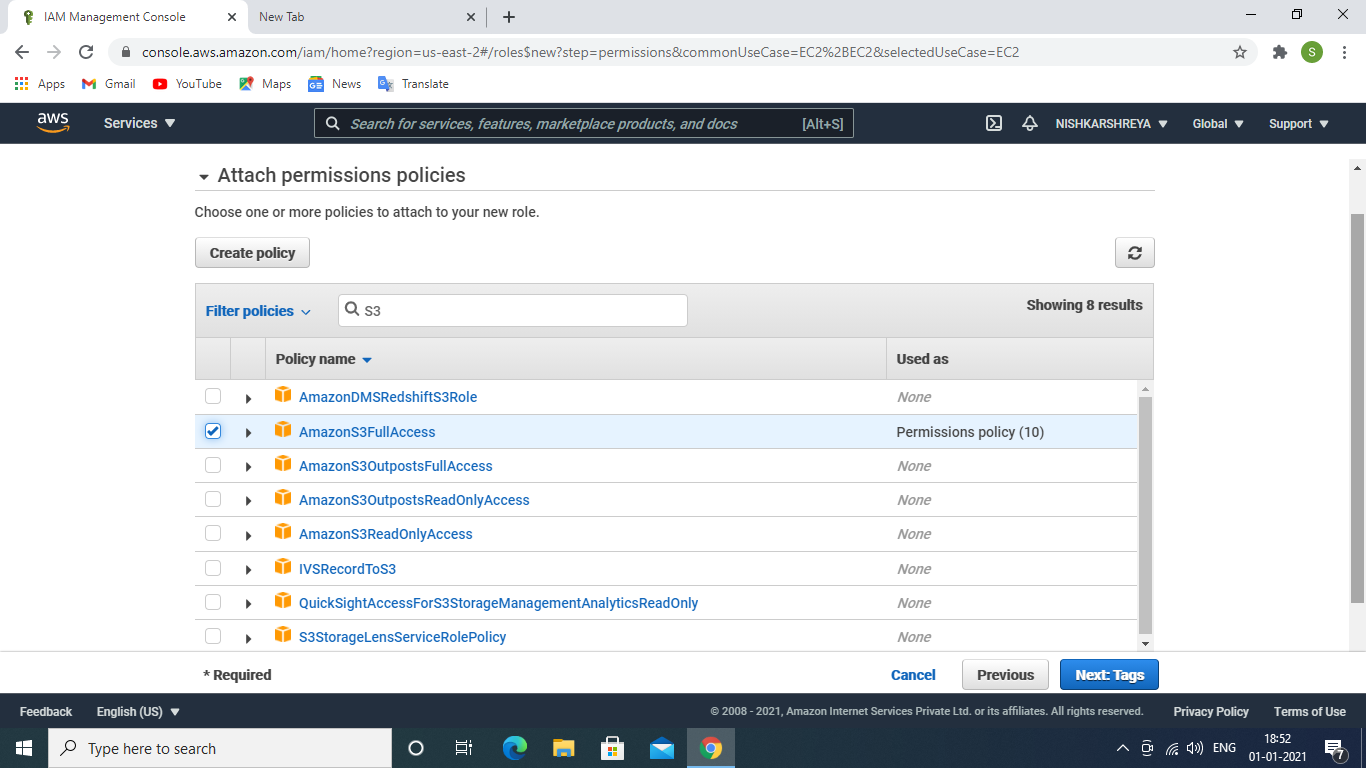

- Haga clic en Siguiente: Permisos adjuntar la política de AmazonS3FullAccess al rol. Haga clic en Siguientes etiquetas para dar valor-clave al rol de búsqueda si tiene tantos roles de IAM.

Adjunte la política de acceso total al almacenamiento de S3 al rol

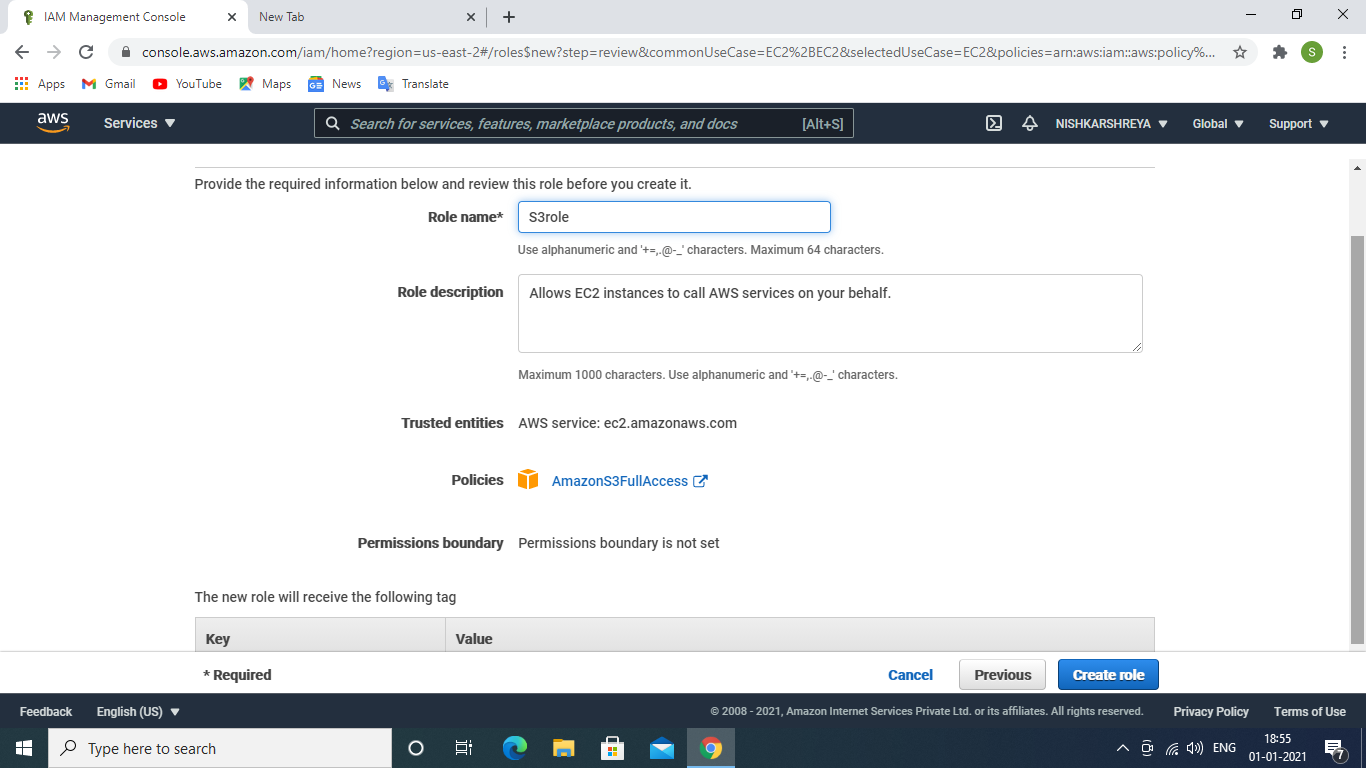

- Haga clic en Siguiente: revise el nombre del rol y verifique la configuración del rol y realice cambios si es necesario.

Publicación traducida automáticamente

Artículo escrito por shreyajaiswal3 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA