La limitación de velocidad es un proceso para limitar las requests posibles. Se utiliza para controlar el tráfico de la red. Supongamos que un servidor web permite hasta 20 requests por minuto. Si intenta enviar más de 20 requests, se activará un error. Esto es necesario para evitar que los atacantes envíen requests excesivas al servidor.

Sin límite de tasa es un defecto que no limita el no. de intentos que uno hace en un servidor de un sitio web para extraer datos. Es una vulnerabilidad que puede resultar crítica cuando los atacantes la utilizan indebidamente.

EJEMPLOS DE LA VIDA REAL:

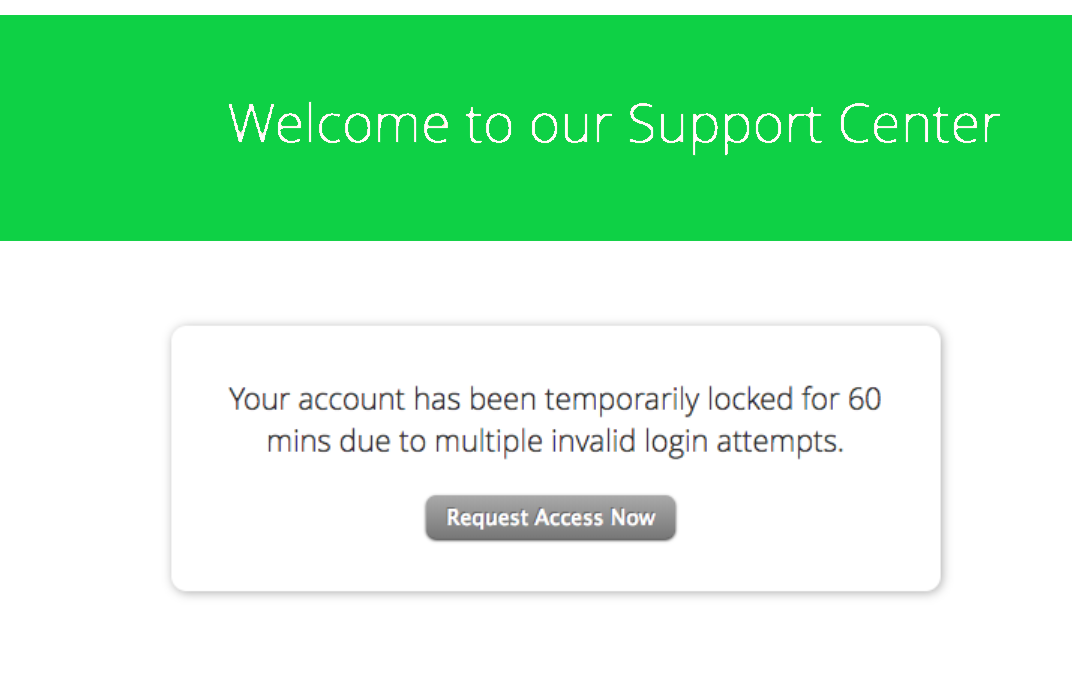

- Cuando intenta iniciar sesión en su cuenta, después de 3 o 4 intentos incorrectos, su cuenta se suspende durante algunas horas. ¡La limitación de velocidad es la razón detrás de esto!

Ejemplo-

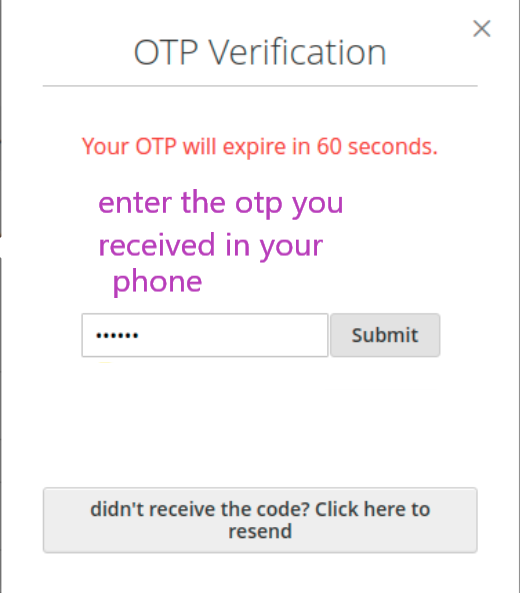

2. El otp que obtiene tiene un límite de tiempo, después del cual su otp deja de ser válido. Aquí también, la limitación de velocidad es la razón detrás de esto.

Ejemplo –

USOS DE LA CARACTERÍSTICA DE LIMITACIÓN DE TASA:

- reduce la carga excesiva en los servidores web

- prevenir ataques DOS (denegación de servicio)

- ayudar a detener ciertos tipos de actividad de bots maliciosos, como iniciar sesión en una cuenta utilizando varias contraseñas adivinadas e identificación de usuario

- También previene ataques de fuerza bruta

FALLA DE LIMITACIÓN DE TARIFA RECIENTE EN LA APLICACIÓN ZOOM:

La aplicación de zoom se ha vuelto popular en el bloqueo, se ha convertido en una alternativa esencial a las clases fuera de línea. aplicación de zoom. El cliente web de Zoom permitió intentos de fuerza bruta para descifrar reuniones privadas protegidas con contraseña que ocurrieron en Zoom. Más tarde, esta vulnerabilidad fue reparada por expertos en seguridad.

IMPACTO EMPRESARIAL:

Tomemos una situación OTP. Ahora suponga que la longitud de otp es de 3 dígitos y un atacante está adivinando el otp para el robo de transacciones exitoso. Si no se implementa una limitación de velocidad en la aplicación web, el pirata informático puede escribir manualmente los valores 000-999 en otp para verificar cuál es el correcto. Este método es un poco engorroso, por lo que el pirata informático puede usar una herramienta de Burp Suite para hacer el mismo trabajo en menos tiempo. Por lo tanto, después de 30 minutos, el otp se desbloquea y el ataque es exitoso.

Ahora, en el mismo escenario, si se implementó la limitación de velocidad en una aplicación web, suponga que permite solo 5 intentos o un límite de tiempo de 2 minutos. En este caso, es casi imposible que el hacker descifre el otp. Por lo tanto, evitando que suceda el ataque.

¿CÓMO PREVENIR LA FALLA DE LIMITACIÓN DE TARIFA?

- Supervisión de la actividad de la API frente a su límite de velocidad.

- Captura de errores causados por la limitación de velocidad.

- Reducción del número de requests.

- Se toman precauciones adicionales con el inicio de sesión, otp, cupones, etc.

Publicación traducida automáticamente

Artículo escrito por pradiptamukherjee y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA