Entonces, todos conocemos la herramienta Nmap (Network Mapper) y, al igual que la herramienta NMAP, Smap también es un escáner de red que se utiliza para descubrir cualquier host y servicios que se ejecutan en un sistema de destino mediante el envío de paquetes y el análisis de las respuestas. Smap es un escáner pasivo similar a Nmap construido con shodan.io, es una réplica completa de Nmap que utiliza la API gratuita de shodan.io para escanear puertos. Todos los argumentos de la línea de comandos son los mismos que NMAP y toda la salida que proporciona es como NMAP, lo que lo convierte en un reemplazo adecuado para Nmap.

Ventajas/Características/Usos

- Se puede utilizar para escanear 200 hosts por segundo.

- No necesita ninguna clave de cuenta/api.

- Sería capaz de detectar Vulnerabilidad.

- Todos los formatos de salida de nmap son compatibles.

- Las huellas dactilares de servicio y versión están disponibles.

- No hará ningún contacto con los objetivos.

- Smap recupera los datos del puerto existente de shodan.io haciéndolo súper rápido.

Pasos de instalación con capturas de pantalla y comandos

Ahora, analicemos cómo podemos instalar la herramienta.

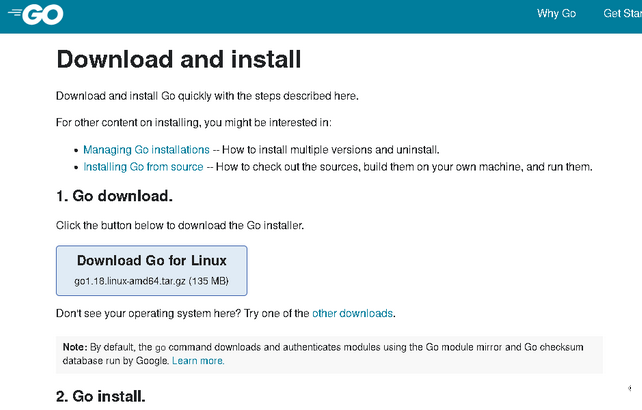

Paso 1: asegúrese de tener instalado el idioma GO en su sistema o vaya e instálelo desde aquí

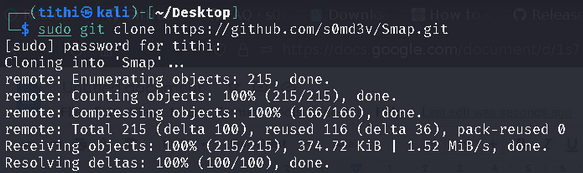

Paso 2: navegue y descargue la herramienta en su sistema usando el siguiente comando.

sudo git clone https://github.com/s0md3v/Smap.git

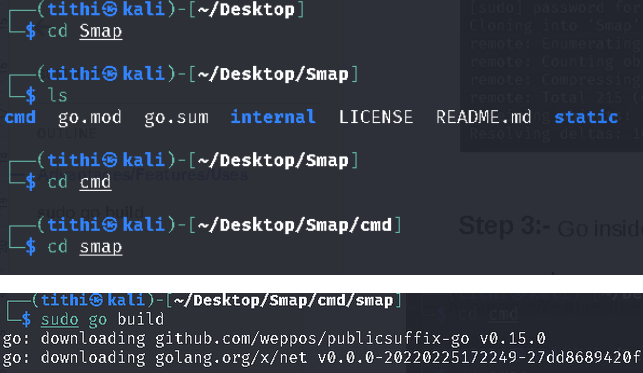

Paso 3 : navegue dentro del directorio de la herramienta Smap y use el siguiente comando.

sudo go build

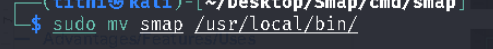

Paso 4: Ahora mueva la herramienta a /usr/local/bin/ usando el siguiente comando.

sudo mv smap /usr/local/bin/

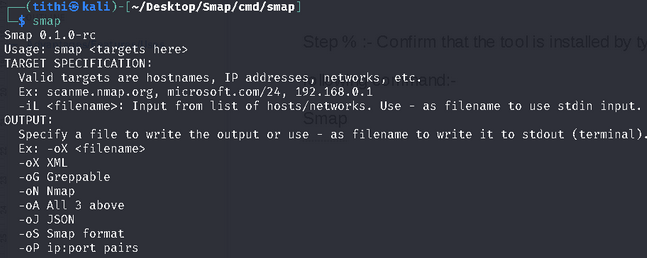

Paso 5: Confirme que la herramienta esté instalada escribiendo el siguiente comando.

Smap

Uso/Ejemplos de la herramienta Smap

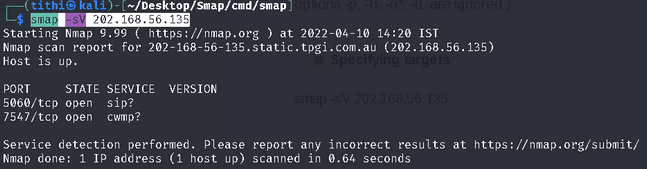

Ahora puede usar Smap tomando los mismos argumentos que Nmap (solo se ignoran las opciones -p, -h, -o*, -iL).

IP objetivo : 202.168.56.135

smap -sV 202.168.56.135

Tenemos los resultados de nuestro escaneo que consiste en puertos abiertos, servicios y detalles de la versión.

Publicación traducida automáticamente

Artículo escrito por tithimukherjee y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA