Prerrequisito: Introducción a la Informática Forense

A principios de los años 80, las PC se volvieron más populares y de fácil acceso para la población en general, lo que también condujo a un mayor uso de las computadoras en todos los campos y las actividades delictivas no fueron una excepción. La palabra «medicina forense» significa el uso de la ciencia y la tecnología para investigar y establecer hechos en los tribunales penales o civiles. La ciencia forense es el proceso de utilizar el conocimiento científico para analizar y presentar pruebas ante el tribunal.

La informática forense es una rama de la ciencia forense digital que se ocupa de las pruebas que se encuentran en las computadoras y los medios de almacenamiento digital. Se define como la disciplina que combina elementos del derecho y la informática para recopilar y analizar datos de comunicaciones inalámbricas, sistemas informáticos, redes y almacenamiento. dispositivos de una manera que sea permisible como evidencia por la corte. Debido a que la informática forense es una disciplina nueva, no hay muchas reglas o prácticas estándar para ella, hay poca estandarización y coherencia en la industria y los tribunales.

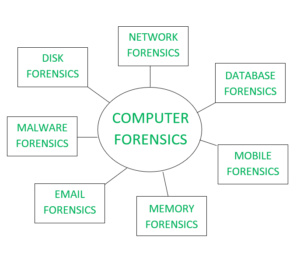

Tipos de informática forense:

Existen múltiples tipos de análisis forense informático según el campo en el que se necesite la investigación digital. Los campos son:

- Análisis forense de redes

- análisis forense de correo electrónico

- Análisis forense de malware

- Análisis forense de la memoria

- Análisis forense de teléfonos móviles

- Análisis forense de bases de datos

- Análisis forense de disco

Para obtener más detalles, consulte el artículo Ciberforense .

Técnicas utilizadas en Informática Forense:

La investigación forense informática normalmente sigue el procedimiento forense digital típico, que es la adquisición, el examen, el análisis y la elaboración de informes. Estas investigaciones se realizan principalmente en datos estáticos (imágenes de disco) en lugar de datos en vivo o sistemas en vivo, aunque en los primeros días de informática forense los investigadores solían trabajar en datos en vivo debido a la falta de herramientas.

Se utilizan varios tipos de técnicas en la investigación forense informática, tales como:

- Análisis de unidades cruzadas: el análisis de unidades cruzadas (CDA) es una técnica que permite a un investigador identificar y correlacionar rápidamente información de múltiples fuentes de datos o información a través de múltiples unidades. Los enfoques existentes incluyen la correlación de varias unidades mediante búsquedas de texto, por ejemplo, direcciones de correo electrónico, SSN, ID de mensajes o números de tarjetas de crédito.

- Análisis en vivo: se utiliza para examinar las computadoras desde el sistema operativo utilizando varias herramientas forenses y de administración de sistemas para obtener la información del dispositivo. En el análisis forense, la recopilación de datos volátiles es muy importante, como los paquetes de software instalados, la información del hardware, etc. Este enfoque es útil en el caso de que el investigador esté tratando con archivos cifrados. Si el dispositivo todavía está activo y funcionando cuando se lo entrega al investigador, este debe recopilar toda la información volátil del dispositivo, como el historial de inicio de sesión del usuario, qué puertos TCP y UDP están abiertos, qué servicios están actualmente en uso y en ejecución, etc.

- Recuperación de archivos borrados: Es una técnica que se utiliza para recuperar archivos borrados. Los datos eliminados se pueden recuperar o extraer utilizando herramientas forenses como CrashPlan, OnTrack EasyRecovery, Wise Data Recovery, etc.

- Análisis forense estocástico: es un método para restablecer forensemente las actividades digitales que tienen artefactos digitales insuficientes, analizando así los patrones emergentes que resultan de la naturaleza estocástica de las computadoras modernas.

- Esteganografía: La esteganografía es una técnica de ocultar información secreta dentro o encima de algo, ese algo puede ser cualquier cosa, desde una imagen hasta cualquier tipo de archivo. Los investigadores forenses informáticos pueden contrarrestar esto mirando y comparando el valor hash del archivo alterado y el archivo original, el valor hash será diferente para ambos archivos aunque puedan parecer idénticos en la inspección visual.