La seguridad cibernética es un procedimiento y una estrategia asociados con la protección de información confidencial, marcos de PC, sistemas y aplicaciones de programación de ataques digitales. Los ataques cibernéticos son frases generales que cubren una gran cantidad de temas, sin embargo, algunos de los más conocidos son:

- La alteración de los marcos y la información guardada en el interior

- Abuso de activos

- Acceso no aprobado al marco enfocado y acceso a datos delicados

- Trastornar el funcionamiento típico de la empresa y sus procedimientos.

- Uso de ataques de ransomware para codificar datos y obtener dinero de las víctimas

Los ataques se están volviendo cada vez más ingeniosos y complejos y están equipados para perturbar la seguridad y piratear sistemas. Por lo tanto, está tratando de que cada experto en negocios y seguridad supere esta prueba y tome represalias con estos ataques.

Según el estudio «Costo del delito cibernético» de Accenture de 2019, ha habido un aumento gigantesco del 67 por ciento en las penetraciones de seguridad en los últimos cinco años. La estimación absoluta del peligro que surge de estas fechorías digitales está vinculada a la gigantesca suma de USD 5,2 billones durante los próximos cinco años.

Los procesos de pensamiento de los matones pueden ser tan sencillos como adquirir sus sutilezas presupuestarias, tan mortales como romper conjuntos de datos que contienen datos identificables individuales básicos (PII) de los clientes, atacar la base para transmitir malware, etc. Será apropiado examinar las clasificaciones significativas de los ataques cibernéticos y por qué un enfoque único para todo no ayuda a contrarrestarlos.

Algunos ciberataques básicos son:

- Phishing:

El phishing es una acción fraudulenta consistente en enviar correos electrónicos no deseados haciéndose pasar por una fuente legítima.En su centro, el phishing abusa de las motivaciones humanas a través de mensajes u ofertas atractivos. Los agresores por regla general recurren a los ataques de phishing centrándose en grandes reuniones y, posteriormente, aumentan las probabilidades de que probablemente unos pocos objetivos sucumban al ataque. Un caso común de ataque de phishing incluye al agresor que imita a la persona o la base y envía mensajes a objetivos despistados que solicitan asistencia inmediata con la conexión adjunta a la correspondencia. El cliente sin culpa toca la conexión, lo que lo lleva a un sitio falso que parece ser un sitio real. El individuo, ignorante de la trampa, cae en ella y termina ofreciendo sutilezas personales al agresor, quien luego saquea al cliente incluso antes de que se dé cuenta de que ha sido agredido.

Ataques de ingeniería social

La ingeniería social ahora es una táctica común utilizada por los ciberdelincuentes para recopilar información confidencial del usuario.

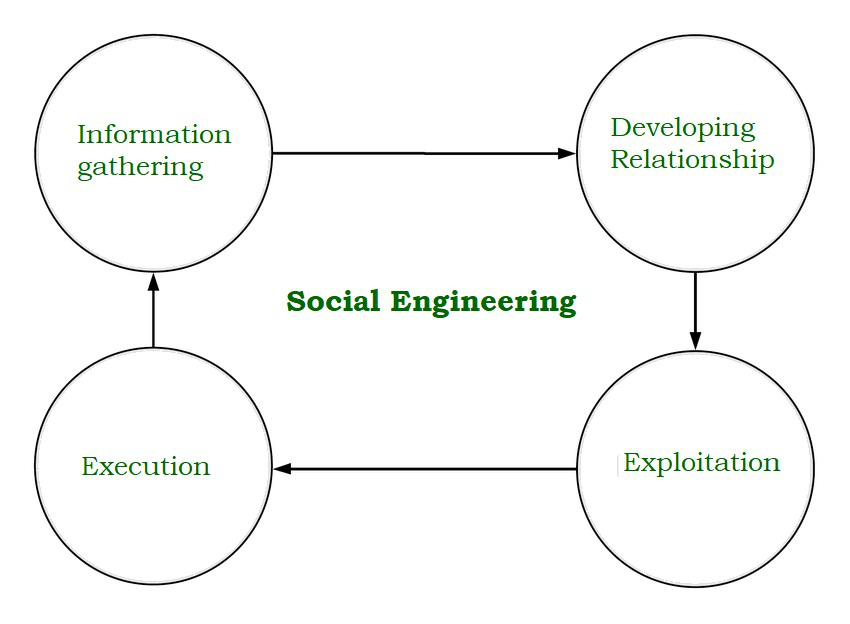

Los ataques de diseño social vienen en una amplia gama de estructuras y se pueden realizar en cualquier lugar donde se incluya la colaboración humana. A continuación, se presentan los cinco tipos más básicos de ataques de diseño social avanzado. Los ataques de diseño social ocurren en al menos una etapa. Inicialmente, un culpable investiga la víctima propuesta para acumular información básica fundamental, como los propósitos probables del paso y las normas de seguridad débiles, que se espera que continúen con el ataque. En ese momento, el agresor se mueve para ganarse la confianza de la víctima y actualizar las actividades resultantes que rompen los ensayos de seguridad, por ejemplo, descubrir información delicada o permitir el acceso a activos básicos. El tipo de acoso más reprendido utiliza medios físicos para dispersar malware. Por ejemplo, Los agresores dejan trampas (por lo general, unidades de destello contaminadas con malware) en áreas prominentes donde las víctimas potenciales seguramente los verán (por ejemplo, baños, ascensores, el estacionamiento de una organización enfocada). Snare tiene un aspecto creíble, por ejemplo, al presentarlo como la lista financiera de la organización.

- Ransomware:

Ransomware es un programa de programación de cifrado de documentos que utiliza un cálculo de cifrado especial y abundante para codificar registros en un marco objetivo.Es un malware específico diseminado para chantajear dinero en efectivo de los objetivos y es uno de los casos más generalizados y conocidos de ciberataques. El agresor difunde malware como infección para llegar al disco duro de la PC objetivo. Luego, codifica los datos y hace que la PC/los datos queden inutilizables para el cliente hasta que realice el pago solicitado por el agresor. Con frecuencia es difícil decodificar la sustancia del registro sin nadie más. WannaCry y Maze ransomware son instancias continuas de cómo el malware podría desatar la devastación, lo que lleva a numerosas empresas a repartir bitcoins y dinero en efectivo para pagar la recuperación de sus máquinas e información socavadas.

- Secuestro de criptomonedas:

a medida que la moneda digital y la minería se vuelven populares, también lo es entre los ciberdelincuentes. Han encontrado su mal beneficio en la minería de criptomonedas, que implica una computación compleja para extraer moneda virtual como Bitcoin, Ethereum, Monero, Litecoin, etc.Los piratas informáticos tienen dos formas principales de hacer que la computadora de la víctima extraiga criptomonedas en secreto. Una es engañar a las víctimas para que carguen el código de criptominería en sus computadoras. Esto se hace a través de tácticas similares a la suplantación de identidad: las víctimas reciben un correo electrónico de apariencia legítima que las alienta a hacer clic en el enlace. Link ejecuta un código que coloca un script de criptominería en la computadora. Luego, el script se ejecuta en segundo plano mientras trabaja la víctima.

El otro método es inyectar secuencias de comandos en el sitio web o anuncios que se envían a varios sitios web. Una vez que las víctimas visitan el sitio web o aparece un anuncio infectado en sus navegadores, el script se ejecuta automáticamente. No se almacena ningún código en las computadoras de las víctimas. Cualquiera que sea el método que se utilice, el código ejecuta problemas matemáticos complejos en las computadoras de las víctimas y envía los resultados al servidor que controla el hacker.

Los piratas suelen utilizar ambos métodos para maximizar su retorno. “Los ataques usan viejos trucos de malware para entregar software más confiable y persistente [a las computadoras de las víctimas] como respaldo”, dice Alex Vaystikh, CTO y cofundador de SecBI. Por ejemplo, de 100 dispositivos que extraen criptomonedas para piratas informáticos, el 10 % podría generar ingresos a partir del código en las máquinas de las víctimas, mientras que el 90 % lo hace a través de sus navegadores web.

Algunos scripts de criptominería tienen capacidades de detección de gusanos que les permiten infectar otros dispositivos y servidores en la red. También hace que sea más difícil encontrarlo y eliminarlo; mantener la persistencia en la red es lo mejor para los intereses financieros del cryptojacker.

- Ataques de botnets:

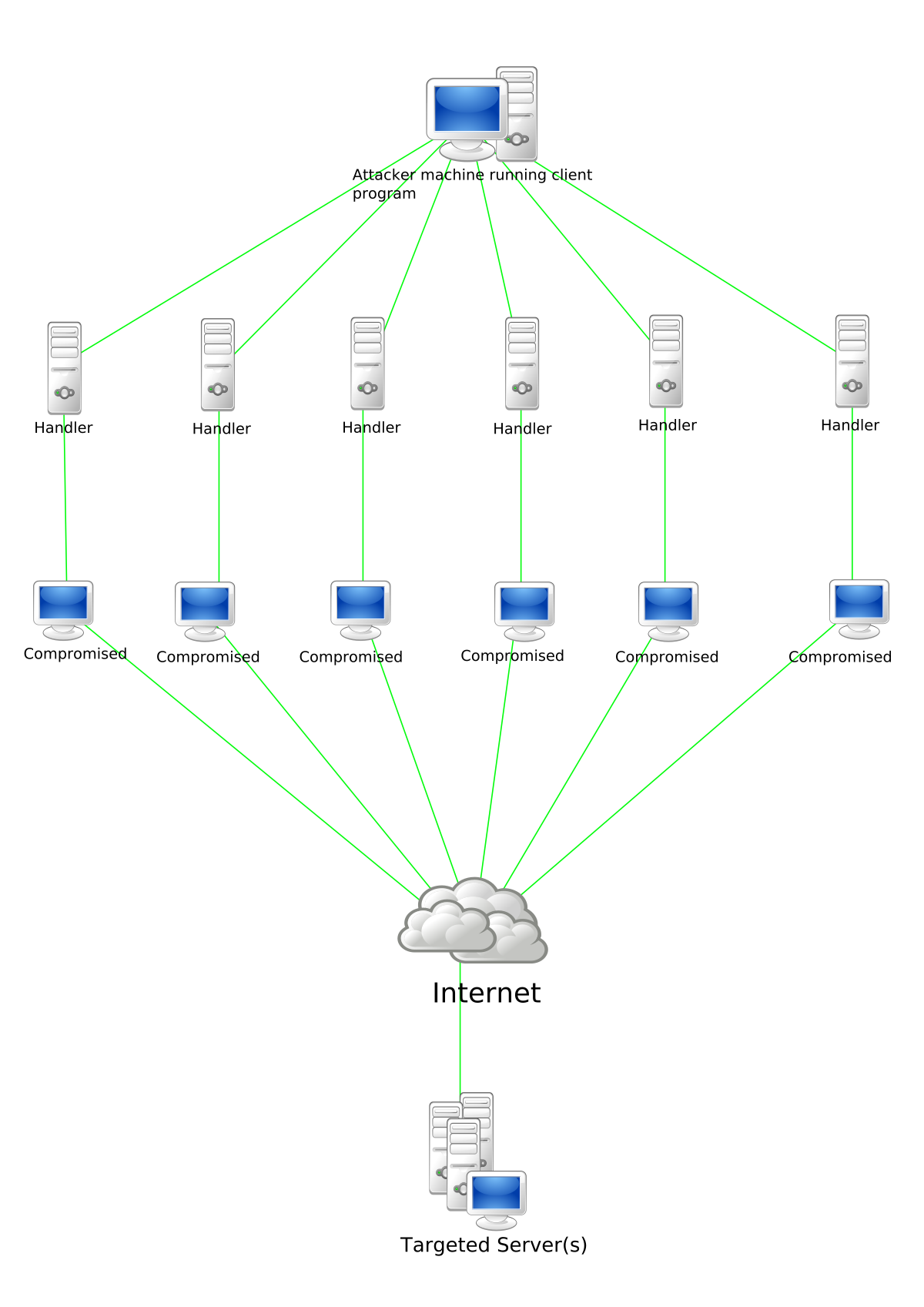

Los ataques de botnets generalmente se realizan contra organizaciones y asociaciones de gran alcance debido a su enorme acceso a la información. A través de este asalto, los programadores pueden controlar innumerables dispositivos y negociarlos por sus astutas intenciones.

Los propietarios de botnets pueden acercarse a miles de PC a la vez y ordenarles que realicen actividades maliciosas. Los ciberdelincuentes primero acceden a estos dispositivos mediante el uso de infecciones troyanas únicas para atacar los marcos de seguridad de las PC, antes de ejecutar programas de orden y control para permitirles realizar actividades malévolas de gran alcance. Estos ejercicios se pueden mecanizar para potenciar tantos ataques sincrónicos como sea prudente. Varios tipos de ataques de botnet pueden incluir:- Ataques DDOS que causan tiempo personal de aplicación improvisada.

- Acuerdos de aprobación de calificaciones derramadas (ataques de relleno de certificación) que provocan adquisiciones de cuentas

- Asaltos a aplicaciones web para tomar información

- Dar acceso al agresor al dispositivo y su asociación con la organización.

En otros casos, los ciberdelincuentes ofrecerán acceso a la red de botnet, a veces conocida como organización «zombie», por lo que otros ciberdelincuentes pueden utilizar la organización para sus propios ejercicios malévolos, por ejemplo, realizando campañas de spam.