Yawast es un conjunto de herramientas gratuito y de código abierto para aplicaciones web y pruebas de penetración. Este conjunto de herramientas es muy útil para realizar la recopilación de información del dominio de destino y encontrar vulnerabilidades en la aplicación web. Estas vulnerabilidades pueden estar relacionadas con directorios, encabezados de aplicaciones SSL/TLS , etc. Al usar yawast , los usuarios también pueden obtener detalles del certificado, registros DNS CAA y todos los cifrados admitidos.

Esta herramienta puede detectar certificados caducados de aplicaciones web y certificados autofirmados, todas las suites de cifrado débiles y sweet32. Yawast tiene características especiales de prueba de divulgación de información que son útiles para encontrar información del servidor, encabezados filtrados, módulos SSL abiertos, información de CMS, etc. Yawast puede encontrar cierta información de DNS , como registro MX, registro NS, registro CAA, información de subdominio, IP dirección _

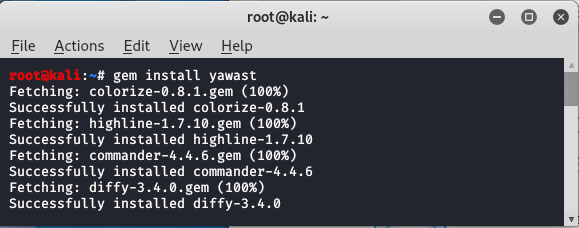

Instalación

Paso 1: Abra su sistema operativo Kali Linux y use el siguiente comando para instalar el kit de herramientas yawast.

gem install yawast

La herramienta se ha instalado con éxito en su sistema operativo Kali Linux. Ahora veremos ejemplos para usar la herramienta.

Usos:

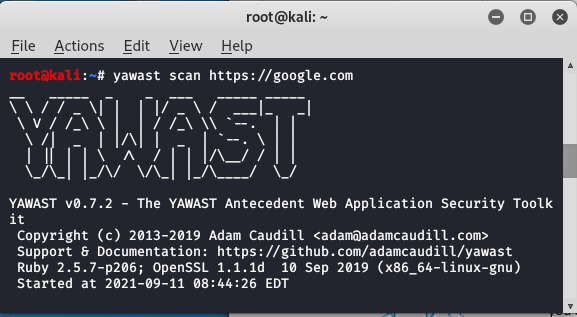

Ejemplo 1: use la herramienta yawast para realizar un escaneo en un dominio.

yawast scan <domain>

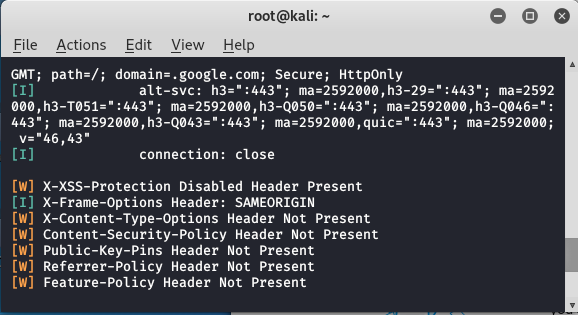

La herramienta encontró información diversa, como presencia de clave pública, política de características, si la protección XSS está habilitada o no.

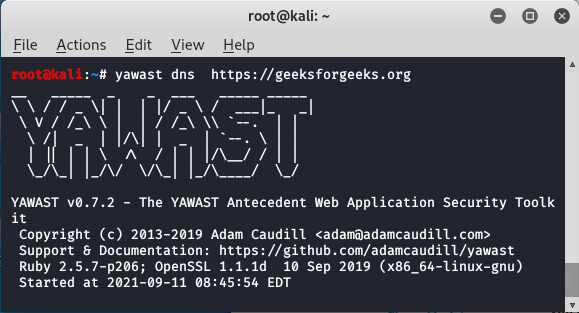

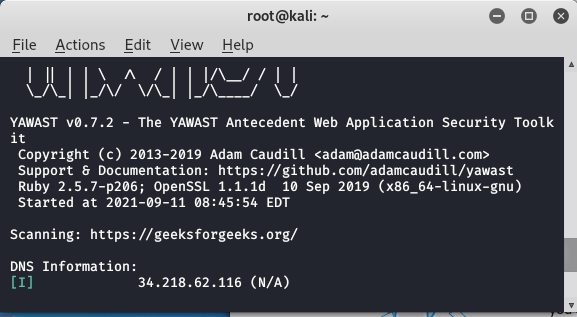

Ejemplo 2: utilice el kit de herramientas de Yawast para realizar un análisis de DNS en un dominio.

yawast dns <domain>

La herramienta ha comenzado a encontrar la información DNS del dominio. Del mismo modo, puede usar la herramienta Yawast para realizar un escaneo en su objetivo. Esta herramienta es muy útil en las fases iniciales de las pruebas de penetración.

Publicación traducida automáticamente

Artículo escrito por mohdshariq y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA