Nota: esto no es para motivarlo a hackear y cerrar sitios web, sino para brindarle una idea general de cómo se realizan los hackeos diarios y para protegerse de tales incidentes, al menos tome algunas precauciones.

Este artículo explica los 5 pasos de la piratería tomando un ejemplo de un hacker que intenta piratear el servidor de una empresa y obtiene acceso a todos los datos.

El proceso de intentos legales y autorizados para descubrir y explotar con éxito el sistema informático en un intento de hacer que el sistema informático sea más seguro se denomina piratería ética. Este proceso incluye una prueba de vulnerabilidad y proporciona ataques de prueba de concepto (POC) para visualizar que las vulnerabilidades están realmente presentes en el sistema. Un buen probador de penetración siempre brinda una recomendación específica para eliminar las fallas en el sistema descubiertas durante la prueba de penetración. La prueba de penetración también se conoce con otros términos como

- Pruebas de penetración

- PT

- Hackear

- Prueba de pluma

- Hackeo de sombrero blanco

Hay un término llamado evaluación de vulnerabilidad que es bastante similar a la prueba de penetración. Evaluación de vulnerabilidad significa revisar los servicios y sistemas en busca de problemas de seguridad. Muchas personas utilizan indistintamente las pruebas de penetración y la evaluación de vulnerabilidades, pero no son lo mismo. El proceso de prueba de penetración está un paso por delante de la evaluación de vulnerabilidades. La evaluación de vulnerabilidad solo descubre fallas en el sistema, pero PT también proporciona una forma de eliminar esas fallas.

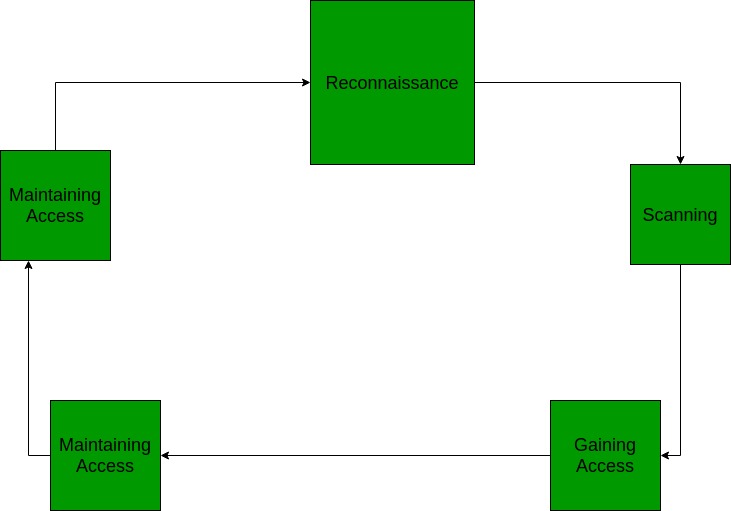

1. Reconocimiento: esta es la primera fase en la que el Hacker intenta recopilar información sobre el objetivo. Puede incluir la identificación del objetivo, averiguar el rango de direcciones IP del objetivo, la red, los registros DNS, etc. Supongamos que un atacante está a punto de piratear los contactos de un sitio web.

Puede hacerlo usando un motor de búsqueda como maltego, investigando el objetivo, digamos un sitio web (comprobando enlaces, trabajos, títulos de trabajo, correo electrónico, noticias, etc.), o una herramienta como HTTPTrack para descargar el sitio web completo para una enumeración posterior, el hacker es capaz de determinar lo siguiente: Nombres del personal, puestos y direcciones de correo electrónico.

2. Escaneo: esta fase incluye el uso de herramientas como marcadores, escáneres de puertos, mapeadores de red, barredores y escáneres de vulnerabilidades para escanear datos. Los piratas informáticos ahora probablemente estén buscando cualquier información que pueda ayudarlos a perpetrar ataques, como nombres de computadora, direcciones IP y cuentas de usuario. Ahora que el pirata informático tiene información básica, pasa a la siguiente fase y comienza a probar la red en busca de otras vías de ataque. El hacker decide usar un par de métodos para este fin para ayudar a mapear la red (es decir, Kali Linux, Maltego y encontrar un correo electrónico para contactar para ver qué servidor de correo electrónico se está utilizando). El pirata informático busca un correo electrónico automatizado si es posible o, en función de la información recopilada, puede decidir enviar un correo electrónico a Recursos Humanos con una consulta sobre una publicación de trabajo.

3. Obtener acceso: en esta fase, el hacker diseña el plano de la red del objetivo con la ayuda de los datos recopilados durante la Fase 1 y la Fase 2. El hacker ha terminado de enumerar y escanear la red y ahora decide que tiene algunas opciones. para acceder a la red.

Por ejemplo, digamos que un pirata informático elige un ataque de phishing. El hacker decide ir a lo seguro y usar un simple ataque de phishing para obtener acceso. El hacker decide infiltrarse en el departamento de TI. Ven que ha habido algunas contrataciones recientes y es probable que todavía no estén al tanto de los procedimientos. Se enviará un correo electrónico de phishing utilizando la dirección de correo electrónico real del CTO mediante un programa y se enviará a los técnicos. El correo electrónico contiene un sitio web de phishing que recopilará su nombre de usuario y contraseñas. Usando cualquier cantidad de opciones (aplicación de teléfono, suplantación de identidad por correo electrónico del sitio web, Zmail, etc.), el pirata informático envía un correo electrónico solicitando a los usuarios que inicien sesión en un nuevo portal de Google con sus credenciales. Ya tienen el kit de herramientas de ingeniería social en ejecución y enviaron un correo electrónico con la dirección del servidor a los usuarios enmascarándolo con bitly o tinyurl.

Otras opciones incluyen la creación de un shell TCP/IP inverso en un PDF usando Metasploit (puede ser detectado por el filtro de correo no deseado). Mirando el calendario de eventos, pueden configurar un enrutador Evil Twin e intentar que Man in the Middle ataque a los usuarios para obtener acceso. Una variante del ataque de denegación de servicio , los desbordamientos de búfer basados en pilas y el secuestro de sesiones también pueden resultar excelentes.

4. Mantenimiento del acceso: una vez que un pirata informático ha obtenido acceso, quiere mantener ese acceso para futuras explotaciones y ataques. Una vez que el hacker es dueño del sistema, puede usarlo como base para lanzar ataques adicionales.

En este caso, el sistema propio a veces se denomina sistema zombi .Ahora que el pirata informático tiene varias cuentas de correo electrónico, comienza a probar las cuentas en el dominio. A partir de este punto, el pirata informático crea una nueva cuenta de administrador para sí mismo según la estructura de nombres e intenta integrarse. Como precaución, el pirata informático comienza a buscar e identificar cuentas que no se han utilizado durante mucho tiempo. El pirata informático supone que es probable que estas cuentas se olviden o no se utilicen, por lo que cambian la contraseña y elevan los privilegios a un administrador como cuenta secundaria para mantener el acceso a la red. El pirata informático también puede enviar correos electrónicos a otros usuarios con un archivo explotado, como un PDF con shell inverso, para ampliar su posible acceso. En este momento no se producirán ataques o explotación abierta. Si no hay evidencia de detección, se juega un juego de espera dejando que la víctima piense que no se ha perturbado nada. Con acceso a una cuenta de TI, el hacker comienza a hacer copias de todos los correos electrónicos, citas, contactos, mensajes instantáneos y archivos para clasificarlos y usarlos más tarde.

5. Limpiar pistas (para que nadie pueda alcanzarlas): antes del ataque, el atacante cambiaría su dirección MAC y ejecutaría la máquina atacante a través de al menos una VPN para ayudar a ocultar su identidad. No lanzarán un ataque directo ni ninguna técnica de escaneo que se considere «ruidosa».

Una vez que se obtiene el acceso y se escalan los privilegios, el hacker busca cubrir sus huellas. Esto incluye borrar los correos electrónicos enviados, borrar los registros del servidor, los archivos temporales, etc. El hacker también buscará indicaciones del proveedor de correo electrónico alertando al usuario o posibles inicios de sesión no autorizados en su cuenta.

La mayor parte del tiempo se dedica al proceso de reconocimiento. El tiempo dedicado se reduce en las próximas fases. El triángulo invertido en el diagrama representa un tiempo para gastar en fases posteriores que se reducen.

Protégete: ¿Qué y qué no hacer?

- No publique información en las redes sociales que pueda estar relacionada con preguntas desafiantes

- Use contraseñas que no se puedan descifrar por fuerza bruta o adivinando.

- Considere la autenticación de dos factores cuando sea posible.

- Tenga cuidado con los correos electrónicos de requests de contraseña. Servicios como Heroku, Gmail y otros no solicitarán que se ingresen contraseñas para promociones o servicios adicionales.

- Verifica la fuente de contacto.

- Antes de hacer clic en un enlace, investíguelo.

- Siempre escanee un archivo y nunca haga clic en archivos por lotes.

- Siempre vea los servicios en segundo plano que se ejecutan en su dispositivo y nunca confíe en los dispositivos de otros.

- Asegúrese de tener un antivirus instalado y establecer contraseñas de root para la instalación.

- Cierre sesión y limpie el caché.

Si cree que está comprometido, informe a los proveedores de servicios y, si lo confirma, debe informarlo al departamento de delitos cibernéticos. En estos días tales incidentes se están tomando en serio. ¡Cuídate y evita convertirte en el objetivo!

Publicación traducida automáticamente

Artículo escrito por GeeksforGeeks-1 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA