Nmap es una herramienta de línea de comandos de Linux para la exploración de redes y la auditoría de seguridad. Esta herramienta es generalmente utilizada por piratas informáticos y entusiastas de la ciberseguridad e incluso por administradores de redes y sistemas. Se utiliza para los siguientes fines:

- Información en tiempo real de una red.

- Información detallada de todas las IPs activadas en tu red

- Número de puertos abiertos en una red

- Proporcione la lista de anfitriones en vivo

- Escaneo de puertos, SO y host

Instalación del comando Nmap

En el caso de Debian/Ubuntu

sudo apt-get install nmap

En el caso de CentOS/RedHat

yum install nmap

Trabajar con el comando Nmap

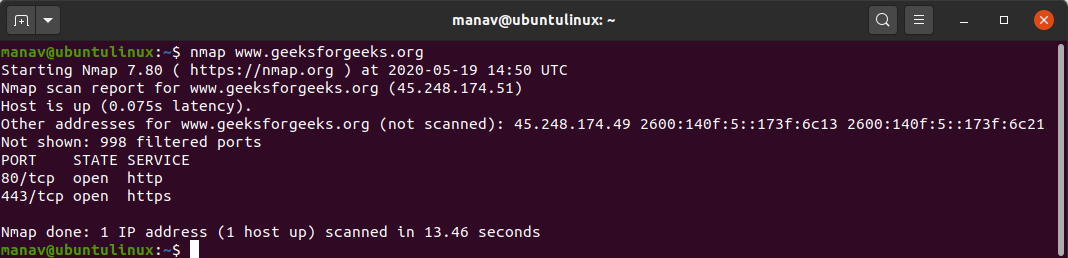

1. Para escanear un sistema con nombre de host y dirección IP. Primero, escanee usando el nombre de host

nmap www.geeksforgeeks.org

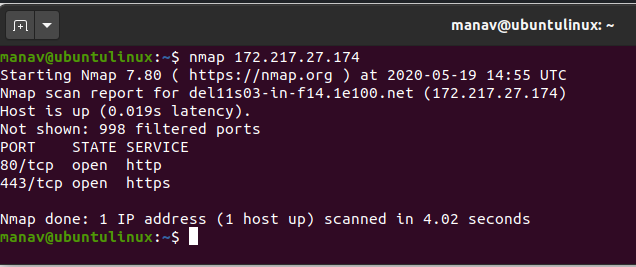

Ahora vamos a escanear usando la dirección IP

nmap 172.217.27.174

El comando nmap permite escanear un sistema de varias maneras. En esto, estamos realizando un escaneo usando el nombre de host como «geeksforgeeks» y la dirección IP «172.217.27.174», para encontrar todos los puertos abiertos, servicios y direcciones MAC en el sistema.

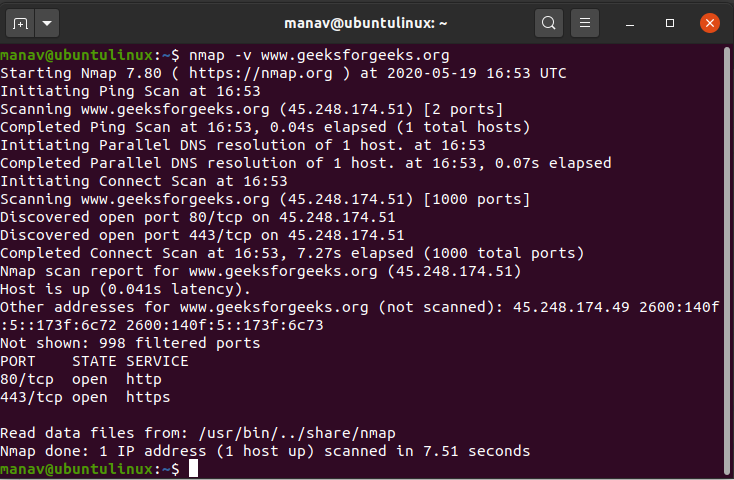

2. Para escanear usando la opción “-v”.

nmap -v www.geeksforgeeks.org

Se utiliza para obtener información más detallada sobre las máquinas remotas.

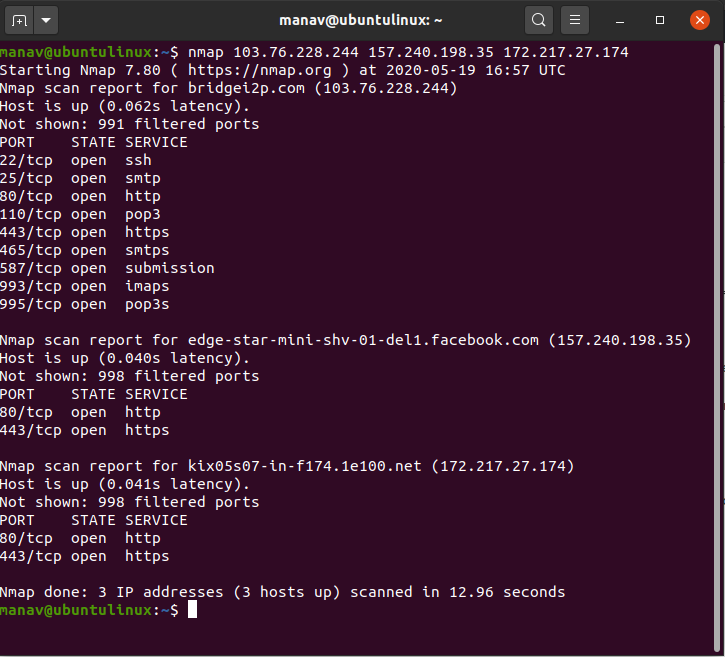

3. Para escanear múltiples hosts

nmap 103.76.228.244 157.240.198.35 172.217.27.174

Podemos escanear múltiples hosts escribiendo direcciones IP o nombres de host con nmap.

4. Para escanear toda la subred

nmap 103.76.228.*

Podemos escanear una subred completa o un rango de IP con nmap proporcionando «*» con él. Escaneará una subred completa y brindará información sobre los hosts que están en la red.

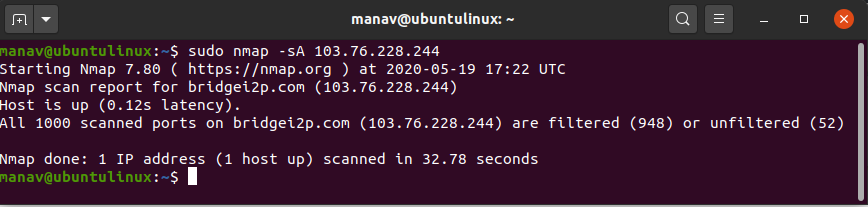

5. Para escanear para detectar configuraciones de firewall.

sudo nmap -sA 103.76.228.244

La detección de la configuración del firewall puede ser útil durante las pruebas de penetración y los análisis de vulnerabilidades. Para detectarlo usamos la opción “-sA”. Esto le proporcionará información sobre el cortafuegos activo en el host. Utiliza un escaneo ACK para recibir la información.

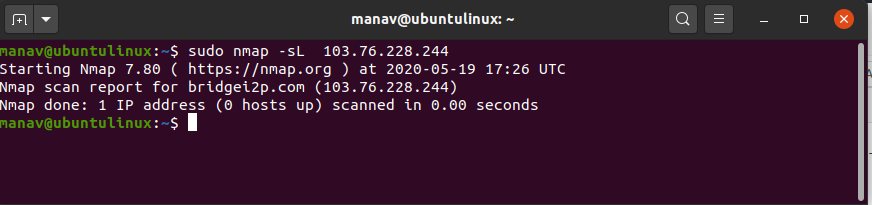

6. Para identificar nombres de host

sudo nmap -sL 103.76.228.244

Usamos la opción «sL» para encontrar nombres de host para el host dado completando una consulta de DNS para cada uno. Además de este comando «-n» se puede usar para omitir la resolución de DNS, mientras que el comando «-R» se puede usar para resolver siempre el DNS.

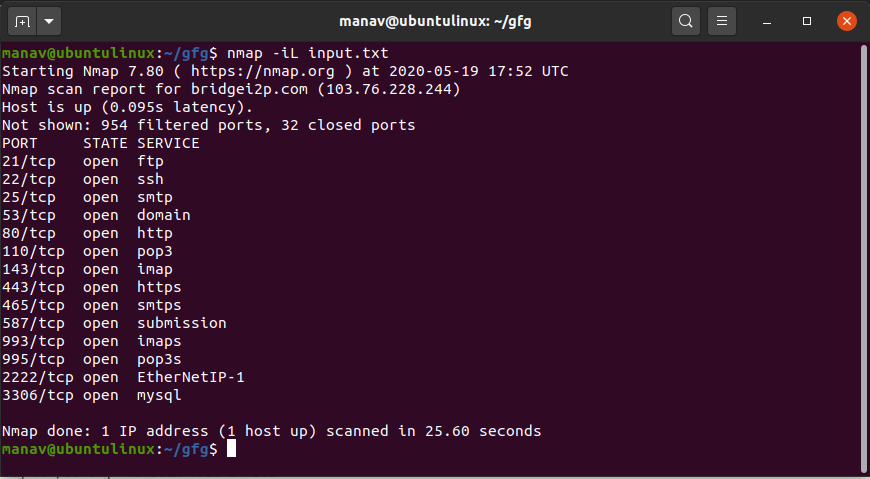

7. Para escanear desde un archivo

nmap -iL input.txt

Si tenemos una larga lista de direcciones que necesitamos escanear, podemos importar directamente un archivo a través de la línea de comando. Producirá un escaneo para las direcciones IP dadas.

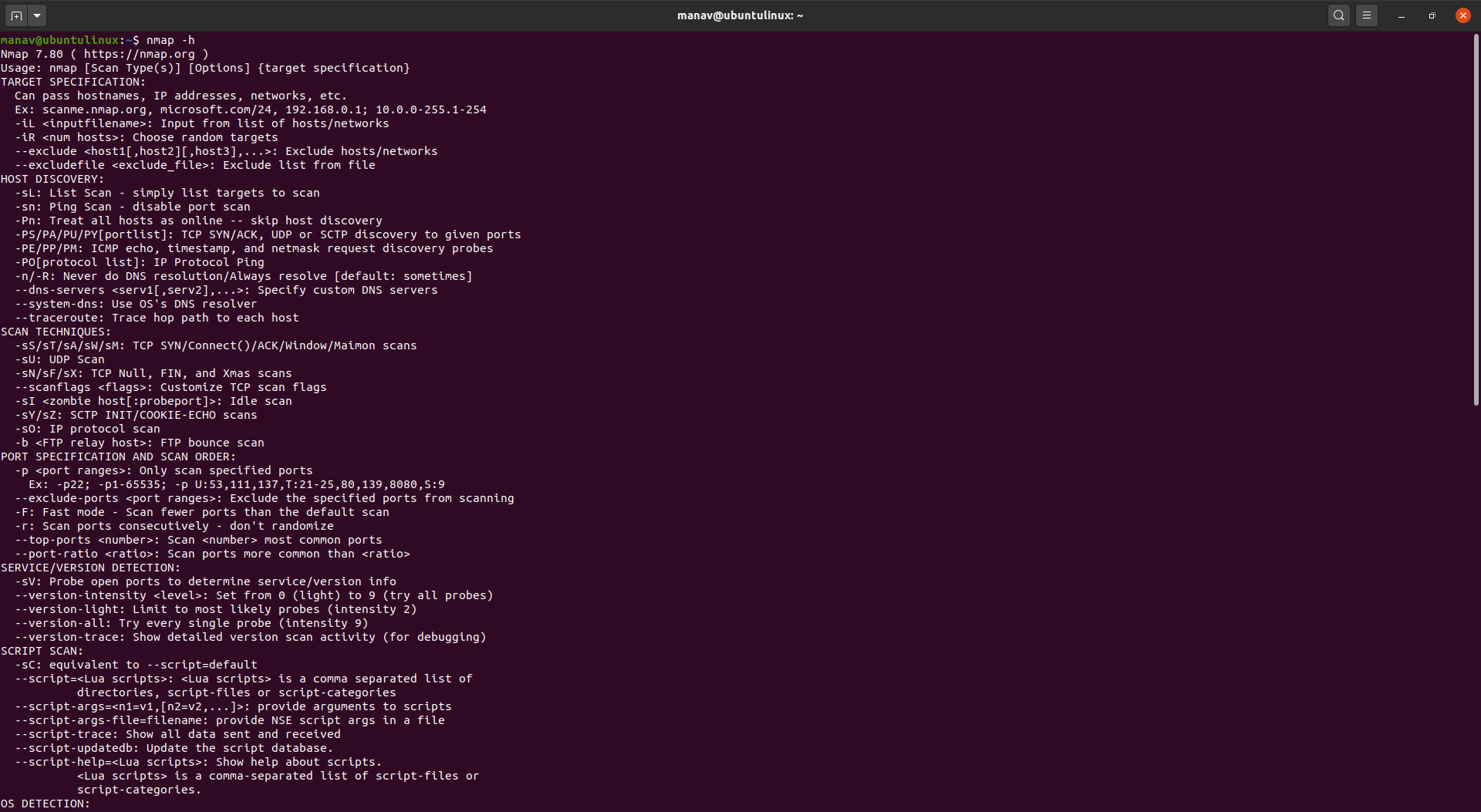

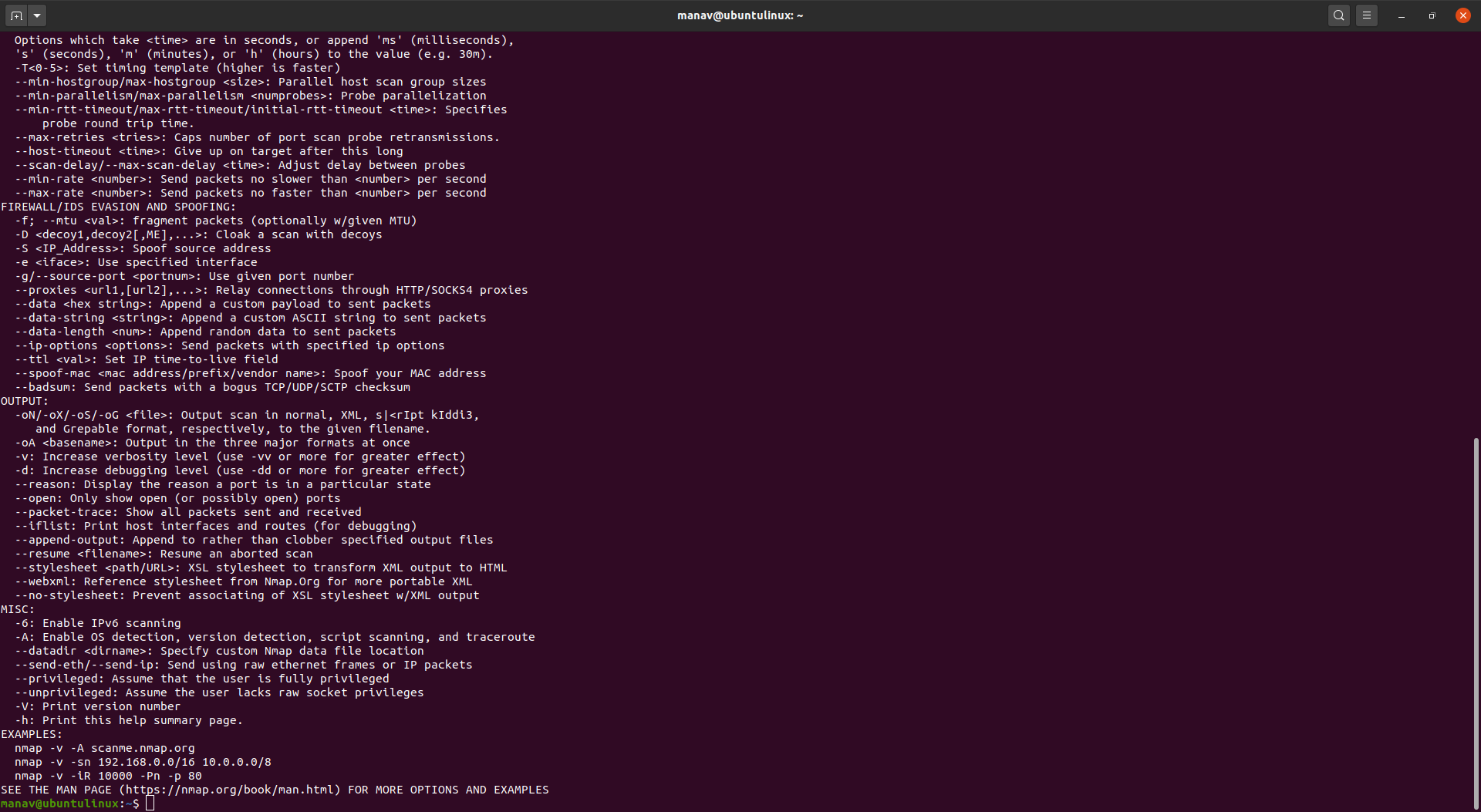

8. Para obtener ayuda

nmap -h

Usamos la opción «-h» si tenemos alguna pregunta sobre nmap o cualquiera de los comandos dados. Muestra la sección de ayuda para el comando nmap, incluida la información sobre los indicadores disponibles.

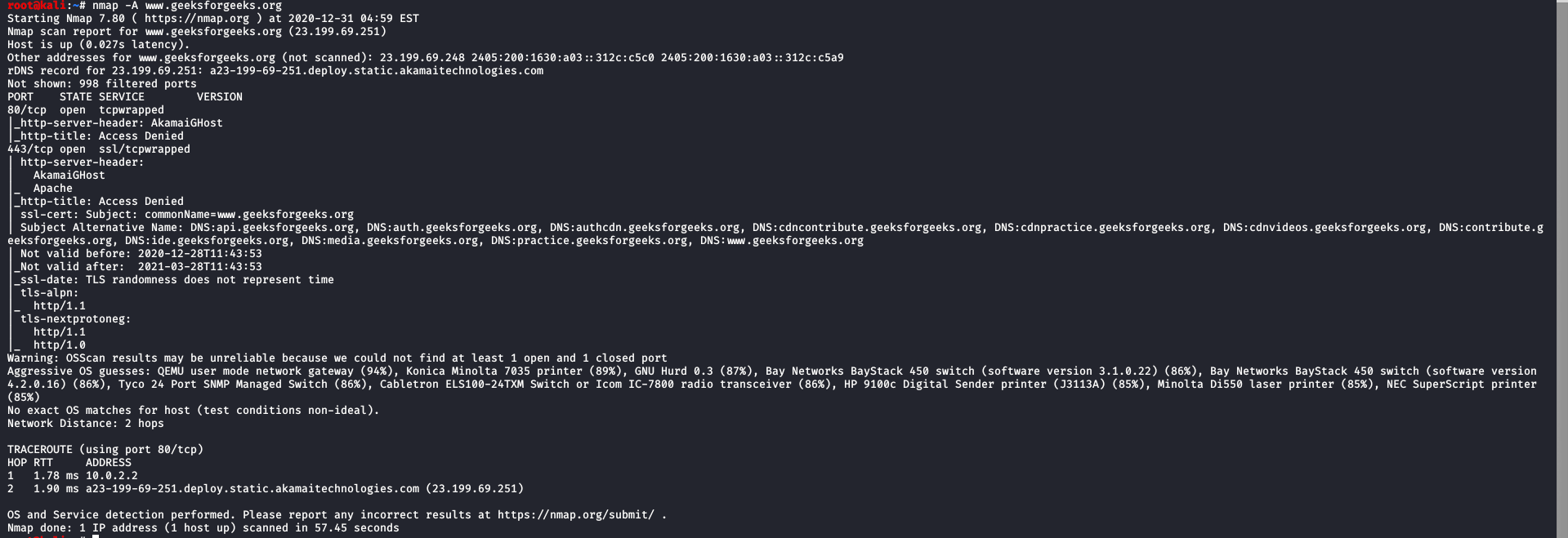

9. Aquí -A indica agresivo, nos permitirá saber la información adicional como la detección del sistema operativo (-O), la detección de versiones, el escaneo de secuencias de comandos (-sC) y el rastreo de ruta (-traceroute), incluso proporciona mucha información valiosa sobre el host. .

nmap -A <Domain Name>

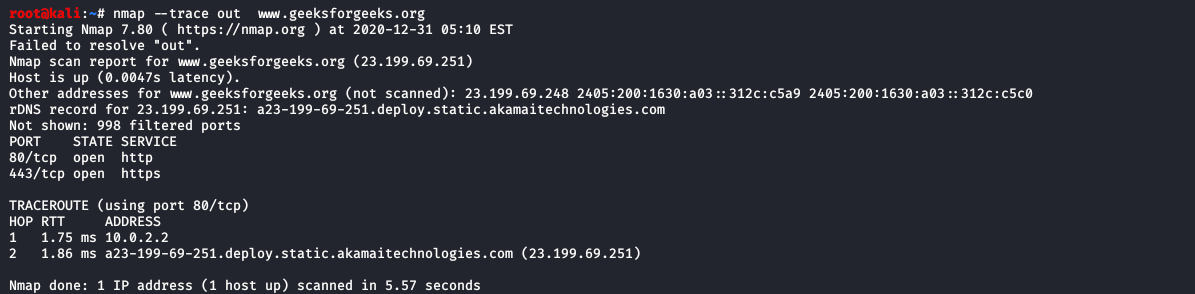

10. Con este comando, incluso podemos descubrir nuestro servicio de alojamiento de destino o identificar objetivos adicionales de acuerdo con nuestras necesidades para rastrear rápidamente la ruta.

nmap --trace out <Domain Name>

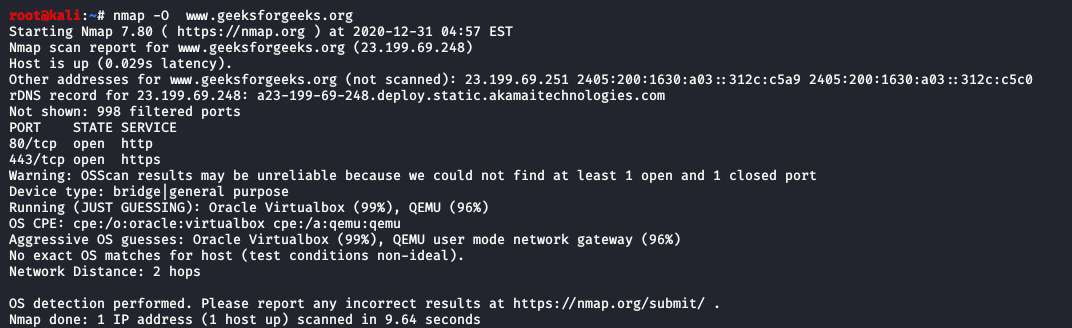

11. Aquí mostrará el sistema operativo donde se ejecuta el dominio o la dirección IP, pero no mostrará el sistema operativo exacto disponible en la computadora. Solo mostrará la posibilidad de que el sistema operativo esté disponible en la computadora. Esto solo adivinará el sistema operativo (SO) en ejecución en el host.

nmap -O <Domain Name>