1. Mencione dos tecnologías mediante las cuales conectaría dos oficinas en ubicaciones remotas.

Dos tecnologías mediante las cuales se conectarían dos oficinas en ubicaciones remotas son VPN y computación en la nube.

2. ¿Qué es la interconexión de redes?

Internetworking es una combinación de dos palabras, inter y networking, lo que implica una asociación entre Nodes o segmentos totalmente diferentes. Esta unidad de área de conexión se establece a través de dispositivos intercesores similares a enrutadores o puertas de enlace. El primer término para la interconexión de redes de grado asociado estaba interconectado. Esta interconexión es a menudo entre redes públicas, privadas, comerciales, industriales o gubernamentales. Por lo tanto, la interconexión de redes de grado asociado podría ser una variedad de redes individuales, conectadas por dispositivos de red intermedios, que funcionan como una red gigante. La interconexión se refiere al comercio, los productos y los procedimientos que cumplen el desafío de realizar y administrar obras en Internet.

3. Nombre de las capas de software o capa de soporte de usuario en el modelo OSI.

- Capa de aplicación

- Capa de presentación

- Capa de sesión

4. Nombre de las capas de hardware o capa de soporte de red en el modelo OSI.

- Capa de red

- Capa de enlace de datos

- Capa fisica

5. ¿Definir el protocolo HTTPS?

La forma completa de HTTPS es el protocolo de transferencia de hipertexto seguro. Es una versión avanzada del protocolo HTTP. Su número de puerto es 443 por defecto. Utiliza el protocolo SSL/TLS para proporcionar seguridad.

6. Nombre algunos servicios proporcionados por la capa de aplicación en el modelo de Internet.

Algunos servicios proporcionados por la capa de aplicación en el modelo de Internet son los siguientes:

- servicios de correo

- Directorio de Servicios

- Transferencia de archivos

- Gestión de Acceso

- terminal virtual de red

7. ¿En qué capa OSI se agregan el encabezado y el tráiler?

En la capa de enlace de datos se agrega el tráiler y en la capa del modelo OSI 6,5,4,3 se agrega el encabezado.

8. ¿Qué sucede en el modelo OSL cuando un paquete de datos se mueve de las capas inferiores a las superiores?

En el modelo OSL, a medida que un paquete de datos se mueve de las capas inferiores a las superiores, se eliminan los encabezados.

9. ¿Qué sucede en el modelo OSL cuando un paquete de datos se mueve de las capas superiores a las inferiores?

En el modelo OSL, a medida que un paquete de datos se mueve de las capas inferiores a las superiores, se agregan encabezados. Este encabezado contiene información útil.

10. ¿Qué es un cortafuegos basado en zonas ?

Un cortafuegos basado en zonas es un método avanzado del cortafuegos con estado. En un firewall con estado, se mantiene una base de datos con estado en la que se registran la dirección IP de origen, la dirección IP de destino, el número de puerto de origen y el número de puerto de destino. Debido a esto, solo se permiten las respuestas, es decir, si el tráfico se genera desde el interior de la red, solo se permiten las respuestas (del tráfico interno de la red) provenientes del exterior de la red.

El enrutador Cisco IOS se puede convertir en un firewall a través de dos métodos:

- Mediante el uso de CBAC: cree una lista de acceso y aplíquela a las interfaces teniendo en cuenta qué tráfico se debe permitir o denegar y en qué dirección. Esto tiene una sobrecarga adicional para el administrador.

- Uso de un firewall basado en zonas.

Para obtener más detalles, consulte el artículo sobre firewall basado en zonas .

11. ¿Qué es una granja de servidores?

Una granja de servidores es un conjunto de muchos servidores interconectados entre sí y alojados dentro de la misma instalación física. Una granja de servidores proporciona la potencia informática combinada de muchos servidores mediante la ejecución simultánea de una o más aplicaciones o servicios. Una granja de servidores es generalmente parte de un centro de datos empresarial o un componente de una supercomputadora. Una granja de servidores también se conoce como clúster de servidores o rancho de computadoras.

12. Mencione los tres medios de autenticación del usuario.

Hay datos biométricos (p. ej., una huella digital, escaneo de iris), un token o una contraseña. También existe la autenticación de dos niveles, que emplea dos de esos métodos.

13. ¿Qué es Confidencialidad, Integridad y Disponibilidad?

Confidencialidad: significa que la información no se divulga a personas, entidades y procesos no autorizados. Por ejemplo, si decimos que tengo una contraseña para mi cuenta de Gmail pero alguien la vio mientras estaba iniciando sesión en la cuenta de Gmail. En ese caso, mi contraseña se ha visto comprometida y se ha violado la confidencialidad.

Integridad: significa mantener la precisión y la integridad de los datos. Esto significa que los datos no se pueden editar de forma no autorizada. Por ejemplo, si un empleado deja una organización, en ese caso, los datos de ese empleado en todos los departamentos, como cuentas, deben actualizarse para reflejar el estado en TRABAJO IZQUIERDO para que los datos sean completos y precisos y, además, esta es la única persona autorizada que debe ser autorizado a editar los datos de los empleados.

Disponibilidad: significa que la información debe estar disponible cuando se necesite. Por ejemplo, si se necesita acceder a la información de un empleado en particular para verificar si un empleado ha superado la cantidad de hojas, en ese caso, se requiere la colaboración de diferentes equipos organizacionales como operaciones de red, operaciones de desarrollo, respuesta a incidentes y cambio/política. administración.

El ataque de denegación de servicio es uno de los factores que pueden dificultar la disponibilidad de la información.

14. ¿Qué es VPN?

VPN significa red privada virtual. Una red privada virtual (VPN) es una tecnología que crea una conexión segura y encriptada a través de una red menos segura, como Internet. Una red privada virtual es una forma de extender una red privada utilizando una red pública como Internet. El nombre solo sugiere que se trata de una «red privada» virtual, es decir, el usuario puede ser parte de una red local que se encuentra en una ubicación remota. Hace uso de protocolos de tunelización para establecer una conexión segura. Para obtener más detalles, consulte el artículo de VPN

15. ¿Qué es el cifrado simétrico y asimétrico?

Cifrado de clave simétrica: el

cifrado es un proceso para cambiar la forma de cualquier mensaje con el fin de protegerlo de la lectura por parte de cualquier persona. En el cifrado de clave simétrica, el mensaje se cifra mediante el uso de una clave y la misma clave se utiliza para descifrar el mensaje, lo que lo hace fácil de usar pero menos seguro. También requiere un método seguro para transferir la clave de una parte a otra.

Cifrado de clave asimétrica:

el cifrado de clave asimétrica se basa en técnicas de cifrado de clave pública y privada. Utiliza dos claves diferentes para cifrar y descifrar el mensaje. Es más seguro que la técnica de cifrado de clave simétrica, pero es mucho más lento. Para obtener más detalles, consulte la diferencia entre los artículos de cifrado simétrico y asimétrico .

16. ¿En qué capa funciona IPsec?

Un IPsec funciona en la capa 3 del modelo OSI.

17. ¿Qué es un modo Túnel?

Este es un modo de intercambio de datos en el que dos computadoras que se comunican no usan IPSec. En su lugar, la puerta de enlace que conecta sus LAN a la red de tránsito crea un túnel virtual que utiliza el protocolo IPSec para proteger todas las comunicaciones que pasan por él. El modo de túnel se usa más comúnmente entre puertas de enlace, o en una estación final a una puerta de enlace, la puerta de enlace actúa como un proxy para los hosts detrás de ella. El modo de túnel se usa más comúnmente para encriptar el tráfico entre puertas de enlace IPSec seguras, como entre el enrutador Cisco y el Firewall PIX.

18. ¿Definir firmas digitales?

Como su nombre suena son la nueva alternativa para firmar un documento digitalmente. Garantiza que el mensaje se envíe al uso previsto sin que ningún tercero (atacante) lo altere. En palabras simples, las firmas digitales se utilizan para verificar la autenticidad del mensaje enviado electrónicamente.

o podemos decir que – Una firma digital es una técnica matemática utilizada para validar la autenticidad e integridad de un mensaje, software o documento digital.

19. ¿Qué es la Autorización?

La autorización proporciona capacidades para aplicar políticas en los recursos de la red después de que el usuario haya obtenido acceso a los recursos de la red a través de la autenticación. Una vez que la autenticación es exitosa, la autorización se puede usar para determinar a qué recursos puede acceder el usuario y las operaciones que se pueden realizar.

20. ¿Cuál es la diferencia entre IPS y un firewall?

El Sistema de Prevención de Intrusiones también se conoce como Sistema de Prevención y Detección de Intrusiones. Es una aplicación de seguridad de red que monitorea las actividades de la red o del sistema en busca de actividad maliciosa. Las principales funciones de los sistemas de prevención de intrusiones son identificar actividades maliciosas, recopilar información sobre esta actividad, informarla e intentar bloquearla o detenerla. Los sistemas de prevención de intrusos se contemplan como un aumento de los Sistemas de Detección de Intrusos (IDS)porque tanto IPS como IDS operan el tráfico de red y las actividades del sistema para actividades maliciosas. IPS generalmente registra información relacionada con eventos observados, notifica a los administradores de seguridad sobre eventos observados importantes y produce informes. Muchos IPS también pueden responder a una amenaza detectada intentando evitar que tenga éxito. Utilizan varias técnicas de respuesta, que implican que el IPS detenga el ataque, cambie el entorno de seguridad o cambie el contenido del ataque.

Un firewall es un dispositivo de seguridad de red, ya sea basado en hardware o software, que supervisa todo el tráfico entrante y saliente y, en función de un conjunto definido de reglas de seguridad, acepta, rechaza o descarta ese tráfico específico.

21.¿Qué es la falsificación de IP?

La falsificación de IP es esencialmente una técnica utilizada por los piratas informáticos para obtener acceso no autorizado a las computadoras. Los conceptos de falsificación de IP se discutieron inicialmente en círculos académicos ya en 1980. Los expertos en seguridad conocían los tipos de ataques de falsificación de IP a nivel teórico. Fue principalmente teórico hasta que Robert Morris descubrió una debilidad de seguridad en el protocolo TCP conocida como predicción de secuencia. Ocasionalmente, se realiza una suplantación de IP para enmascarar los orígenes de un ataque Dos. De hecho, los ataques Dos a menudo enmascaran las direcciones IP reales desde donde se originó el ataque.

22. ¿Cuál es el significado de amenaza, vulnerabilidad y riesgo?

Las amenazas son cualquier cosa que pueda explotar una vulnerabilidad accidental o intencionalmente y destruir o dañar un activo . Un activo puede ser cualquier persona, propiedad o información. El activo es lo que estamos tratando de proteger y una amenaza es contra lo que estamos tratando de protegernos. Vulnerabilidad significa una brecha o debilidad en nuestros esfuerzos de protección.

El riesgo no es más que una intersección de activos, amenazas y vulnerabilidad.

A+T+V = R

23. ¿Cuál es el propósito principal de un servidor DNS?

DNS significa servidor de nombres de dominio. Traduce dominios de Internet y nombres de host a direcciones IP y viceversa. La tecnología DNS permite escribir nombres en sus navegadores web y en nuestra computadora para encontrar automáticamente esa dirección en Internet. Un elemento clave del DNS es una colección mundial de servidores DNS. Tiene la responsabilidad de asignar nombres de dominio y asignar esos nombres a los recursos de Internet mediante la designación de un servidor de nombres autorizado para cada dominio. Internet mantiene dos espacios de nombres principales, como la jerarquía de nombres de dominio y el espacio de direcciones de protocolo de Internet.

24. ¿Cuál es el protocolo y número de puerto de DNS?

Protocolo: TCP/UDP

Número de puerto- 53

25. ¿Cuál es la posición de los medios de transmisión en el modelo OSI?

En el modelo OSI, los medios de transmisión admiten la capa 1 (capa física).

26. ¿Cuál es la importancia de torcer en el cable de par trenzado?

El cable de par trenzado consta de dos hilos de cobre aislados trenzados entre sí. La torsión es importante para minimizar la radiación electromagnética y la interferencia externa.

27. ¿Qué tipo de error no es detectable por la suma de verificación?

En la suma de comprobación, los errores de bits múltiples no pueden ser indetectables.

28. ¿Qué técnica de multiplexación se utiliza en los enlaces de fibra óptica ?

La multiplexación por división de longitud de onda se usa comúnmente en enlaces de fibra óptica.

29. ¿Cuáles son las ventajas de la fibra óptica?

- El ancho de banda está por encima de los cables de cobre

- Menos pérdida de energía y permite la transmisión de datos para distancias extendidas

- El cable óptico es resistente a las interferencias electromagnéticas.

- El cable de fibra tiene un tamaño 4,5 veces mayor que el de los cables de cobre.

- Como el cable es más liviano, más delgado, para que usen menos área en comparación con los cables de cobre.

- La instalación es extremadamente fácil gracias a su menor peso.

- El cable de fibra óptica es extremadamente difícil de interceptar porque no produce energía electromagnética. Estos cables de fibra óptica son muy seguros para transmitir datos.

- Este cable se opone a la mayoría de los elementos ácidos que golpean los cables de cobre, además son de naturaleza flexible.

- Los cables de fibra óptica a menudo se fabrican más baratos que las longitudes equivalentes de cable de cobre.

- La luz tiene la velocidad más rápida del universo, señales mucho más rápidas

- Los cables de fibra óptica admiten mucho más cable que los cables de par trenzado de cobre.

- Los cables de fibra óptica tienen más ancho de banda que los cables de par trenzado de cobre.

30.¿Cuáles de las técnicas de multiplexación se utilizan para combinar señales analógicas?

Para combinar señales analógicas, comúnmente se utilizan FDM (multiplexación por división de frecuencia) y WDM (multiplexación por división de longitud de onda).

31. ¿Cuál de las técnicas de multiplexación se utiliza para combinar señales digitales?

Para combinar señales digitales, se utilizan técnicas de multiplexación por división de tiempo.

32. ¿Se puede balancear la carga de IP Multicast?

No, la carga del comando ip multicast multipath divide el tráfico y no equilibra la carga del tráfico. El tráfico de una fuente usará solo una ruta, incluso si el tráfico supera con creces el tráfico de otras fuentes.

33. ¿Qué es CGMP (protocolo de gestión de grupo de Cisco)?

CGMP es un protocolo simple, los enrutadores son los únicos dispositivos que producen mensajes CGMP. Los interruptores solo escuchan estos mensajes y actúan en consecuencia. CGMP utiliza una dirección MAC de destino conocida (0100.0cdd.dddd) para todos sus mensajes. Cuando los conmutadores reciben tramas con esta dirección de destino, la inundan en todas sus interfaces, por lo que todos los conmutadores de la red recibirán mensajes CGMP.

Dentro de un mensaje CGMP, los dos elementos más importantes son:

- Dirección de destino del grupo (GDA)

- Dirección de origen de unidifusión (EE. UU.)

La dirección de destino del grupo es la dirección MAC del grupo de multidifusión, la dirección de origen de unidifusión es la dirección MAC del host (receptor).

34. ¿Qué es multidifusión?

La multidifusión es un método de comunicación grupal en el que el remitente envía datos a múltiples receptores o Nodes presentes en la red simultáneamente. La multidifusión es un tipo de comunicación de uno a muchos y de muchos a muchos, ya que permite al remitente o remitentes enviar paquetes de datos a múltiples receptores a la vez a través de LAN o WAN. Este proceso ayuda a minimizar el marco de datos de la red. Para obtener más detalles, lea el artículo Multidifusión en redes informáticas .

35. ¿Cuál es la diferencia entre Bluetooth y wifi?

| S.NO | Bluetooth | Wifi |

|---|---|---|

| 1. | Bluetooth no tiene forma completa. | Mientras que wifi significa Wireless Fidelity. |

| 2. | Requiere adaptador bluetooth en todos los dispositivos para conectividad. | Considerando que requiere un adaptador inalámbrico Bluetooth para todos los dispositivos y un enrutador inalámbrico para la conectividad. |

| 3. | Bluetooth consume poca energía. | mientras consume mucha energía. |

| 4. | La seguridad de BlueTooth es menor en comparación con la cantidad de wifi. | Si bien proporciona una mejor seguridad que BlueTooth. |

| 5. | Bluetooth es menos flexible, lo que significa que estos usuarios limitados son compatibles. | Mientras que wifi admite una gran cantidad de usuarios. |

| 6. | El alcance de la señal de radio de BlueTooth es de diez metros. | Mientras que en wifi este rango es de cien metros. |

| 7. | Bluetooth requiere un ancho de banda bajo. | Si bien requiere un alto ancho de banda. |

36. ¿Qué es un proxy inverso?

Servidor proxy inverso: el trabajo de un servidor proxy inverso para escuchar la solicitud realizada por el cliente y redirigir al servidor web particular que está presente en diferentes servidores. Esto también se utiliza para restringir el acceso de los clientes a los datos confidenciales que residen en los servidores particulares. Para obtener más detalles, consulte el artículo sobre el servidor proxy .

37. ¿Cuál es el papel de la dirección en el paquete que viaja a través de una red de datagramas?

El campo de dirección en una red de datagramas es el direccionamiento de extremo a extremo.

38. ¿Puede una tabla de enrutamiento en la red de datagramas tener dos entradas con la misma dirección de destino?

No. Las tablas de enrutamiento en la red de datagramas tienen dos entradas con la misma dirección de destino, lo que no es posible porque la dirección de destino o la dirección del receptor es única en la red de datagramas.

39. ¿Qué tipo de aritmética se usa para agregar elementos de datos en el cálculo de la suma de verificación?

Para agregar elementos de datos en los cálculos de suma de comprobación, se utiliza la aritmética de complemento a uno.

40. ¿Defina llevar a cuestas?

Se utiliza una técnica llamada piggybacking para mejorar la eficiencia de los protocolos bidireccionales. Cuando una trama transporta datos de A a B, también puede transportar información de control sobre las tramas recibidas (o perdidas) de B; cuando una trama transporta datos de B a A, también puede transportar información de control sobre las tramas recibidas (o perdidas) de A.

41. ¿Cuáles son las ventajas y desventajas de llevar a cuestas?

La principal ventaja del piggybacking es un mejor uso del ancho de banda del canal disponible.

La principal desventaja del piggybacking es la complejidad adicional y si la capa de enlace de datos espera demasiado antes de transmitir el acuse de recibo, se produciría una retransmisión de la trama .

42. ¿Qué técnica se utiliza en los protocolos orientados a bytes?

El relleno de bytes se utiliza en protocolos orientados a bytes. Se agrega un byte especial a la sección de datos del marco cuando hay un carácter con el mismo patrón que la bandera.

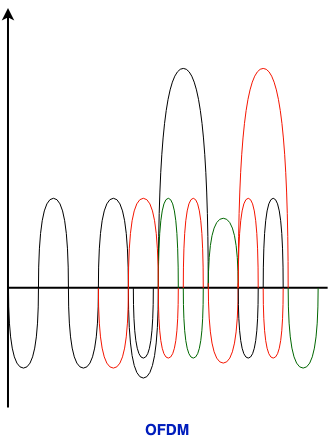

43. ¿Defina el término OFDM?

Multiplexación por división de frecuencia ortogonal (OFDM):

También es la técnica de multiplexación que se utiliza en un sistema analógico. En OFDM, no se requiere la banda de guarda y la eficiencia espectral de OFDM es alta, lo que se opone a FDM. En OFDM, una fuente de datos única adjunta todos los subcanales.

44. ¿Qué es un puente transparente?

Puente transparente:

un puente transparente mantiene automáticamente una tabla de enrutamiento y actualiza las tablas en respuesta para mantener la topología cambiante. El mecanismo del puente transparente consta de tres mecanismos:

- Reenvío de tramas

- Aprendizaje de direcciones

- Resolución de bucle

El puente transparente es fácil de usar. Instale el puente y no se necesitan cambios de software en los hosts. En todos los casos, los puentes transparentes inundaron las tramas de transmisión y multidifusión.

45. ¿Cuál es el tamaño mínimo del paquete icmpV4? ¿Cuál es el tamaño máximo del paquete icmpv4?

- Paquete ICMPv4 de tamaño mínimo = 28 bytes

- Paquete ICMPv4 de tamaño máximo = 2068 bytes

46. ¿Por qué OSPF es un protocolo más rápido que nuestro RIP?

OSPF significa Open Shortest Path First, que utiliza un algoritmo de enrutamiento de estado de enlace. Este protocolo es más rápido que RIP porque:

- Usando la información de estado de enlace que está disponible en los enrutadores, construye la topología en la que la topología determina la tabla de enrutamiento para las decisiones de enrutamiento.

- Admite tanto el enmascaramiento de subred de longitud variable como los modelos de direccionamiento de enrutamiento entre dominios sin clases.

- Dado que utiliza el algoritmo de Dijkstra, calcula el árbol de ruta más corto para cada ruta.

- OSPF (Open Shortest Path first) maneja la detección de errores por sí mismo y utiliza el direccionamiento de multidifusión para el enrutamiento en un dominio de difusión.

47. ¿Cuáles son las dos categorías principales de mensajes DNS?

Las dos categorías de mensajes DNS son consultas y respuestas.

48. ¿Por qué necesitamos el protocolo pop3 para el correo electrónico?

Necesidad de POP3:

El Protocolo de oficina de correos (POP3) es el protocolo más utilizado y es compatible con la mayoría de los clientes de correo electrónico. Proporciona una forma conveniente y estándar para que los usuarios accedan a los buzones y descarguen mensajes. Una ventaja importante de esto es que los mensajes de correo se envían a la PC del cliente y se pueden leer con o sin acceso a la web.

49. ¿Defina el término Jitter?

jitter es una «variación de retardo de paquetes». Simplemente puede significar que la fluctuación se considera un problema cuando diferentes paquetes de datos se enfrentan a diferentes retrasos en una red y los datos en la aplicación del receptor son sensibles al tiempo, es decir, datos de audio o video. La fluctuación se mide en milisegundos (ms). Se define como una interferencia en el orden normal de envío de paquetes de datos.

50. ¿Por qué el ancho de banda es un parámetro importante para el rendimiento de la red?

El ancho de banda se caracteriza como la medida de datos o información que se puede transmitir en una medida de tiempo fija. El término se puede utilizar en dos contextos diferentes con dos valores de estimación distintivos. En el caso de dispositivos digitales, el ancho de banda se mide en bits por segundo (bps) o bytes por segundo. En el caso de dispositivos analógicos, el ancho de banda se mide en ciclos por segundo o Hertz (Hz). El ancho de banda es solo un componente de lo que un individuo ve como la velocidad de una red. La verdadera velocidad de Internet es en realidad la cantidad de datos que recibe cada segundo y eso también tiene mucho que ver con la latencia.

Publicación traducida automáticamente

Artículo escrito por varshachoudhary y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA