1. Explique el rango de clases de TCP/IP.

2. ¿Qué son los privados? ¿Dirección IP?

La dirección IP privada de un sistema es la dirección IP que se utiliza para comunicarse dentro de la misma red. Usando datos de IP privados, la información se puede enviar o recibir dentro de la misma red. Para obtener más detalles, consulte la diferencia entre las direcciones IP públicas y privadas .

3. Explique que IP protege los datos en la red?

IP en sí no garantiza la entrega de datos correctamente. Deja toda la protección de datos al protocolo de transporte. Tanto TCP como UDP tienen mecanismos que garantizan que los datos que entregan a una aplicación son correctos.

Usando la capa IP, se identifica y entrega el destino correcto del paquete. Los protocolos de la capa de transporte (TCP/UDP) verifican si los datos entregados son correctos utilizando el mecanismo Checksum. Sin embargo, si la IP de destino no está activa, el paquete salta disminuyendo el campo TTL (Tiempo para salir) y cuando llega a cero, el paquete se pierde y no se entrega. Si la capa de transporte es UDP, la fuente no sabe del fallo en la entrega del paquete. Para obtener más detalles, consulte la dirección IP

4.Diga el nombre de la unidad de datos de la capa de transporte.

La unidad de datos de protocolo de la capa de transporte es un segmento o datagrama.

5. ¿Diga el nombre de la unidad de datos para enviar por la capa de Internet?

La unidad de datos de protocolo de la capa de Internet es un paquete.

6.¿La diferencia entre los protocolos TCP y UDP?

| Protocolo de control de transmisión (TCP) | Protocolo de datagramas de usuario (UDP) |

|---|---|

| TCP es un protocolo orientado a la conexión. La orientación a la conexión significa que los dispositivos de comunicación deben establecer una conexión antes de transmitir datos y deben cerrar la conexión después de transmitir los datos. | UDP es el protocolo orientado a datagramas. Esto se debe a que no hay sobrecarga para abrir una conexión, mantener una conexión y terminar una conexión. UDP es eficiente para los tipos de difusión y multidifusión en el orden de transmisión de la red. |

| TCP es confiable ya que garantiza la entrega de datos al enrutador de destino. | No se puede garantizar la entrega de datos al destino en UDP. |

| TCP proporciona amplios mecanismos de comprobación de errores. Es porque proporciona control de flujo y reconocimiento de datos. | UDP solo tiene el mecanismo básico de verificación de errores mediante sumas de verificación. |

| La secuenciación de datos es una característica del Protocolo de control de transmisión (TCP). Esto significa que los paquetes llegan en orden al receptor. | No hay secuenciación de datos en UDP. Si se requiere el pedido, debe ser administrado por la capa de aplicación. |

| TCP es comparativamente más lento que UDP. | UDP es más rápido, más simple y más eficiente que TCP. |

| La retransmisión de paquetes perdidos es posible en TCP, pero no en UDP. | No hay retransmisión de paquetes perdidos en el Protocolo de datagramas de usuario (UDP). |

| TCP tiene un encabezado de longitud variable (20-60) bytes. | UDP tiene un encabezado de longitud fija de 8 bytes. |

| TCP es pesado. | UDP es ligero. |

| TCP no es compatible con la transmisión. | UDP admite la transmisión. |

| TCP es utilizado por HTTP, HTTPs, FTP, SMTP y Telnet. | UDP es utilizado por DNS, DHCP, TFTP, SNMP, RIP y VoIP. |

Para obtener más detalles, consulte el artículo sobre la diferencia entre TCP y UDP .

7.¿Cómo proporciona confiabilidad el protocolo TCP?

TCP es confiable, ya que utiliza la suma de verificación para la detección de errores, los intentos de recuperar paquetes perdidos o corruptos mediante la retransmisión, la política de reconocimiento y los temporizadores. Utiliza características como números de bytes y números de secuencia y números de reconocimiento para garantizar la confiabilidad.

8.Escriba el nombre de los servicios proporcionados por TCP?

- Comunicación de proceso a proceso

- Orientación de la corriente

- Servicio de dúplex completo

- multiplexación

- Fiabilidad

Para obtener más detalles, consulte TCP/IP en el artículo sobre redes informáticas .

9. ¿Explicar el formato del encabezado del protocolo TCP?

Para obtener más detalles, lea el artículo sobre el modelo TCP/IP .

10. ¿Escriba el nombre de todas las «Banderas» de TCP?

Un campo Bandera TCP contiene 6 banderas diferentes, a saber:

- URG: puntero urgente es válido

- ACK: el número de acuse de recibo es válido (se utiliza en caso de acuse de recibo acumulativo)

- PSH: Solicitud de empuje

- RST: restablecer la conexión

- SYN: Sincronizar números de secuencia

- FIN: terminar la conexión

Para obtener más detalles, lea el artículo sobre el modelo TCP/IP .

11. ¿Cuál es la función del campo de suma de comprobación TCP?

Uno de los campos importantes del formato del protocolo TCP. Tiene una longitud de 16 bits. Este campo contiene la suma de comprobación para el control de errores. Es obligatorio en TCP a diferencia de UDP. Para obtener más detalles, lea el artículo sobre el modelo TCP/IP .

12.¿Qué es PUERTO?

Un puerto es básicamente un punto de acoplamiento físico que se usa básicamente para conectar los dispositivos externos a la computadora, o podemos decir que un puerto actúa como una interfaz entre la computadora y los dispositivos externos, por ejemplo, podemos conectar discos duros e impresoras a la computadora con la ayuda de los puertos. Para obtener más detalles, consulte el artículo sobre varios puertos TCP y UDP .

13.Escriba el nombre del puerto conocido utilizado por TCP.

| PUERTO | Servicio | Descripción | Protocolo de transporte |

|---|---|---|---|

| 7 | Eco | El puerto simplemente repite lo que se le envía. Esta característica se puede usar en muchos ataques, como Smurf/Fraggle. | TCP y UDP |

| 9 | Desechar | Descartar cualquier datagrama que se reciba. | |

| 20 /21 | Protocolo de transferencia de archivos (FTP) | Puerto utilizado por el protocolo FTP para enviar datos a un cliente. | TCP |

| 23 | Telnet | Puerto utilizado por Telnet para conectarse de forma remota a una estación de trabajo o servidor (no seguro) | TCP |

| 25 | Protocolo simple de transferencia de correo (SMTP) | Se utiliza para enviar correo electrónico a través de Internet | TCP |

| 53 | Sistema de nombres de dominio (DNS) | Puerto para requests de DNS, enrutamiento de red y transferencias de zona | TCP |

| 67 | BOOTP | Protocolo de arranque | TCP |

| 80 | Protocolo de transferencia de hipertexto (HTTP) | Se utiliza para navegar por páginas web en un navegador | TCP |

| 110 | Protocolo de oficina postal (POP3) | Puerto utilizado para recuperar el contenido completo de un buzón de servidor | TCP |

Para obtener más detalles, consulte el artículo sobre varios puertos TCP y UDP .

14.¿Definir el término Endpoint en TCP?

TcpEndpoint le permite establecer y comunicarse fácilmente a través de conexiones de red TCP/IP entre procesos de cliente y servidor, posiblemente residiendo en diferentes hosts. La clase TcpEndpoint sigue un modelo de red similar a un teléfono: los clientes «llaman» a los servidores y los servidores «responden» a los clientes. Una vez que se establece una conexión de red entre un cliente y un servidor, los dos pueden «hablar» entre sí leyendo y escribiendo en la conexión.

15.¿Explicar el mecanismo de control de errores en TCP?

El protocolo TCP tiene métodos para descubrir segmentos corruptos, segmentos faltantes, segmentos desordenados y segmentos duplicados.

El control de errores en TCP se realiza principalmente mediante el uso de tres técnicas simples :

- Suma de verificación

- Reconocimiento

- retransmisión

16. ¿Explicar la congestión?

Un estado que ocurre en la capa de red cuando el tráfico de mensajes es tan pesado que ralentiza el tiempo de respuesta de la red se conoce como congestión. Para obtener más detalles, lea el artículo de control de congestión de TCP .

17.¿Cuál es la diferencia entre el protocolo de parada y espera y el protocolo de ventana deslizante?

| S.NO | Protocolo de parada y espera | Protocolo de ventana deslizante |

|---|---|---|

| 1. | En el protocolo Stop-and-Wait, el remitente envía una trama y espera el reconocimiento del lado del receptor. | En el protocolo de ventana deslizante, el remitente envía más de un marco al lado del receptor y retransmite los marcos dañados o sospechosos. |

| 2. | La eficiencia del protocolo Stop-and-Wait es peor. | La eficiencia del protocolo de ventana deslizante es mejor. |

| 3. | El tamaño de la ventana del remitente del protocolo Stop-and-Wait es 1. | El tamaño de la ventana del remitente del protocolo de ventana deslizante es N. |

| 4. | El tamaño de la ventana del receptor del protocolo Stop-and-Wait es 1. | El tamaño de la ventana del receptor del protocolo de ventana deslizante puede ser 1 o N. |

| 5. | En el protocolo Stop-and-Wait, la clasificación no es necesaria. | En el protocolo de ventana deslizante, la clasificación puede ser necesaria o no. |

| 6. |

La eficiencia del protocolo Stop-and-Wait es 1/(1+2*a) |

La eficiencia del protocolo de ventana deslizante es N/(1+2*a) |

| 7. | El protocolo Stop-and-Wait es semidúplex. | El protocolo de ventana deslizante es full dúplex |

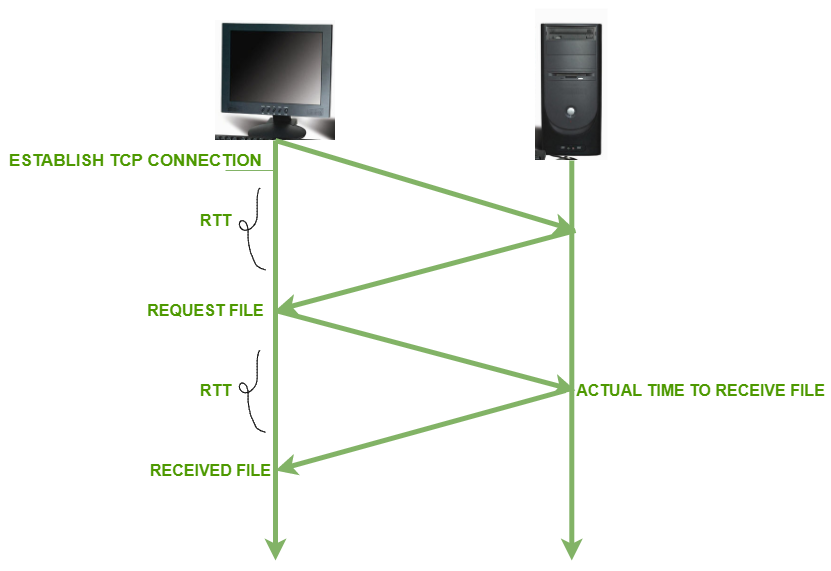

18.¿Qué es el tiempo de ida y vuelta?

El tiempo que tarda un paquete de datos en enviarse a un destino incluye el tiempo que tarda en recibirse un acuse de recibo de ese paquete en el lugar original. Para obtener más detalles, consulte el artículo ¿Qué es RTT ?

19.¿Cuál es el significado de los acuses de recibo de TCP?

Los reconocimientos de TCP se utilizan para reconocer los paquetes que el host recibe correctamente. El indicador se establece si el campo del número de reconocimiento contiene un número de reconocimiento válido. Para obtener más detalles, lea el artículo sobre el modelo TCP/IP .

20.¿Qué es la retransmisión?

La retransmisión TCP significa reenviar los paquetes a través de la red que se han perdido o dañado. Aquí, la retransmisión es un mecanismo utilizado por protocolos como TCP para proporcionar una comunicación confiable. Aquí, comunicación confiable significa que el protocolo garantiza la entrega del paquete incluso si el paquete de datos se ha perdido o dañado. Las redes son poco fiables y no garantizan el retraso o la retransmisión de los paquetes perdidos o dañados. La red, que utiliza una combinación de reconocimiento y retransmisión de paquetes dañados o perdidos, ofrece confiabilidad. Para obtener más detalles, lea el artículo de control de congestión de TCP .

21. Si el tiempo de ida y vuelta de TCP, el RTT es actualmente de 30 m s y el siguiente reconocimiento aparece después de 26, 32 y 24 m s respectivamente, ¿cuál es la nueva estimación de RTT? ( Utilice α = 0,9)

La fórmula para estimar el nuevo RTT

![]()

RTT nuevo = 0,9*30+(1-0,9)*26

RTT nuevo = 29,6

Para obtener más detalles, consulte el artículo de RTT .

22. ¿Escriba las características de TCP?

- Orientado a la conexión: una aplicación solicita una «conexión» al destino y utiliza la conexión para transferir datos

- Transferencia de flujo de datos : es deber de TCP empaquetar este flujo de bytes en paquetes, conocidos como segmentos TCP, que se pasan a la capa IP para su transmisión al dispositivo de destino.

- Confiable: recupera datos de la capa de red si los datos están dañados, duplicados o corrompidos.

- Punto a punto: la conexión TCP proporciona una entrega de extremo a extremo.

- Interoperabilidad : elimina los límites multiplataforma.

- Control de errores y flujo : funciones de verificación de errores, control de flujo y reconocimiento.

- Resolución de nombres: ayuda a convertir nombres legibles por humanos en direcciones IP.

- Enrutabilidad: TCP/IP es un protocolo enrutable,

- Ayuda a resolver direcciones lógicas.

- Full Duplex : Proporciona conexión en ambos sentidos.

Para obtener más detalles, lea el artículo sobre el modelo TCP/IP .

23.¿Qué es el protocolo SCTP?

SCTP significa Protocolo de transmisión de control de flujo. Es un protocolo orientado a la conexión en redes informáticas que proporciona una asociación full-duplex, es decir, transmite múltiples flujos de datos entre dos puntos finales al mismo tiempo que han establecido una conexión en la red. A veces se lo denomina TCP de próxima generación o TCPng. SCTP facilita el soporte de conversaciones telefónicas en Internet. Una conversación telefónica requiere la transmisión de la voz junto con otros datos al mismo tiempo en ambos extremos. El protocolo SCTP facilita el establecimiento de una conexión fiable. SCTP también pretende facilitar el establecimiento de conexiones a través de redes inalámbricas y la gestión de la transmisión de datos multimedia. SCTP es un protocolo estándar (RFC 2960) y está desarrollado por el Grupo de Trabajo de Ingeniería de Internet (IETF). Para más detalles por favor leael artículo de formato completo SCTP .

24. ¿Explicar el proceso del protocolo de protocolo de enlace de tres vías?

Proceso del protocolo de protocolo de enlace de tres vías

- Paso 1 (SYN): En el primer paso, el cliente desea establecer una conexión con el servidor, por lo que envía un segmento con SYN (Sincronizar número de secuencia) que informa al servidor que es probable que el cliente inicie la comunicación y con qué secuencia. número comienza segmentos.

- Paso 2 (SYN + ACK): El servidor responde a la solicitud del cliente con los bits de señal SYN-ACK establecidos. El acuse de recibo (ACK) significa la respuesta del segmento que recibió y SYN significa con qué número de secuencia es probable que comience el segmento.

- Paso 3 (ACK): En la parte final, el cliente reconoce la respuesta del servidor y ambos establecen una conexión confiable con la que comenzarán la transferencia de datos real.

Los pasos 1, 2 establecen el parámetro de conexión (número de secuencia) para una dirección y se reconoce. Los pasos 2, 3 establecen el parámetro de conexión (número de secuencia) para la otra dirección y se reconoce. Con estos, se establece una comunicación full-duplex.

Para obtener más detalles, lea el proceso de protocolo de enlace TCP-3 way.

25. ¿Diferencia entre el algoritmo Leaky bucket y Token bucket?

| Cubo agujereado | Cubo de fichas |

|---|---|

| Cuando el host tiene que enviar un paquete, el paquete se arroja en un cubo. | Este balde con fugas contiene tokens generados a intervalos regulares de tiempo. |

| La cubeta gotea a un ritmo constante | El cubo tiene una capacidad máxima. |

| El tráfico en ráfagas se convierte en tráfico uniforme mediante baldes con fugas. | Depósito hay un paquete listo, se elimina un token del depósito y se envía el paquete. |

| En la práctica, un depósito es una salida de cola finita a una velocidad finita. | Si no hay token en el cubo, el paquete no se puede enviar. |

Para obtener más detalles, lea Control de congestión en el artículo sobre redes informáticas.

26. ¿Escriba las ventajas del cubo de fichas sobre el algoritmo de cubo con fugas?

- Si un depósito está lleno de fichas, se descartan las fichas, no los paquetes. Mientras están en un balde con fugas, los paquetes se descartan.

- Token Bucket puede enviar grandes ráfagas a una velocidad más rápida, mientras que los contenedores siempre envían paquetes a una velocidad constante.

Para obtener más detalles, lea Control de congestión en el artículo sobre redes informáticas.

27.¿Cuál es la diferencia entre servicio orientado a conexión y sin conexión?

| S.NO | Servicio orientado a la conexión | Servicio sin conexión |

|---|---|---|

| 1. | El servicio orientado a la conexión está relacionado con el sistema telefónico. | El servicio sin conexión está relacionado con el sistema postal. |

| 2. | El servicio orientado a la conexión es preferido por una comunicación larga y constante. | El servicio sin conexión es el preferido por la comunicación en ráfagas. |

| 3. | El servicio orientado a la conexión es necesario. | El servicio sin conexión no es obligatorio. |

| 4. | El servicio orientado a la conexión es factible. | El servicio sin conexión no es factible. |

| 5. | En el servicio orientado a la conexión, la congestión no es posible. | En el servicio sin conexión, la congestión es posible. |

| 6. | Servicio orientado a la conexión da la garantía de fiabilidad. | El servicio sin conexión no ofrece garantía de confiabilidad. |

| 7. | En el servicio orientado a la conexión, los paquetes siguen la misma ruta. | En el servicio sin conexión, los paquetes no siguen la misma ruta. |

| 8. | Los servicios orientados a la conexión requieren un ancho de banda de rango alto. | El servicio sin conexión requiere un ancho de banda de rango bajo |

28.¿Cuáles son las fases de las conexiones TCP?

En TCP, la transmisión orientada a conexión requiere tres fases:

- Establecimiento de conexión

- Transferencia de datos

- Terminación de conexión

Para obtener más detalles, lea el artículo de establecimiento de conexión TCP .

29.¿Escribir características de la ventana deslizante de TCP?

Características de la ventana deslizante de TCP:

- Utiliza ventanas de tamaño variable para proporcionar control de flujo y transferencia confiable.

- Las conexiones TCP son full-duplex, dos transferencias se realizan simultáneamente en cada conexión, una en cada dirección.

- Admite máquinas de varias velocidades y tamaños que se comunican a través de una red y también enrutadores de varias velocidades.

30.¿Cuál es el tamaño máximo del encabezado TCP? ¿Cuál es el tamaño mínimo del encabezado TCP?

- Tamaño máximo del encabezado TCP = 60 bytes

- Tamaño mínimo del encabezado TCP = 20 bytes

31. ¿Las direcciones de los puertos deben ser únicas? ¿Por qué o por qué no? ¿Por qué las direcciones de los puertos son más cortas que las direcciones IP?

El direccionamiento de puertos lo realiza la capa de transporte, que es la cuarta capa del modelo OSI (Interconexión de sistema abierto). Las direcciones de los puertos son cortas porque tienen que realizar la entrega del mensaje de extremo a extremo y los protocolos son menores en número que los sistemas informáticos, por lo tanto, las direcciones de los puertos son menores que las direcciones IP. La dirección IP se refiere a la computadora/dispositivo conectado a la red y la dirección del puerto se refiere a un protocolo particular para comunicarse con el servidor según la solicitud del cliente. Para más detalles, lea Puertos TCP/IP y su artículo de aplicación .

32. ¿UDP e IP no son fiables en la misma medida? ¿Por qué o por qué no?

No, UDP no es confiable y no tiene conexión. Mientras que la falta de fiabilidad de IP radica en los protocolos de capa superior. El paquete IP se vuelve confiable si el protocolo de la capa superior es TCP. En términos de integridad de datos, UDP es más confiable que IP. La suma de verificación en el encabezado IP solo se aplica al encabezado en sí, no a todo el paquete. La suma de comprobación UDP se aplica a todo el segmento de usuarios.

33.¿Define el término Datagrama?

Es una unidad lógica para transferir información a través de la red. Estos datos se transmiten desde el origen hasta el destino. No garantiza que los datos se entreguen o se pierdan en el camino. Tiene dos encabezados de sección y una carga útil de datos. Viaja dentro de la red sin establecer una red virtual previa entre el origen y el destino, es decir. a diferencia, no tiene información previa sobre la ruta entre el origen y el destino. Estos datos se dividen con frecuencia en partes más pequeñas y se transmiten a la ruta definida.

34.¿Qué son el puerto registrado y el puerto dinámico?

Puerto registrado: Los puertos que van del 1024 al 49151 no están asignados ni controlados por una IANA. Solo se pueden registrar con IANA para evitar la duplicación.

Puerto dinámico: este puerto que va del 49152 al 65535 no está controlado ni registrado. Se pueden utilizar en cualquier proceso.

35.Escriba la importancia del campo TTL?

La vida útil o la vida útil de los datos que se envían. Una vez, después de que haya terminado o transcurrido ese tiempo especificado, los datos se descartarán o también se puede establecer como una cantidad de saltos que el paquete se establece para existir en la red, después de lo cual ese paquete se descarta. El propósito del campo TTL es evitar una situación en la que un datagrama que no se puede entregar siga circulando en la red.

36.Ha llegado un paquete IPv4 con los primeros 8 bits como se muestra: 01000010 El receptor descarta el paquete. ¿Por qué?

Ha llegado un paquete IPv4 cuyos primeros 8 bits son 01000010. El receptor descarta el paquete porque los primeros 4 bits representan la versión IPV4.

y otros 4 bits representan la longitud del encabezado (/ 4) que debe oscilar entre 20 y 60 bytes. Aquí 0010 representa la longitud del encabezado, es igual a 2 * 4 = 8. Entonces, el receptor rechazará el paquete.

37. En un paquete IPv4, el valor de HLEN es 1000 en binario. ¿Cuántos bytes de opciones transporta este paquete?

Si es un paquete IPv4, el valor de HLEN es 1000 en binario, entonces este paquete transporta 32 bytes de opciones.

HLE = 1000 = 8

8*4 = 32

38.¿Qué son las técnicas de control de congestión de bucle abierto y de bucle cerrado?

Se aplican políticas de control de congestión de bucle abierto para evitar la congestión antes de que suceda. El control de la congestión lo maneja el origen o el destino.

La técnica de control de congestión de circuito cerrado se utiliza para tratar o aliviar la congestión después de que ocurre.

39.¿Qué campos del encabezado IPv4 cambian de enrutador a enrutador?

El campo de longitud total y la suma de comprobación del encabezado del cambio de encabezado IPv4 de un enrutador a otro.

40. El valor de HLEN en un datagrama IPv4 es 7. ¿Cuántos bytes de opción hay presentes?

Si el valor del campo HLEN es 7 , entonces hay 28 (ya que 7 × 4 = 28) bytes incluidos en el encabezado.

41.¿Puede el valor de la longitud del encabezado en un paquete IPv4 ser inferior a 5?

El valor del campo de longitud del encabezado de un paquete IP nunca puede ser inferior a 5 porque cada datagrama IP debe tener al menos un encabezado base que tenga un tamaño fijo de 20 bytes.

42. Un host está enviando 100 datagramas a otro host. Si el número de identificación del primer datagrama es 1024, ¿cuál es el número de identificación del último (en IPv4)?

si una fuente está enviando 100 datagramas y para el número de identificación del primer datagrama es 1024, entonces para el número de identificación del último datagrama será 1024 + 99 = 1123.

43.Explica el motivo de la eliminación del checksum en la cabecera de IPv6?

La suma de comprobación se elimina en IPv6 porque la proporcionan los protocolos de capa superior; por lo tanto, no es necesario en este nivel.

44. Escriba el nombre de tres estrategias utilizadas para manejar la transmisión de IPv4 a IPv6.

- Doble pila

- tunelización

- Traducción de encabezado

45.¿Qué es la tunelización?

Una técnica de interconexión de redes denominada Tunneling se utiliza cuando las redes de origen y de destino del mismo tipo se van a conectar a través de una red de tipo diferente.

46. Ha llegado un paquete IP con los primeros 8 bits como 01000010. ¿Cuál es la versión?

Los primeros 4 bits muestran la versión, es decir, 0100, que pertenece a la versión 4 de IP.

47.¿Qué es la fragmentación?

La fragmentación es una función importante de la capa de red. Es una técnica en la que las puertas de enlace rompen o dividen paquetes más grandes en otros más pequeños llamados fragmentos. Luego, cada fragmento se envía como un paquete interno separado. Cada fragmento tiene su propio encabezado y tráiler separados. A veces, un datagrama fragmentado también se fragmenta cuando encuentra una red que maneja fragmentos más pequeños. Así, un datagrama puede fragmentarse varias veces antes de llegar a su destino final. El proceso inverso de fragmentación es difícil. El host de destino suele volver a ensamblar los fragmentos porque cada fragmento se ha convertido en un datagrama independiente.

48. Suponga que el retardo de propagación de ida y vuelta para una Ethernet de 10 Mbps que tiene una señal de interferencia de 48 bits es de 46,4 ms. ¿Cuál es el tamaño mínimo de cuadro?

Velocidad de transmisión = 10 Mbps.

Retardo de propagación de ida y vuelta = 46,4 ms

Tamaño mínimo de trama = (Retardo de propagación de ida y vuelta) * (Velocidad de transmisión) = 10*(10^6)*46,4*(10^-3) = 464 * 10^3 = 464 Kbit

49. En la fase de inicio lento del algoritmo de control de congestión de TCP, ¿cuál es el tamaño de la ventana de congestión?

En la fase de inicio lento del algoritmo de control de congestión de TCP, el tamaño de la ventana de congestión aumenta exponencialmente.

50.¿Cuál es el tamaño máximo de ventana para la transmisión de datos mediante el protocolo de rechazo selectivo con un número de secuencia de trama de n bits?

El tamaño de ventana máximo para la transmisión de datos mediante el protocolo de rechazo selectivo con el número de secuencia de trama de n bits es ![]() .

.

Publicación traducida automáticamente

Artículo escrito por varshachoudhary y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA