Burp o Burp Suite es un conjunto de herramientas utilizadas para realizar pruebas de penetración de aplicaciones web. Es desarrollado por la empresa Portswigger, que también es el alias de su fundador Dafydd Stuttard. BurpSuite pretende ser un conjunto de herramientas todo en uno y sus capacidades se pueden mejorar instalando complementos llamados BApps.

Es la herramienta más popular entre los investigadores profesionales de seguridad de aplicaciones web y los cazadores de recompensas por errores. Su facilidad de uso lo convierte en una opción más adecuada frente a alternativas gratuitas como OWASP ZAP. Burp Suite está disponible como una edición comunitaria que es gratuita, una edición profesional que cuesta $399/año y una edición empresarial que cuesta $3999/año. Este artículo ofrece una breve introducción a las herramientas que ofrece BurpSuite. Si es un completo principiante en Pentest de aplicaciones web/Hackeo de aplicaciones web/Recompensa de errores, le recomendamos que lea sin pensar demasiado en un término.

Las herramientas que ofrece BurpSuite son:

1. Araña:

Es una araña/rastreador web que se utiliza para mapear la aplicación web de destino. El objetivo del mapeo es obtener una lista de puntos finales para poder observar su funcionalidad y encontrar posibles vulnerabilidades. Spidering se realiza por la sencilla razón de que cuantos más puntos finales recopile durante su proceso de reconocimiento, más superficies de ataque poseerá durante su prueba real.

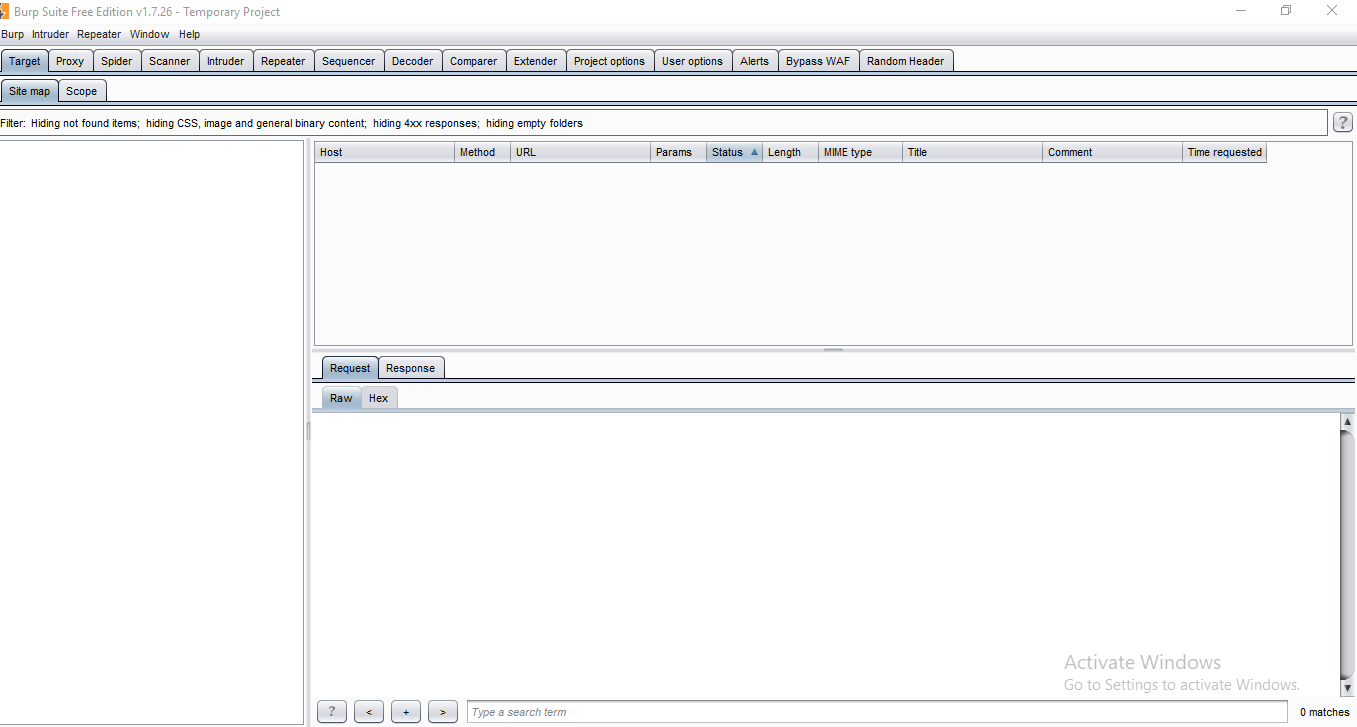

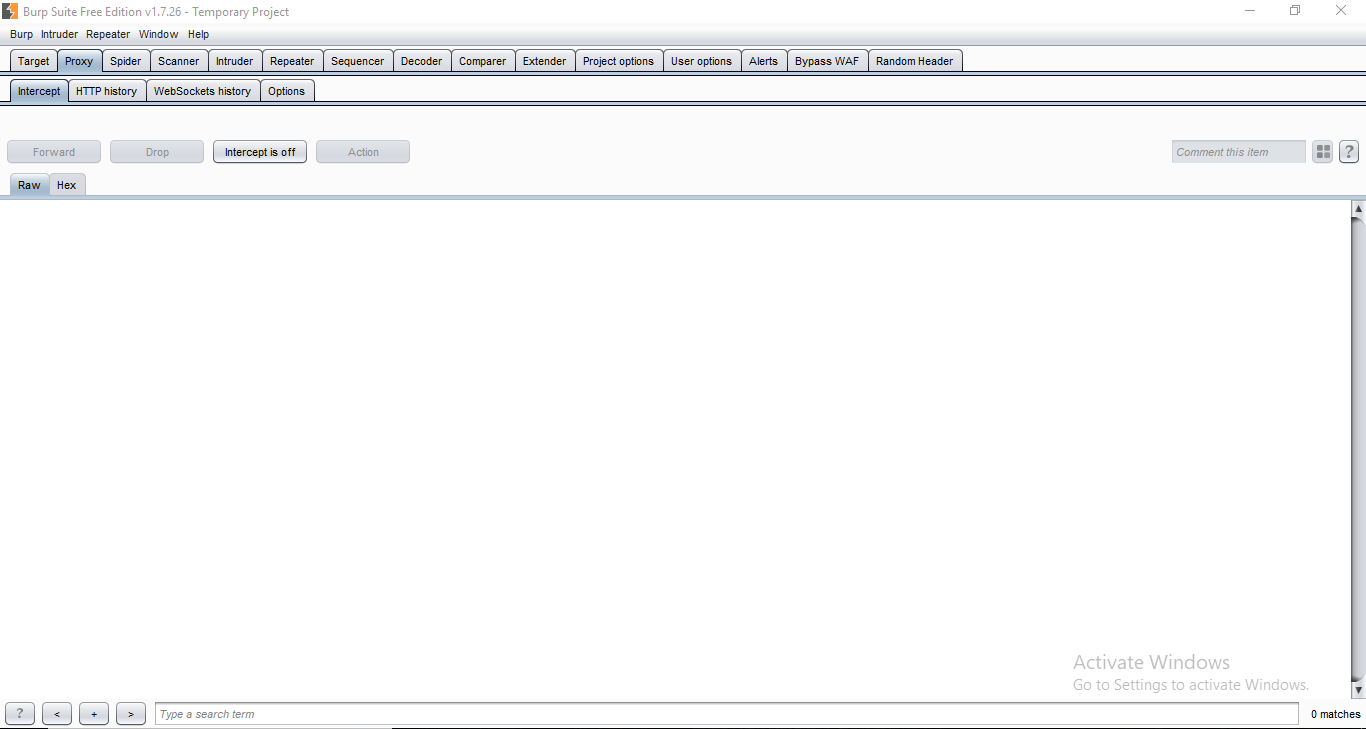

2. Apoderado:

BurpSuite contiene un proxy de interceptación que le permite al usuario ver y modificar el contenido de las requests y respuestas mientras están en tránsito. También le permite al usuario enviar la solicitud/respuesta bajo monitoreo a otra herramienta relevante en BurpSuite, eliminando la carga de copiar y pegar. El servidor proxy se puede ajustar para ejecutarse en una IP de bucle invertido y un puerto específicos. El proxy también se puede configurar para filtrar tipos específicos de pares de solicitud-respuesta.

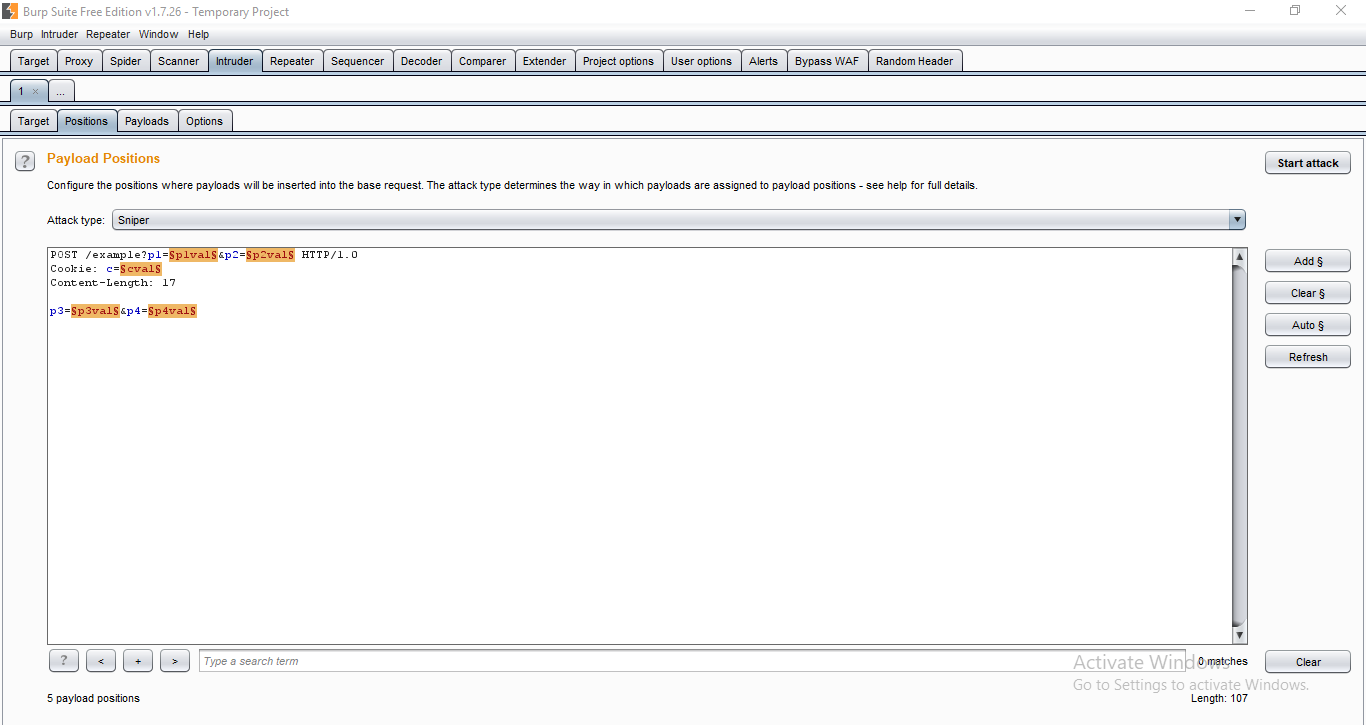

3. Intruso:

Es un fuzzer. Esto se utiliza para ejecutar un conjunto de valores a través de un punto de entrada. Los valores se ejecutan y la salida se observa para el éxito/fracaso y la longitud del contenido. Por lo general, una anomalía da como resultado un cambio en el código de respuesta o en la longitud del contenido de la respuesta. BurpSuite permite fuerza bruta, archivo de diccionario y valores únicos para su posición de carga útil. El intruso se utiliza para:

- Ataques de fuerza bruta a formularios de contraseñas, formularios pin y otros formularios similares.

- El ataque de diccionario en formularios de contraseñas, campos que se sospecha que son vulnerables a XSS o inyección de SQL.

- Limitación de la tasa de prueba y ataque en la aplicación web.

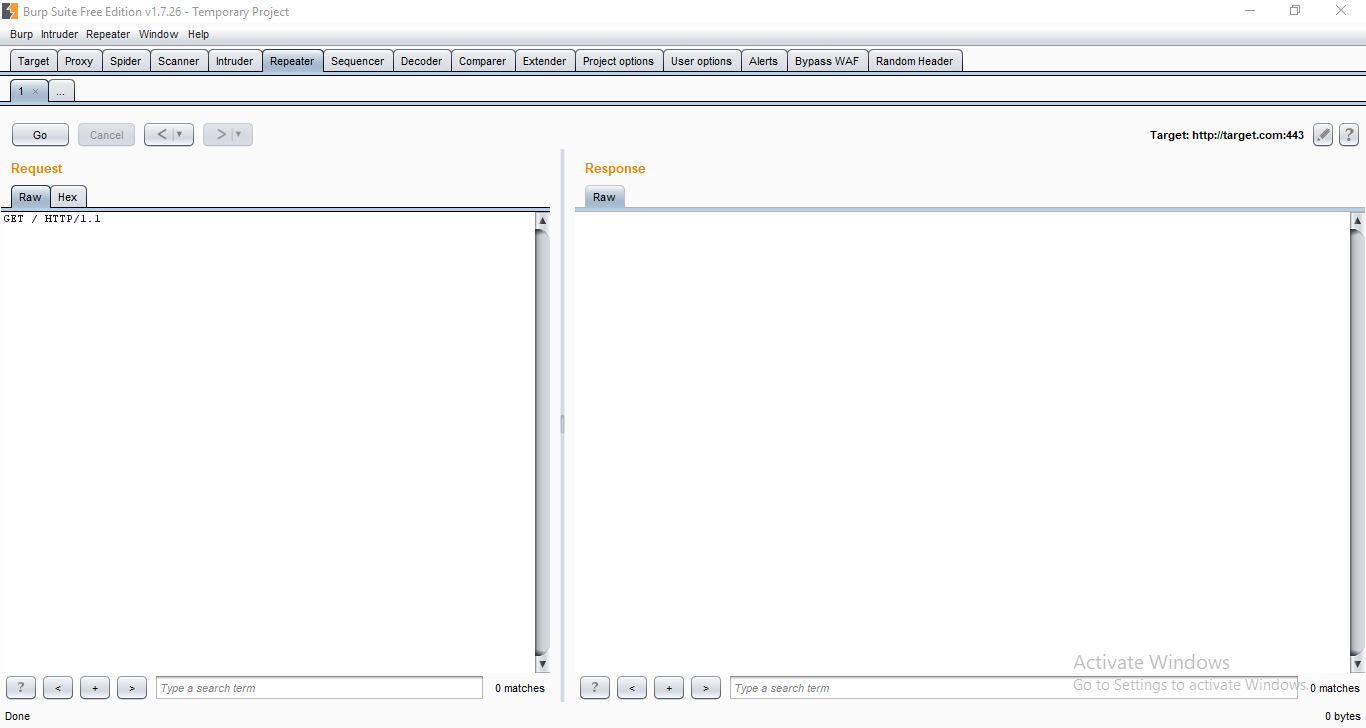

4. Repetidor:

El repetidor permite que un usuario envíe requests repetidamente con modificaciones manuales. Se utiliza para:

- Verificando si los valores proporcionados por el usuario están siendo verificados.

- Si se verifican los valores proporcionados por el usuario, ¿qué tan bien se está haciendo?

- ¿Qué valores espera el servidor en un parámetro de entrada/encabezado de solicitud?

- ¿Cómo maneja el servidor los valores inesperados?

- ¿El servidor está aplicando el saneamiento de entrada?

- ¿Qué tan bien desinfecta el servidor las entradas proporcionadas por el usuario?

- ¿Cuál es el estilo de saneamiento que utiliza el servidor?

- Entre todas las cookies presentes, cuál es la cookie de sesión real.

- ¿Cómo se implementa la protección CSRF y si hay alguna forma de eludirla?

5. Secuenciador:

El secuenciador es un verificador de entropía que verifica la aleatoriedad de los tokens generados por el servidor web. Estos tokens se utilizan generalmente para la autenticación en operaciones confidenciales: las cookies y los tokens anti-CSRF son ejemplos de dichos tokens. Idealmente, estos tokens deben generarse de manera completamente aleatoria para que la probabilidad de aparición de cada posible personaje en una posición se distribuya uniformemente. Esto debe lograrse tanto en términos de bits como de caracteres. Un analizador de entropía comprueba si esta hipótesis es cierta. Funciona así: inicialmente, se supone que las fichas son aleatorias. Luego, los tokens se prueban en ciertos parámetros para ciertas características. El nivel de significación de un término se define como un valor mínimo de probabilidad de que el token exhiba una característica, tal que si el token tiene una probabilidad de características por debajo del nivel de significación, se rechazará la hipótesis de que el token es aleatorio. Esta herramienta se puede utilizar para descubrir los tokens débiles y enumerar su construcción.

6. Decodificador:

Decoder enumera los métodos de codificación comunes como URL, HTML, Base64, Hex, etc. Esta herramienta es útil cuando se buscan fragmentos de datos en valores de parámetros o encabezados. También se utiliza para la construcción de carga útil para varias clases de vulnerabilidad. Se utiliza para descubrir casos primarios de IDOR y secuestro de sesión.

7. Extensor:

BurpSuite admite componentes externos que se integrarán en el conjunto de herramientas para mejorar sus capacidades. Estos componentes externos se denominan BApps. Estos funcionan igual que las extensiones del navegador. Estos se pueden ver, modificar, instalar y desinstalar en la ventana Extender. Algunos de ellos son compatibles con la versión comunitaria, pero algunos requieren la versión profesional de pago.

8. Escáner:

El escáner no está disponible en la edición comunitaria. Escanea el sitio web automáticamente en busca de muchas vulnerabilidades comunes y las enumera con información sobre la confianza en cada hallazgo y su complejidad de explotación. Se actualiza regularmente para incluir vulnerabilidades nuevas y menos conocidas.

Publicación traducida automáticamente

Artículo escrito por awasthi7xenextt y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA