En este artículo, discutiremos la descripción general de los componentes con vulnerabilidad conocida y discutiremos cómo detectar y veremos cómo usar exploit-db.com con fines de ataque, y finalmente concluiremos con los pasos de prevención. Analicémoslo uno por uno de la siguiente manera.

Componentes con vulnerabilidades conocidas :

- Estos componentes se pueden definir como aplicaciones, software o plataformas de terceros que están desactualizados y contienen errores que son públicos para todos, es decir, sitios como https://www.exploit-db.com contienen todos los detalles sobre cómo explotar los errores para poner la seguridad de todo el sitio web bajo una grave amenaza.

- Esta vulnerabilidad surge con el hecho de que a un sitio web le resulta difícil codificar todo mientras hace que su sitio web sea funcional, como transacciones, ubicación, chats, etc.

- Por lo tanto, para facilitar el proceso de creación del sitio web, muchos sitios web utilizan aplicaciones de terceros que realizan las tareas. Pero el principal problema es que esas aplicaciones pueden ser dañinas para su sistema si no se actualizan regularmente. Los componentes con vulnerabilidades conocidas se consideran una de las 10 principales vulnerabilidades de aplicaciones web enumeradas por OWASP.

- La seguridad de muchos sitios web se ve comprometida cuando utilizan componentes que tienen vulnerabilidades conocidas.

Cómo detectar:

Hay herramientas automatizadas disponibles en línea ex-drop scanner que muestran todos los componentes obsoletos presentes en el software. Estas herramientas automatizadas ahorran tiempo a los expertos en seguridad al señalar directamente las fallas del sitio web.

Impacto comercial:

cuando un sitio web utiliza un software desactualizado, el pirata informático puede hacer un mal uso de las fallas y acceder a la base de datos del sitio web y puede causar daños graves al sitio web al robar información crítica.

Uso de exploit-db.com con fines de ataque:

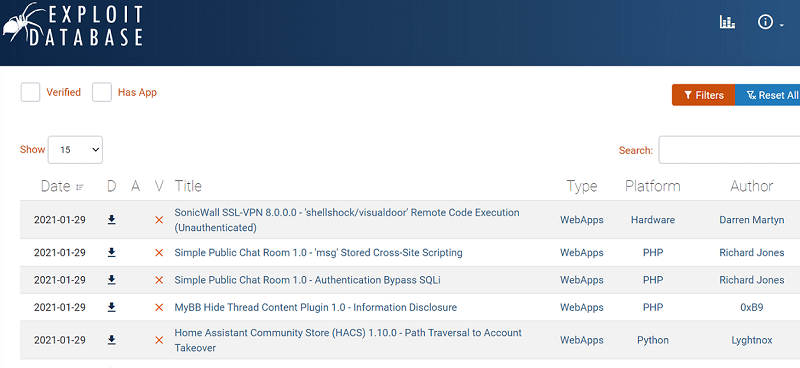

Paso 1:

La imagen que se muestra arriba contiene una opción de búsqueda. Supongamos que queremos verificar si el componente actual es vulnerable a la vulnerabilidad de SQL. Escriba «inyección SQL» en el espacio de búsqueda proporcionado.

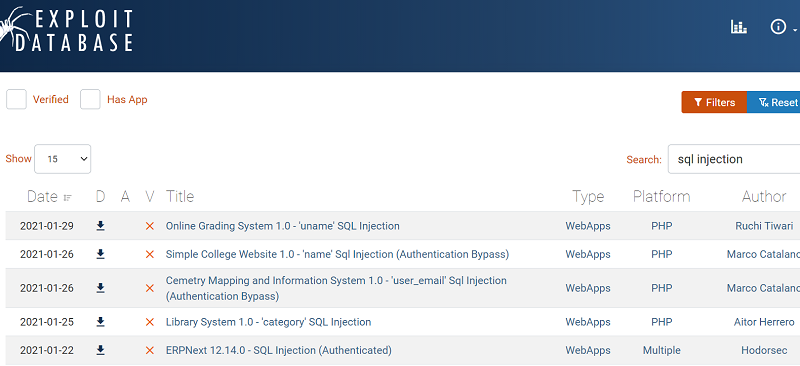

Paso 2:

todo el software o los componentes que sufrieron la vulnerabilidad de inyección de SQL comenzarán a mostrarse, como se muestra a continuación.

Paso 3:

ahora, simplemente tenemos que buscar el nombre del componente con la versión para verificar si existe alguna vulnerabilidad para ese componente en particular. Por lo tanto, uno puede explotar la aplicación web fácilmente.

Pasos de prevención:

- Las actualizaciones periódicas de los componentes del software evitarán este tipo de ataque.

- Además, si se detecta alguna amenaza en algún componente, aísle inmediatamente ese módulo y libere parches de seguridad para eso.

- Implementar monitoreo regular y pruebas de evaluación de seguridad.

- Puede verificar la evaluación de vulnerabilidades, y puede realizarla periódicamente, y puede realizar pruebas de penetración tanto internas como externas para confirmar la seguridad de su aplicación en profundidad.

- Elimine dependencias no utilizadas, características innecesarias, componentes, archivos, etc.

- Se recomienda obtener componentes de fuentes oficiales a través de enlaces seguros solo para garantizar la seguridad.

Publicación traducida automáticamente

Artículo escrito por pradiptamukherjee y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA