Nmap es una herramienta de auditoría de seguridad utilizada en el campo de la seguridad para enumerar activamente un sistema/red de destino. Es una de las herramientas más utilizadas por los administradores de red y, por el contrario, por los atacantes para el reconocimiento (enumeración), el primer paso en las 5 fases de la piratería. Nmap se utiliza para sondear activamente la red de destino en busca de hosts activos (descubrimiento de host), escaneo de puertos, detección del sistema operativo, detalles de la versión y servicios activos que se ejecutan en los hosts que están activos. Para ello, Nmap utiliza la técnica de envío de paquetes y análisis de las respuestas. Para obtener más información, consulte el artículo Nmap .

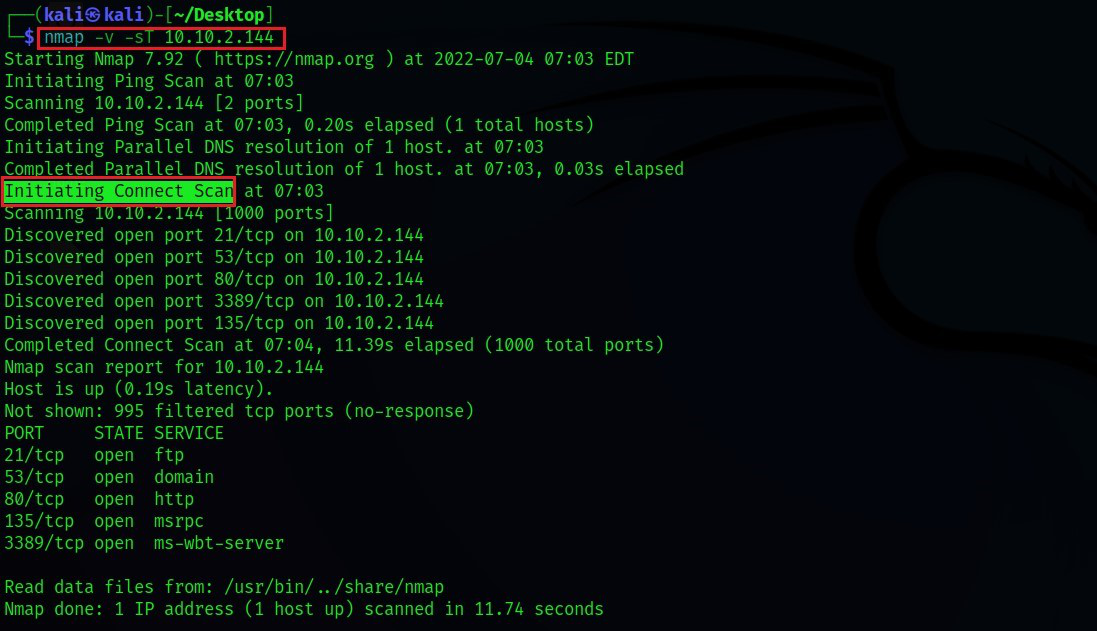

La exploración de puertos es una de las funciones de Nmap en la que la herramienta detecta el estado de los puertos en los hosts activos de una red. El estado de los puertos puede ser abierto, filtrado o cerrado. Escriba Nmap en la línea de comando para ejecutar Nmap. Agregue los interruptores necesarios según el tipo de escaneo para iniciar una técnica de escaneo específica.

Ejemplo: nmap -sS 192.168.0.1-192.168.0.52

Este comando ejecuta Nmap en el tipo de escaneo TCP SYN (-sS) y escanea el rango de direcciones IP dado en busca de hosts y servicios activos.

Consulte el artículo Escaneo de puertos para obtener más información al respecto.

Tipos de estado del puerto:

- Abierto : el estado abierto significa que el puerto dado está abierto y está ejecutando activamente un servicio.

- Filtrado : el estado filtrado significa que el puerto respectivo puede estar oculto detrás de un firewall y su estado permanece desconocido.

- Cerrado : el estado cerrado representa que un puerto dado está cerrado en la máquina host.

Diferentes técnicas de escaneo de puertos en Nmap :

Las siguientes son las técnicas de escaneo ampliamente utilizadas en Nmap:

1. Exploración de conexión TCP (-sT) : la exploración de conexión TCP utiliza el concepto de un protocolo de enlace completo de tres vías para descubrir si un puerto determinado está abierto, filtrado o cerrado según la respuesta que recibe. Nmap envía un paquete de solicitud TCP a todos y cada uno de los puertos especificados y determina el estado del puerto por la respuesta que recibe. RFC 793 dice,

Si la conexión no existe (CERRADA), se envía un restablecimiento en respuesta a cualquier segmento entrante excepto otro restablecimiento. En particular, los SYN dirigidos a una conexión inexistente son rechazados por este medio.

- Lo que significa esencialmente es que si Nmap envía una solicitud TCP a un puerto cerrado con su bandera SYN configurada, entonces recibe un paquete TCP con su BANDERA DE REINICIO configurada desde el servidor de destino. Esto le dice a Nmap que el puerto especificado está «cerrado».

- De lo contrario, si el puerto está realmente «abierto», entonces Nmap recibe una respuesta con las banderas SYN/ACK configuradas respondiendo al paquete enviado por Nmap con su bandera SYN configurada.

- La tercera posibilidad es que si se filtra un puerto, la mayoría de los cortafuegos del servidor están configurados para simplemente eliminar los paquetes entrantes. Nmap no recibe ninguna respuesta. Básicamente, esto significa que el puerto dado se está ejecutando detrás de un firewall (es decir, «filtrado»).

2. Escaneo TCP SYN (-sS) : los escaneos SYN a menudo se denominan escaneos «medio abiertos» o «sigilosos». El escaneo SYN funciona de la misma manera que el escaneo TCP Connect con puertos cerrados y filtrados, es decir, recibe un paquete RST para el puerto cerrado y no responde para los puertos filtrados. La única diferencia está en la forma en que manejan los puertos abiertos. El escaneo SYN envía un paquete de respuesta al servidor con su BANDERA DE REINICIO establecida (pero no ACK, que suele ser el valor predeterminado en el protocolo de enlace de tres vías real) después de recibir SYN/ACK del servidor de destino. Esto es para evitar que el servidor realice continuamente requests para establecer una conexión y, por lo tanto, reducir el tiempo de exploración.

Este tipo de escaneo se conoce como escaneo sigiloso debido a las siguientes ventajas:

- Más rápido porque no tiene que completar el protocolo de enlace completo de tres vías.

- Algunas aplicaciones a menudo registran solo aquellas conexiones que están completamente establecidas. Por lo tanto, las aplicaciones que escuchan en los puertos abiertos no registran estas conexiones, lo que hace que el escaneo SYN sea «sigiloso».

3. Exploración UDP (-sU): UDP, a diferencia de TCP, no realiza un protocolo de enlace para establecer una conexión antes de enviar paquetes de datos al puerto de destino, sino que envía los paquetes con la esperanza de que el puerto de destino los reciba. Es por eso que las conexiones UDP a menudo se denominan «sin estado». Este tipo de conexión es más eficiente cuando la velocidad eclipsa la calidad, como cuando se comparten videos. Dado que el puerto de destino no confirmará si ha recibido el paquete, los escaneos UDP se vuelven más difíciles y mucho más lentos.

- Cuando no hay respuesta del puerto de destino después de enviar un paquete UDP, a menudo significa que el puerto está «abierto» o se está ejecutando detrás de un firewall, es decir, «filtrado», en cuyo caso el servidor simplemente descartaría el paquete sin respuesta.

- El escaneo UDP puede identificar de manera efectiva los puertos cerrados, ya que el puerto UDP de destino responde con un paquete ICMP con un mensaje que indica que el puerto no está disponible.

Es muy poco probable que las siguientes técnicas de escaneo se usen en tiempo real, pero vale la pena aprender el principio detrás de ellas. Se dice que son incluso más sigilosos que el escaneo «SYN sigilo».

Para los siguientes tipos de exploración, cuando se envía un paquete a un puerto «abierto», no habrá ninguna respuesta del puerto de destino, que es muy similar a la exploración UDP. Cuando los siguientes tipos de escaneo no obtienen una respuesta, marcan el puerto como abierto/filtrado. Según RFC 793, para los paquetes con formato incorrecto, los puertos cerrados en el servidor deben responder con un paquete RST TCP y ninguna respuesta para los puertos abiertos.

- Escaneo TCP NULL (-sN): el escaneo NULL, como su nombre lo indica, envía un paquete TCP sin banderas establecidas. Si el puerto está cerrado, el host responde con un RST.

- Escaneo TCP FIN (-sF): escaneo FIN, en lugar de enviar paquetes completamente vacíos, envía un paquete con su indicador FIN establecido. Si el puerto está cerrado, el host responde con un RST.

- Escaneo TCP XMAS (-sX): escaneo XMAS, envía un paquete con indicadores URG, PSH, FIN establecidos. Este escaneo obtuvo su nombre por la apariencia que da de un árbol de Navidad cuando se ve como una captura de paquetes en Wireshark. Si el puerto está cerrado, el host responde con un RST.

Publicación traducida automáticamente

Artículo escrito por sahithya3chow y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA