Intrusión

El acceso no autorizado por parte de un intruso implica el robo de recursos valiosos y el mal uso de esos recursos, por ejemplo, gusanos y virus. Existen técnicas de prevención de intrusiones como la autenticación de usuarios y el intercambio de información cifrada que no es suficiente para operar porque el sistema se vuelve más complejo día a día, por lo que necesitamos una capa de controles de seguridad.

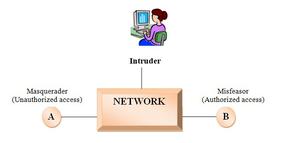

Intruso

Es una entidad que intenta obtener acceso no autorizado a través de un sistema o una red. Además, los datos presentes en ese sistema se corromperán junto con un desequilibrio en el entorno de esa red.

Los intrusos son principalmente de dos tipos

- Enmascarado (intruso externo): sin autoridad para usar la red o el sistema

- Misfeasor (Inside Intruder): acceso autorizado a aplicaciones limitadas

Sistema de detección de intrusos

Un sistema de detección de intrusos es un dispositivo o una aplicación que detecta indicaciones inusuales y monitorea el tráfico e informa sus resultados a un administrador, pero no puede tomar medidas para evitar actividades inusuales. El sistema protege la confidencialidad, integridad y disponibilidad de los datos y sistemas de información de los ataques de Internet. Vemos que la red se expandió dinámicamente, también aumentan las posibilidades de riesgos y las posibilidades de intrusiones maliciosas.

Tipos de ataques detectados por los sistemas de detección de intrusos mayoritariamente:

- Ataques de escaneo

- Ataques de denegación de servicio (DOS)

- Ataques de penetración

Fig.2 Arquitectura de IDS

Sistema de Prevención de Intrusión

Es básicamente una extensión del Sistema de detección de intrusos que puede proteger el sistema de actividades sospechosas, virus y amenazas, y una vez que se identifica cualquier actividad no deseada, IPS también toma medidas contra esas actividades, como cerrar puntos de acceso y prevenir firewalls.

basado en firmas

1. Basado en firmas: el sistema basado en firmas utiliza alguna biblioteca de firmas de ataques conocidos y, si la firma coincide con el patrón, el sistema detecta la intrusión y toma la prevención bloqueando la dirección IP o desactivando la cuenta de usuario para que no acceda a la aplicación. Este sistema es básicamente un sistema basado en patrones que se usa para monitorear los paquetes en la red y compara los paquetes con una base de datos de firmas de ataques existentes o una lista de patrones de ataques y si la firma coincide con el patrón, el sistema detecta la intrusión y alerta. al administrador. Ej. Antivirus.

Ventaja

- Vale la pena detectar solo ataques conocidos.

Desventaja

- No se pudieron identificar ataques nuevos o desconocidos.

- Actualización regular de nuevos ataques.

2. Basado en anomalías: el sistema basado en anomalías espera cualquier actividad anormal. Si se detecta actividad, el sistema bloquea la entrada al host de destino inmediatamente. Este sistema sigue un patrón de línea de base. Primero entrenamos el sistema con una línea de base adecuada y comparamos la actividad con esa línea de base. Si alguien cruza esa línea de base, se tratará como actividad sospechosa y se activará una alerta para el administrador.

Ventaja

- Capacidad para detectar ataques desconocidos.

Desventaja

- Mayor complejidad, a veces es difícil de detectar y posibilidades de falsas alarmas.

sistemas

¿Cómo ayuda la minería de datos en la detección y prevención de intrusiones?

Las tecnologías de red modernas requieren un alto nivel de controles de seguridad para garantizar una comunicación de información segura y confiable entre el usuario y el cliente. Un Sistema de Detección de Intrusos es para proteger el sistema después de la falla de las tecnologías tradicionales. La minería de datos es la extracción de características apropiadas de una gran cantidad de datos. Y admite varios algoritmos de aprendizaje, es decir, supervisado y no supervisado. La detección de intrusiones es básicamente un proceso centrado en los datos, por lo que, con la ayuda de algoritmos de extracción de datos, IDS también aprenderá de intrusiones pasadas y mejorará el rendimiento a partir de la experiencia junto con actividades inusuales. Ayuda a explorar el gran aumento en la base de datos y recopila solo información válida al mejorar la segmentación y ayudar a las organizaciones en tiempo real a planificar y ahorrar tiempo. Tiene varias aplicaciones, como la detección de comportamientos anómalos, la detección de fraudes y abusos, actividades terroristas y la investigación de delitos a través de la detección de mentiras. A continuación se enumeran las áreas en las que se puede llevar a cabo la tecnología de minería de datos para la detección de intrusos.

- Uso de algoritmos de minería de datos para desarrollar un nuevo modelo para IDS: Algoritmo de minería de datos para el modelo IDS que tiene una tasa de eficiencia más alta y menos falsas alarmas. basadoentrenamientoinformaciónclasificadonormaldescubrirreconocimientoenestelugarincluidosoftwareasociaciónsensibleprincipalmentebasadototalmentemodelosnormalcomportamientoautomáticamentemasivoconsistir ensoftwareclaseestrategiastiene queeficientecapaz de tratar concomunidadinformaciónexcesivo

- Análisis de datos de flujo: el análisis de datos de flujo significa analizar los datos de manera continua, pero la extracción de datos se usa básicamente en datos estáticos en lugar de transmisión debido al cálculo complejo y al alto tiempo de procesamiento. el es más crítico realizar dentro de los registros flujo evento puede ser propio pero tomado en consideración como parte de una serie actividades es esencial mirar actividades regularmente ubicar seleccionar datos estrategias ubicar construir clase modelos registros también son esenciales

- Minería de datos distribuida: se utiliza para analizar los datos aleatorios que se distribuyen inherentemente en varias bases de datos, por lo que se vuelve difícil integrar el procesamiento de los datos. se pueden lanzar numerosos lugares distintivos enfocados en datos distintivos las estrategias pueden ser para investigar datos de la comunidad numerosos lugares de red detectar aquellos distribuidos

- Herramientas de visualización: estas herramientas se utilizan para representar los datos en forma de gráficos que ayudan al usuario a obtener una comprensión visual de los datos. Estas herramientas también se utilizan para herramientas que pueden abarcar capacidades estructuras deben tener realmente un usuario permite la seguridad con respecto a los datos de la red

Publicación traducida automáticamente

Artículo escrito por kajalverma9598 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA